※本記事は、https://www.secureworks.com/ で公開されている IRANIAN CYBER AV3NGERS COMPROMISE UNITRONICS SYSTEMS を翻訳したもので、 2023年12月7日執筆時点の見解となります。

Secureworks® Counter Threat Unit™(CTU)リサーチャーは、イランのハクティビストグループCyber Av3ngersの活動を調査しています。このグループが関与しているとされる攻撃は、少なくとも2022年2月までさかのぼります。その攻撃ではしばしばUnitronics製のプログラマブルロジックコントローラー(PLC)が標的となります。

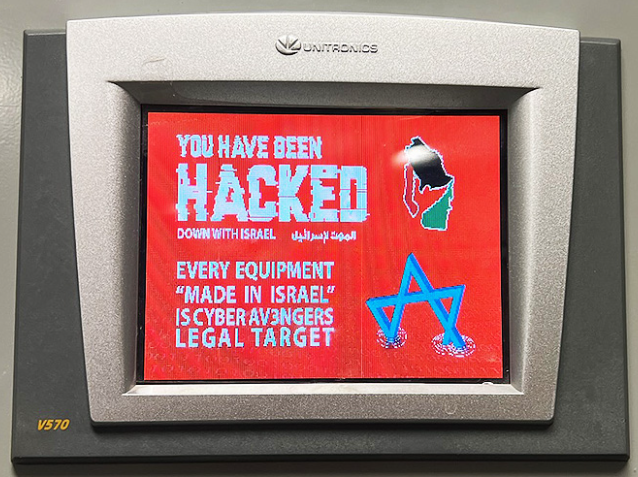

2023年11月25日に、ピッツバーグ近郊のアリクイッパ市水道局がサイバー攻撃を受けたことが報告されました。この報告では、反イスラエルのハクティビストグループCyber Av3ngersに所属していると主張する攻撃者によって、アリクイッパ浄水施設から2つの郡区に飲料水を供給する供給ラインのポンプが停止されたことが指摘されています。アリクイッパ水道局が公開した画像では、システムのコントロールパネルに「あなたはハッキングされた。イスラエルを打倒せよ。イスラエル製のすべての機器がCyber Av3ngersの標的である」というメッセージが表示されています(図1を参照)。多くの報道で取り上げられ、米国のサイバーセキュリティ社会基盤安全保障庁(CISA)から警告が発せられた注目度の高い攻撃でしたが、水道局の顧客への影響は最小限でした。侵害されたデバイスはプライマリーネットワークから切り離されました。

図1. アリクイッパ市水道局のコントロールパネルディスプレイ(出典:https://beavercountian.com/content/special-coverage/iranian-linked-cyber-army-had-partial-control-of-aliquippa-water-system)

当初は単独の攻撃として調査されていましたが、CTU™リサーチャーは、このキャンペーンで侵害されたと思われるデバイスの報告を、さらに4つの組織において発見しました。その4組織は、ルーマニアの水道会社、チェコ共和国の工場、チェコ共和国のミネラルウォーター源管理システム、およびピッツバーグの醸造所管理システムです。他の組織のデバイスも侵害されていた可能性はありますが、公表されていません。

2022年2月に、イスラエルの2つの都市にあるE-Post小包配送センターに関連するUnitronics製デバイスが侵害され、攻撃者がリモートから一部のメールボックスを開けられるようになり、他者がメールボックスへアクセスできなくなりました。2023年4月には、イスラエル北部地域のいくつかの農場でかんがいシステムに接続されている10台の水管理装置がサイバー攻撃の影響を受けました。これらの攻撃でも、Unitronics製デバイスには、アリクイッパ市水道局への攻撃の際のメッセージと同様のメッセージが表示されました(図2を参照)。これらのメッセージではCyber Av3ngersに言及していませんが、同じ形式で同じ画像を使用しています。これらのメッセージの共通点とUnitronics製デバイスが標的となったことは、この3件の攻撃に同じグループが関与していることを示唆しています。しかし、攻撃に使用された戦術・技術・手順(TTPs)やツールに関する情報が判明していないため、明確なアトリビューションは困難です。

図2. 攻撃を受けたかんがい施設(左側、出典:https://www.jns.org/cyberattack-shutters-galilee-farm-water-controllers/)とE-Post(右側、出典:https://firedome.io/blog/unitronics-plc-cyber-attack/))のUnitronics製デバイスのディスプレイ

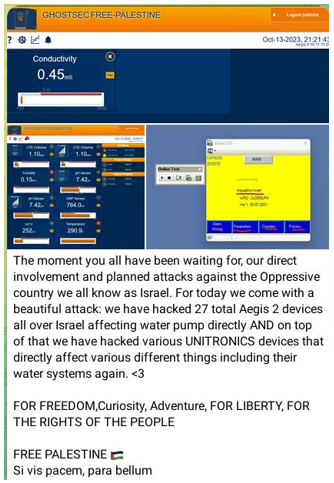

Unitronics製デバイスはイスラエルで製造されているため、親パレスチナのハクティビストの標的となっています。2023年10月には、もう一つの親パレスチナのハッカーグループGhostSecが、イスラエル全域で給水ポンプを制御する複数のUnitronics製デバイスを攻撃したという犯行声明を発表しました(図3参照)。

図3. GhostSecによるイスラエルのUnitronics製デバイスに対する攻撃の犯行声明(出典:Secureworks)

GhostSecと関連があり、「倫理的なハッキングとハクティビズムに関連するあらゆることを学ぶためのコミュニティ」を自称するNewBloodProjectのTelegramチャンネルには、3月にICSおよびSCADAシステムを侵害するためのPDFガイドが投稿されました。このガイドには、Unitronics製デバイス専用のセクションがあります(図4を参照)。

図4. Unitronics製デバイスに関するセクションが含まれる、 ICSおよびSCADAシステムを侵害するためのNewBloodProjectガイド(出典:Secureworks)

Cyber Av3ngersはソーシャルメディア上で活動しており、イスラエルの重要な国家インフラに対する攻撃を定期的に主張しています。Telegram投稿の1つでは、イスラエルの鉄道システムサーバー150台を巻き込み、28の駅に影響を与えたとされる攻撃について説明している2020年7月の記事へのリンクが記載されていました。この攻擊ではCyber Avengers(当時はスペルに「3」が使われていなかった)が犯行を主張しており、攻撃時間は、2020年1月3日にIslamic Republican Guard Corp(IRGC)のQasem Soleimani司令官が殺害された空爆の時間と一致していました。2023年9月には、Xアカウントを使用して、2020年7月の攻撃時に盗んだと思われるデータを公表しました。彼らは、3,000人の従業員と、乗客の詳細を含む渡航に関する1,000万件以上の情報を4 BTC(投稿時点で約108,000米ドル)で売ると持ちかけました。3,000人の従業員と、乗客の詳細を含む渡航に関する1,000万件以上の情報を4 BTC(投稿時点で約108,000米ドル)で売ると持ちかけました。

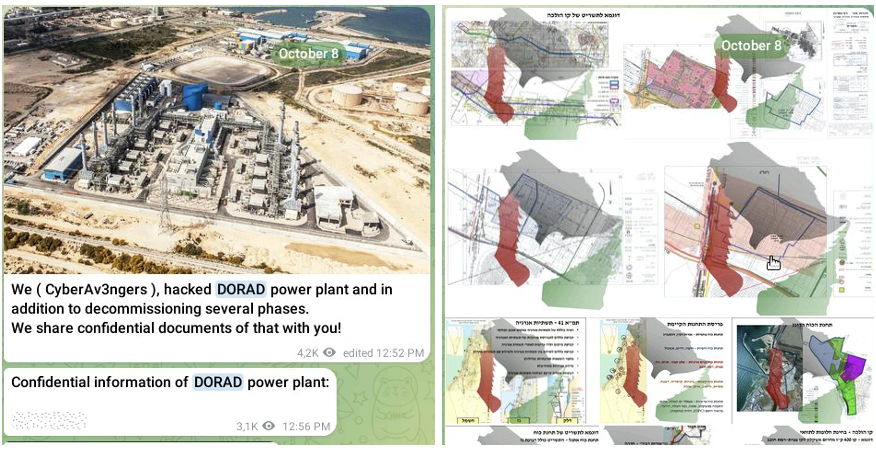

2023年10月には、Cyber Av3ngersは発電所、ガソリン スタンド、その他の重要な国家インフラ資産に対する注目度の高い攻撃を行ったという主張を投稿し続けました。ただし、これらの主張のほとんどは誇張や捏造であることが暴露されました。同グループは、イスラエルのDorad発電所を攻撃したと主張し、証拠としてSCADAシステムの画像をTelegramに投稿しました(図5を参照)。しかし、セキュリティリサーチャーは、これらのリークされた文書が、IRGCとの関連が疑われているハクティビストグループMoses Staffによる攻撃から再利用され転用されたものであると断定しました。CTUリサーチャーは、Moses Staffのペルソナを攻撃グループCOBALT SAPLINGと関連付けています。Cyber Av3ngersがMoses Staffの暴露サイトからダウンロードした画像を再利用したか、2つのグループが水面下で連携している可能性があります。

図5. Cyber Av3ngersによる、Dorad発電所への攻撃の犯行声明(出典:Secureworks)

アリクイッパ水道局のUnitronics製デバイスの侵害は、ハクティビストの活動が大幅に拡大していることを示しています。以前よりも攻撃が技術的に向上しているわけではありませんが、Cyber Av3ngersによって米国の施設が攻撃されたのは初めてでした。この攻撃はメディアの大きな注目を集め、同グループは間違いなく米国当局の注意を引きました。

CTUは、Moses StaffやAbraham's AxペルソナがCOBALT SAPLINGによって運用されているのと同様に、Cyber Av3ngersはイラン国家支援の攻撃グループによって運用されていると高い確度で評価しています。この評価は、他の報道機関がほとんど報道しなかった初期の攻撃に関するイランのニュース メディアの言及と、2023年11月の攻撃はIRGC関連部隊によるものであるとCISAが特定したことに基づいています。Cyber Av3ngersが、脆弱なUnitronics製デバイスを特定するためにインターネット調査サービス(Shodan、Censysなど)で検索するなどのデジタル偵察技術を使用する傾向があることも、イランのグループが使用する戦術と似ています。2021年7月の報告書では、Shahid Kaveh部隊内の「Intelligence Team 13」というチームがまとめたとされるリーク文書が取り上げられました。この文書には、2020年後半から始まる船舶のバラスト水ポンプ、燃料ポンプ システム、海上通信システムなどの産業システムに対するデジタル偵察について詳細に記載されています。

CTUリサーチャーは、Unitronics製デバイスを使用している組織はCISAのアドバイザリを確認し、必要に応じてガイダンスに従うことを推奨しています。英国国立サイバー セキュリティ センター(NCSC)は、CISAの勧告に同調しています。

脆弱性スキャン・悪用を行う攻撃やその他の脅威について詳しくは、2023年サイバー脅威の実態レポートをご覧ください。インシデントの緊急対応サポートが必要な場合は、Secureworks インシデント対応チームまでお問い合わせください。