※本記事は、https://www.secureworks.com/ で公開されている LockBit Links to Evil Corp を翻訳したもので、 2024年10月4日執筆時点の見解となります。

Cronos作戦

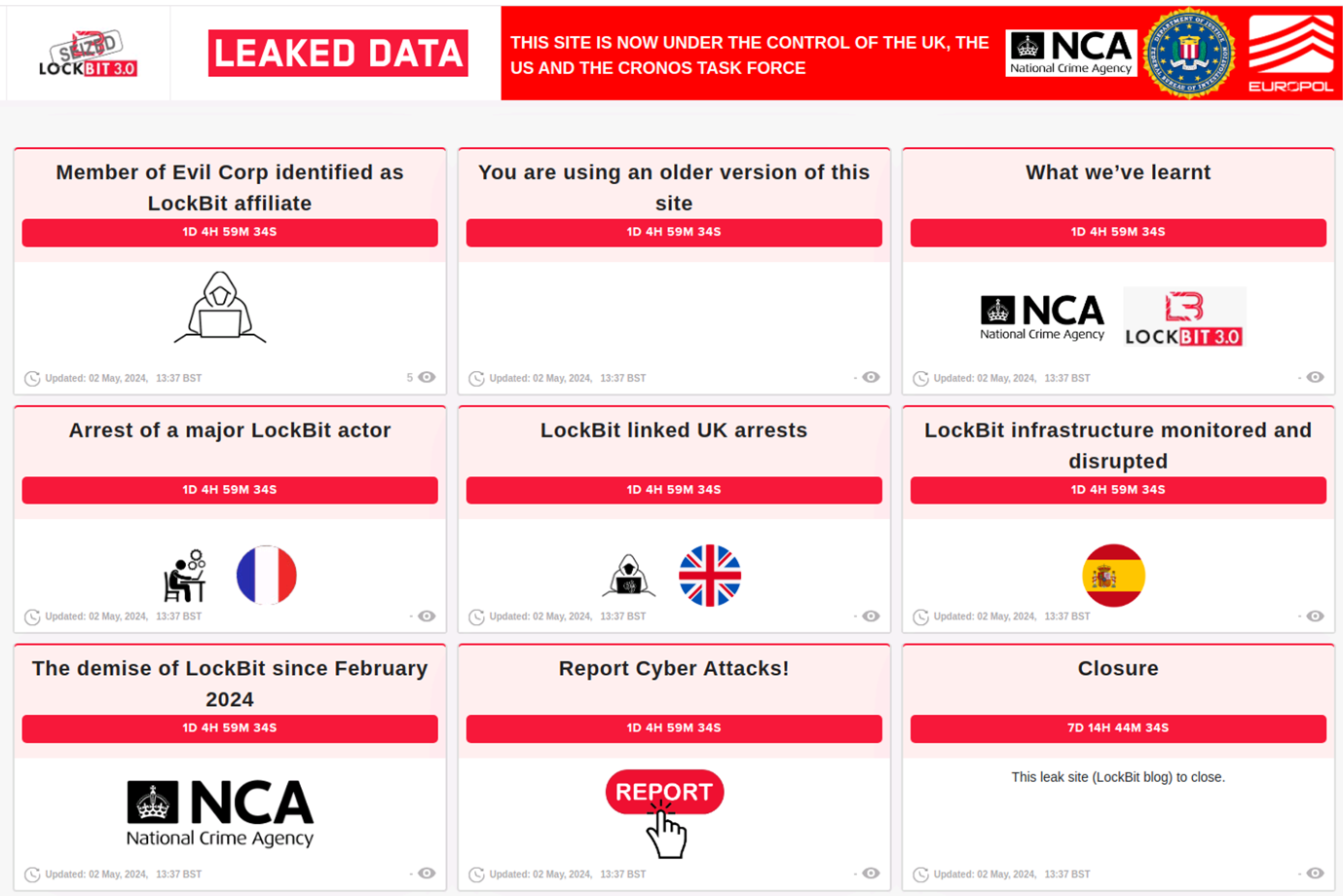

2024年9月30日、英国国家犯罪庁(NCA)、米国連邦捜査局(FBI)、ユーロポールは、LockBitの暴露サイトを再び復活させ、ランサムウェアスキームとその加盟メンバーに対する追加措置を発表しました。このサイトでは、Cronos作戦のフェーズ3における共同調査と進行中の活動に関する情報を含むタイルが表示される前は、カウントダウンが表示されていました(図1を参照)。

図1. LockBitの共謀者に対する法執行措置の概要を示す、復活したリークサイト(出典:Secureworks)

逮捕と制裁

各タイルの内容は10月1日午前10時15分(東部夏時間)に公開され、複数の逮捕について言及されています。

- LockBitの開発者と特定された人物が、ロシア国外の特定されていない場所で休暇中にフランス当局の要請により逮捕されました。

- LockBitの加盟メンバーとされる人物と、マネー ロンダリングに関与した人物が英国で逮捕されました。

- スペインの治安警備隊は防弾ホスティング サービスのオーナーを逮捕し、LockBitのインフラストラクチャをホストするサーバー9台を押収しました。

その他の公開された情報には、NCAが捜査を通じて得た知見の要約や、2月のCronos作戦のフェーズ1以降、LockBitの活動がどのような影響を受けたかについての説明などが含まれています。特に注目すべき点は、サイバー犯罪グループEvil Corp(Secureworks® Counter Threat Unit™ (CTU)リサーチャーがGOLD DRAKEとして追跡している)のメンバーがLockBitの加盟メンバーとして活動していたことが確認されたことです。NCAは、このグループに対する発見と法執行措置の詳細を説明するために、別のTorベースのWebサイトを設立しました(図2を参照)。

図2. NCAによるEvil Corpに対する調査の詳細を記載したTor上のWebサイト(出典:Secureworks)

このWebサイトには、このグループの活動履歴 と、関連する個人および団体に対する制裁の詳細へのリンクが示されています(表1を参照)。個人の多くは、Evil Corpの活動をサポートする役割を果たしました。

| 個人/団体 | 法執行機関 | ||

|---|---|---|---|

| 米国 | 英国 | オーストラリア | |

| Maksim Yakubets | X | X | X |

| Igor Turashev | X | X | X |

| Aleksandr Ryzhenkov | X | X | X |

| Eduard Benderskiy | X | X | |

| Vadim Pogodin | X | X | |

| Aleksey Shchetinin | X | X | |

| Beyat Ramazanov | X | X | |

| Viktor Yakubets | X | X | |

| Sergey Ryzhenkov | X | X | |

| Denis Gusev | X | X | |

| Dmitriy Smirnov | X | X | |

| Artem Yakubets | X | X | |

| Ivan Tuchkov | X | X | |

| Andrey Plotnitskiy/Kovalskiy | X | X | |

| Dmitriy Slobodskoy | X | X | |

| Kirill Slobodskoy | X | X | |

| Vympel-Assistance LLC | X | ||

| Solar Invest LLC | X | ||

表1. Evil Corp関連のサイバー犯罪に関与したとして米国、英国、オーストラリア当局から制裁を受けた個人および団体

Maksim YakubetsとIgor Turashevは、2019年にEvil Corpのメンバーとして米国財務省外国資産管理室(OFAC)から制裁を受けていました。また、英国外務英連邦開発省(FCDO)とオーストラリア連邦外務貿易省(DFAT)も正式に制裁を発令しています。NCAによってYakubetsの副指揮官と特定されているAleksandr Ryzhenkovも、現在3つの当局すべてから制裁を受けています。

リストに載っている他の人物の中には、Yakubetsの家族も含まれています。Viktor YakubetsはMaksimの父親であり、2021年に息子が犯罪活動に関与したことを否定していました 。制裁の対象は、Maksimの兄弟(Artem Yakubets)、従兄弟(KirillおよびDmitry Slobodskoy)、さらに義父 (Eduard Benderskiy)にまで及びました。Benderskiyは、制裁対象となった次の2つの企業Vympel-AssistanceおよびSolar Investの所有者です。

元FSBスペツナズ将校のためのVympel慈善基金の会長として、Benderskiyはロシア国内で相当な影響力を持っているとされています。彼のGOLD DRAKEメンバーに対するサポートと保護により、メンバーは望ましくない干渉を受けることなく自由に活動しています。Benderskiyは、報告 されているように2019年8月にベルリンでジョージアの反体制派の暗殺を計画していました。その罪で起訴され投獄されたVadim Krasikovは2024年8月に釈放されました。これは、注目を集めた米国とロシアの囚人交換 によるものです。Krasikovはモスクワに帰国後、ウラジーミル・プーチン大統領から温かい歓迎を受けました。

Benderskiyによる保護以外では、GOLD DRAKEとロシア政府が支援する活動とのつながりは明らかではありません。法執行機関が特定した関与は、2019年のグループに対する起訴 にまでさかのぼります。このとき、FBIは、Maksim Yakubets("aqua")がロシア連邦保安局(FSB)に雇用されていたと主張していました。NCAのEvil Corpの遍歴に関する文書によると、ロシアの諜報機関は2019年以前にこのグループにNATO同盟国に対するサイバー攻撃と諜報活動を行う任務を与えていました。

制裁に加えて、米国司法省(DOJ)は、Aleksandr RyzhenkovをBitPaymerランサムウェアの展開に関与したとして起訴 しました。起訴状にはLockBitの使用については言及されていませんが、復活した暴露サイトでは、Ryzhenkovは「Beverley」として知られるLockBitの加盟メンバーであり、「60以上のLockBitランサムウェアを作成し、身代金要求で少なくとも1億米ドルを被害組織からゆすり取ろうとした」人物と説明されています。NCAは、Ryzhenkovを「Evil Corp加盟メンバーの進化形」を代表するUNC2165グループと関係があると見ています。

GOLD DRAKEの進化

2022年、Mandiantが公表した ところによれば、UNC2165はLockBitのRansomware-as-a-Service(RaaS)スキームの加盟メンバであった可能性があります。この公表を受けて、LockBitの管理者は報復としてMandiantの名前を暴露サイトに追加し、同社がLockBitの加盟メンバーによって侵害されたと主張しました。しかし、この「暴露」に関連する情報は、LockBitがEvil Corpと協力していたというMandiantの主張を非難しただけでした。

GOLD DRAKEは、複数のランサムウェアの亜種を展開してきました。それは、2019年の米国の制裁 により、米国で設立された組織がEvil Corpに身代金を支払うことは事実上違法となった後も続いていました。2017年7月から2020年初頭にかけて、GOLD DRAKEはBitPaymerランサムウェアを開発し、Dridexを経由したシステム侵入型ランサムウェア攻撃で展開しました。この攻撃グループは、2020年5月からWastedLockerランサムウェアを開発し展開していました。また、2020年12月から2021年3月頃まで、GOLD DRAKEは、暴露型の攻撃で使用されるHades、Phoenix CryptoLocker、Payload.Binランサムウェアを展開していました。ランサムウェアの変更、特徴的なツールの放棄、攻撃手法の変更は、被害者がこのグループに金銭を支払っていることに気付かないようにすることが目的だったと思われます。

GOLD DRAKEのメンバーは、少なくとも2011年からさまざまな形態のサイバー犯罪活動に関与してきました。Maksim Yakubetsは、Yevgeniy Bogachevのビジネスクラブ(GOLD EVERGREEN)のメンバーであり、「aqua」ペルソナを使用したGameover Zeusボットネットの管理に積極的に関与 していました。法執行機関がSecureworksなどの業界パートナーと連携して2014年5月にGameover Zeusをテイクダウン した後、GOLD DRAKEは、多数のシステムに感染することを目的とした大規模な攻撃活動でDridex(別名Bugat v5)ボットネットの運用を開始しました。2015年には、法執行機関とSecureworksを含むパートナーによるテイクダウン によって、Dridexの活動は一時的に阻止されましたが、同グループはこのボットネットを復活させることに成功しています。2016年6月、GOLD DRAKEは配布のための活動の頻度を減らし、ボットネットを使用したより標的を絞った攻撃を行っていました。2019年12月、米国司法省は、Dridex運用における役割について、Maksim YakubetsとIgor Turashevを起訴 しました。

2019年の法執行機関の介入後、厳しい監視に直面したにもかかわらず、2020年初頭に逆説的な大規模な攻撃活動が再開されました。GOLD DRAKEは、さまざまな方法でDridexを配布しました。たとえば、GOLD ESSEXのCutwailボットネットからのスパムメール、Gozi ISFBとGOLD CRESTWOOD のEmotetボットネットからの第2段階としてのダウンロード、GOLD PRELUDEのSocGholishマルウェアを使用したドライブバイ ダウンロードなどです。GOLD DRAKEは2020年5月にBitPaymerからWastedLockerに切り替えたときに、Dridexを放棄し、SocGholishによって配布されたPowerShellスクリプトに移行してペイロードを実行するようになりました。Hadesランサムウェアにより、GOLD DRAKEは再び攻撃を多様化させ、Cobalt Strikeや一般的なツールを多用するようになりました。SocGholishは侵入に引き続き使用されていますが、CTU™リサーチャーは、2021年初頭、盗まれた認証情報を侵入手法として使用するHadesランサムウェアの攻撃も観測しています。

CTUの分析によると、BitPaymerとDridexのソースコードを所有するGOLD DRAKEのメンバーが、2019年初頭に攻撃グループGOLD HERON を結成しました。この新しいグループは、2019年6月から2021年5月までDoppelPaymerランサムウェアを運用し、その後Griefランサムウェアに移行しました。GOLD HERONは、2022年5月にGriefの運用を終了するまで、Dridex(Dridex 2.0またはDoppelDridexとも呼ばれる)を慎重に使用し続けていました。

GOLD DRAKEがLockBitを採用したのは、ビジネスの観点から見れば理にかなったことでした。これにより、同グループはインフラストラクチャを維持したり、検知を逃れ、制裁を避けるためにランサムウェアを適応・新規作成したりするためのコストを回避することができました。LockBitのこれまでの活発な活動を考慮すると、GOLD DRAKEの行動は雑音に紛れ、同グループのランサムウェアスキームの加盟メンバーであると特定するのが遅れる要因となっていました。

法執行機関による措置の影響

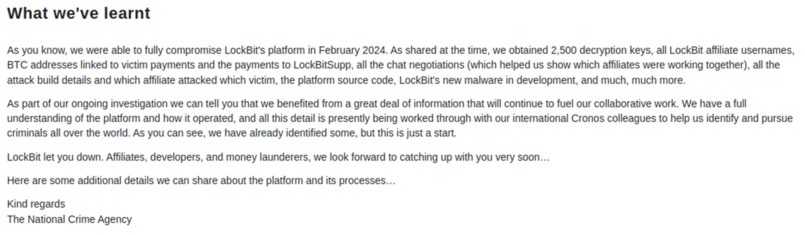

NCAは、Cronos作戦がLockBitの運用に重大な影響を与えたことを発表する一方で、多くの加盟メンバーが他のランサムウェアスキームに移行した可能性が高く、2024年にランサムウェア攻撃の合計収益が実際に増加したことを認めています(図3を参照)。CTUの分析は、この増加が法執行機関の取り組みの結果として「ほぼ確実に」減少したという主張を裏付けています。

図3. Cronos作戦がLockBit RaaSスキームに与える影響に関するNCAの声明(出典:Secureworks)

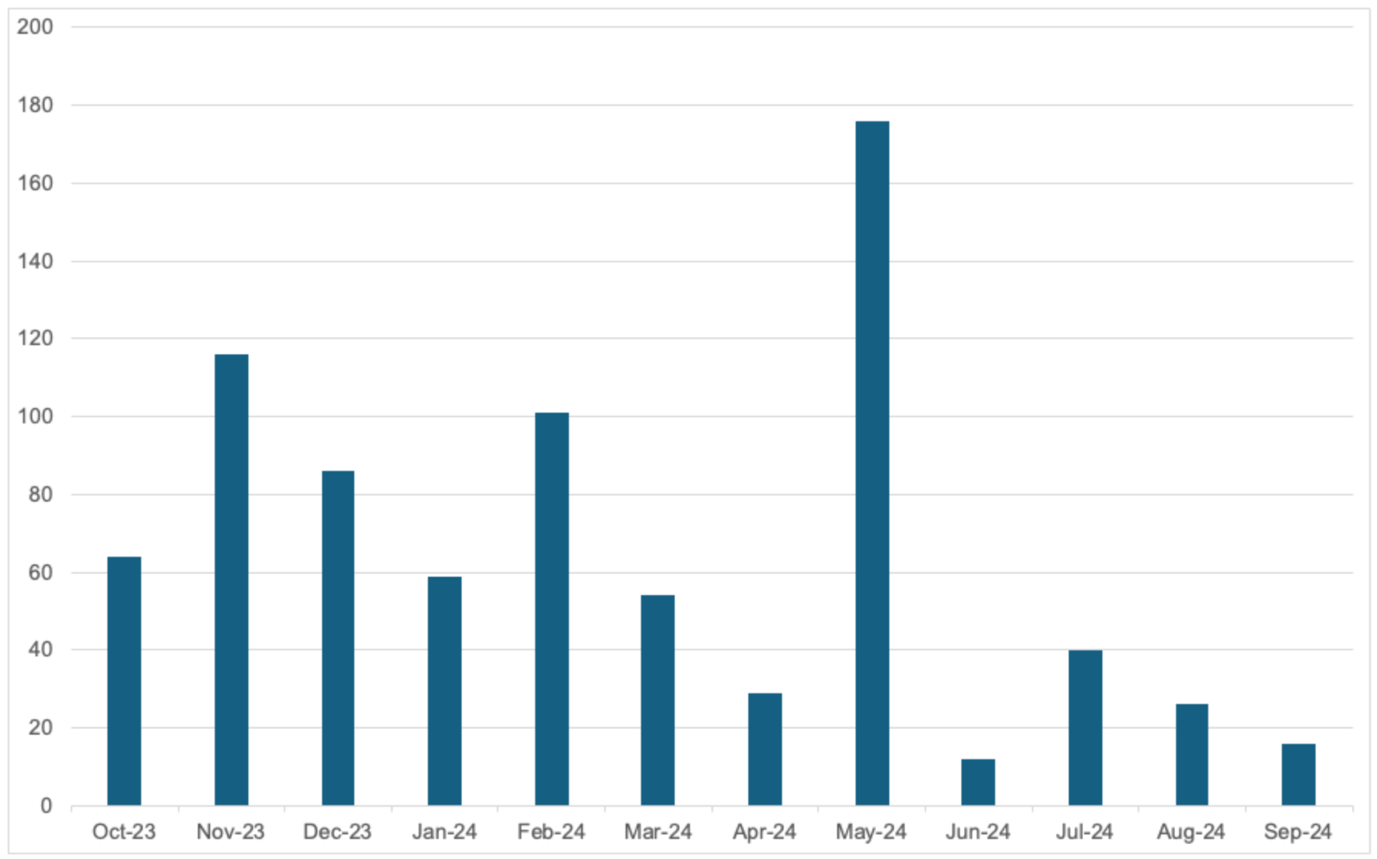

暴露サイトのデータは、この作戦によりランサムウェアスキームに大きな損害が生じたことを示唆しています。5月に実施されたCronos作戦のフェーズ2以降、掲載される被害組織の数は急増したものの、月平均ではテイクダウン前の数値を大きく下回っています(図4を参照)。

図4. 2023年10月から2024年9月までの暴露サイトに名前が掲載されたLockBit被害組織の数(出典:Secureworks)

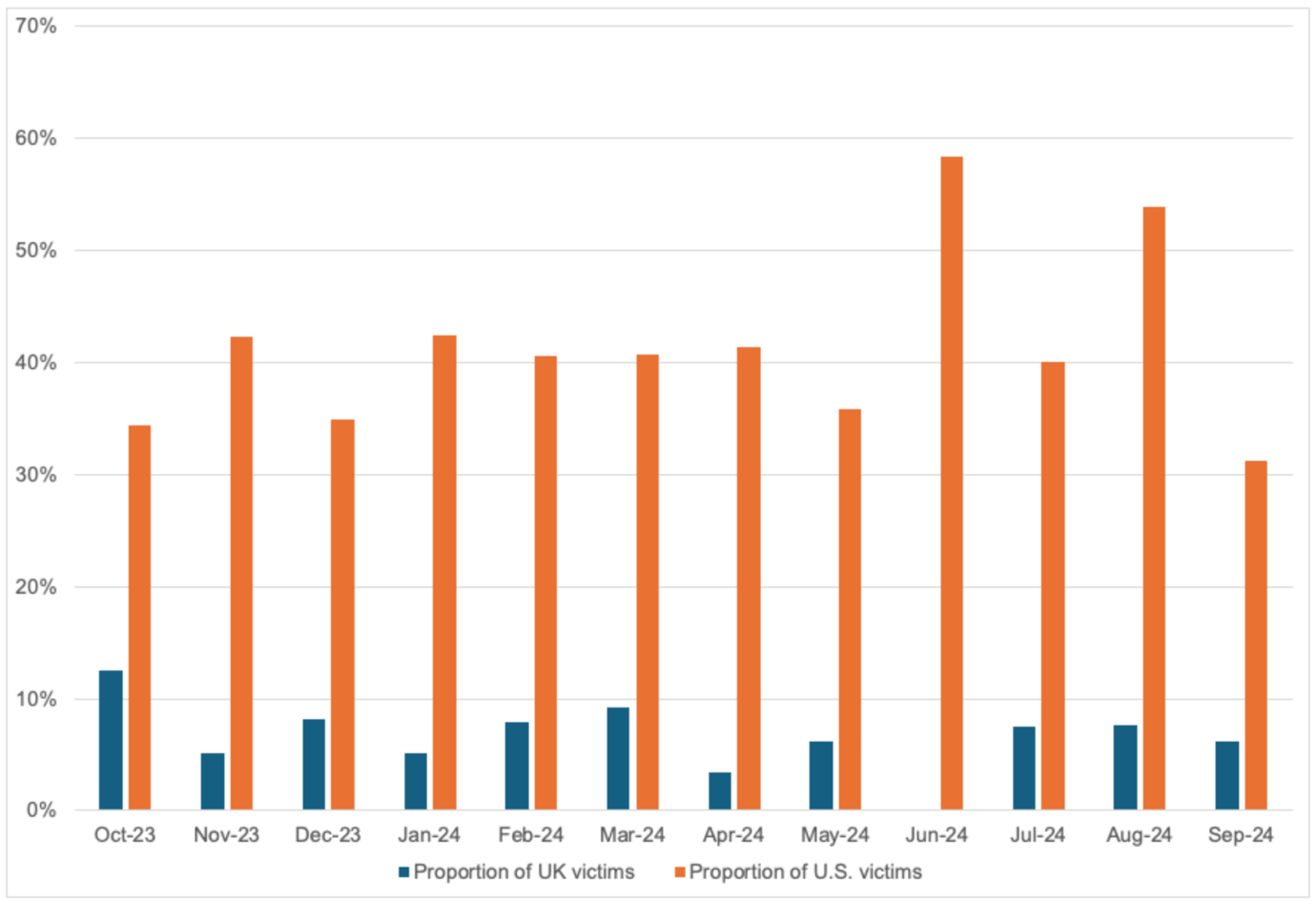

NCAの報告 によれば、LockBitの加盟メンバーの数は、Cronos作戦の最初の2つのフェーズの間に、2024年2月の194から2024年5月にはわずか69にまで減少しました。5月に米国がLockBitの管理者Dmitry Khoroshevに対して制裁を課し、米国または英国に設立された組織がLockBitの加盟メンバーに身代金を支払うことが事実上違法となったため、この数はさらに減少している可能性があります。しかし、LockBitの暴露サイトのデータを分析すると、米国または英国を拠点とする被害組織の割合はほぼ一定していることが示唆されます(図5を参照)。とはいえ、NCAは、テイクダウン後におけるLockBit被害組織のデータの多くは偽物である可能性が高いと主張しています。

図5. 2023年10月から2024年9月までの米国または英国に拠点を置くLockBitの被害組織の割合(出典:Secureworks)

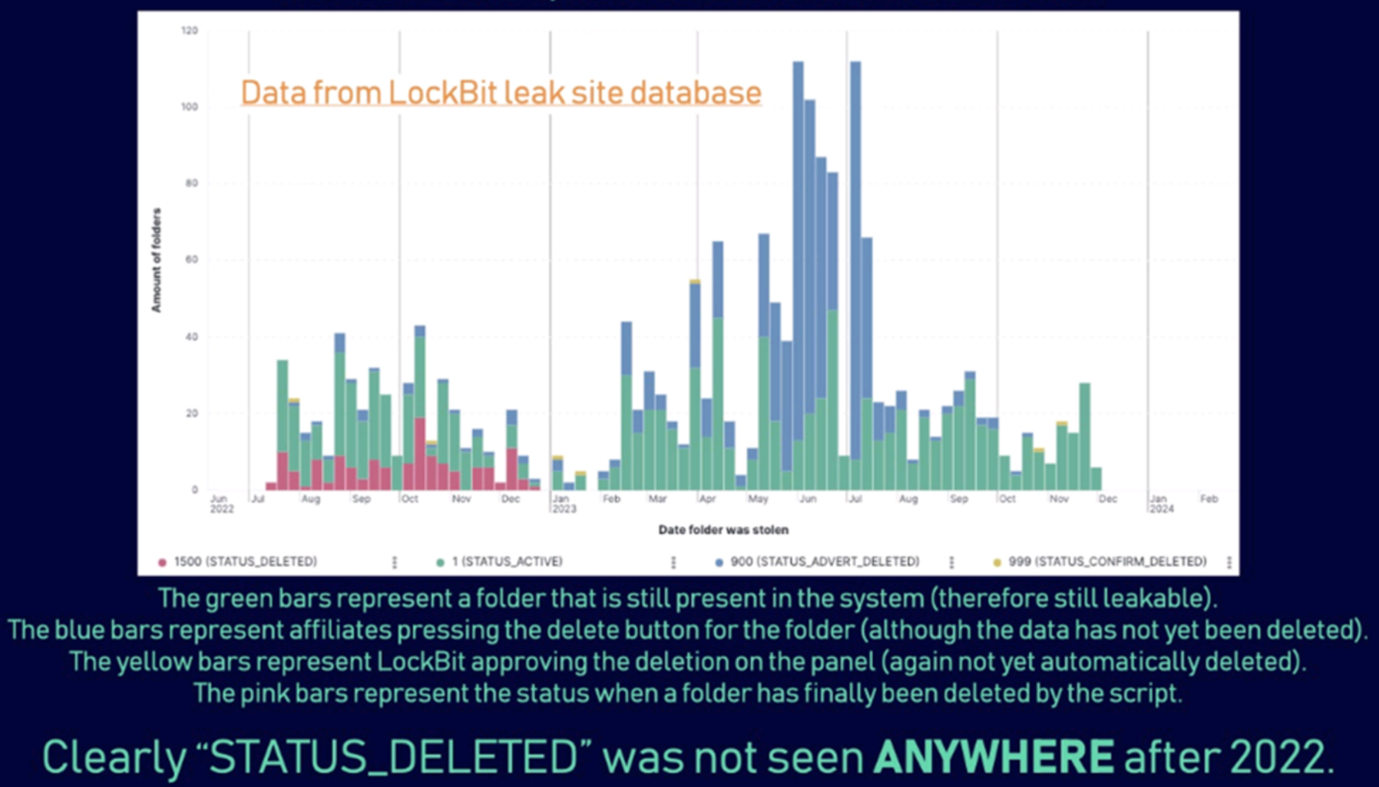

Cronos作戦の主な目的はKhoroshevの評判を落とすことにあります。フェーズ3で、NCAは、身代金が支払われた後に被害組織のデータを削除するという約束を犯罪者が守らないことを改めて強調しました。管理画面の分析により、2022年以降、被害組織のデータが削除されたと記録されていないことが示されました(図6を参照)。

図6. 身代金の支払い後も被害組織のデータが削除されなかったことを示す、NCAによるLockBitインフラストラクチャの分析(出典:NCA)

結論

Cronos作戦のフェーズ3におけるEvil Corp(GOLD DRAKE)に対する措置は、世界で最も活発なサイバー犯罪グループの1つを阻止し、摘発するための取り組みを表しています。制裁により、名前が挙がった個人が事業を行うことは困難になりますが、許可された管轄区域での事業活動が阻止される可能性は低いでしょう。この制裁により、被害組織は身代金を支払うことを決めた場合、その支払いの最終的な行き先について検討することが義務付けられます。

NCAの分析は、ロシアのサイバー犯罪とロシア連邦の諜報機関の結びつきについて、これまでで最も明確な姿を描き出しています。しかし、今回の暴露によって、国家主導のサイバー犯罪グループによる犯罪の実行が明確に立証されたわけではありません。

LockBitとCronos作戦の以前の活動の詳細については、こちらをご参照ください。LockBitを紐解く— — 22件の事案から得た加盟メンバーの攻擊ノウハウ.