2023年4月5日(水)

著者:カウンター・スレット・ユニット(CTU™)リサーチチーム

※本記事は、https://www.secureworks.com/ で公開されている Clop Ransomware Leak Site Shows Increased Activity を翻訳したもので、 2023年4月5日執筆時点の見解となります。

Secureworks®カウンター・スレット・ユニット(CTU™)のリサーチャーは現在、Clopランサムウェアの暴露サイトに掲載されている被害組織数の増加要因を調査しています。同ランサムウェアが初めて確認されたのは2019年2月で、運営元は、少なくとも2015年から金銭目的で活動している攻撃グループGOLD TAHOE(別名TA505)です。当社が2023年3月に対応したインシデントでは、GOLD TAHOEとは別の運営グループ(おそらくGOLD NIAGARA)がClopランサムウェアを標的組織に配信していたことが判明しました。

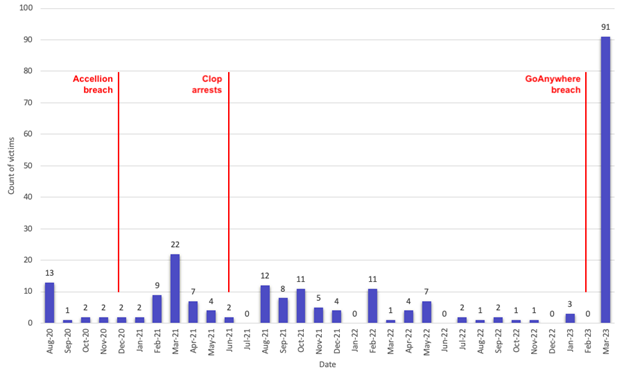

2023年3月にClopの暴露サイトには91組織が掲載されましたが、この数は2020年8月から2023年2月までに掲載された累計被害組織数の65%超に相当します(図1)。GOLD TAHOEは2023年2月、「セキュアなファイル転送ツールFortra GoAnywhere Managed File Transfer (MFT)のゼロデイ脆弱性(CVE-2023-0669)を悪用し、合計130社のシステムに侵入してデータを窃取した」と主張しており、このことが短期間で被害組織が急増した要因と見られます。前述の主張が正しければ、暴露サイトにさらなる被害組織が掲載される恐れがあります。今回急増している活動は主に、データ窃取と脅迫です。これまでの攻撃キャンペーンでは、ランサムウェアClopで侵害したネットワークからデータを窃取した後に、ランダム生成したAESキーを用いてデータが暗号化されていましたが、本ブログ公表日現在、被害組織のシステムが暗号化されたという事実は確認されていません。

図1:2020年8月から2023年3月までのClopの暴露サイトに掲載された被害組織数および増減に関連する重要な出来事(出典:Secureworks)

GoAnywhereへの攻撃で被害を受けたとされる組織の多くは、売上が数十億ドル規模の有名企業です。Fortra GoAnywhere MFT は、3,000を超える組織(その大半が従業員数1万人超、売上規模10億ドル超の企業)に利用されています。攻撃グループは通常、組織の売上規模に見合った身代金を要求します。今回の要求額は開示されていないものの、影響を受けた多くの企業が数千万ドル規模にのぼる身代金を要求されたと推定されます。しかし、窃取したデータの想定価値によって身代金額が左右されることもあります。ある被害企業は「問題のファイルには個人データが一切含まれていないため、お客様や当社従業員にリスクが及ぶことはありません」という声明を公開しており、多額の身代金を払う可能性は薄いと見られます。

GOLD TAHOEがファイル転送ツールの脆弱性を悪用し、複数の組織を攻撃するのはこれが2回目です。最初の攻撃は2021年で、Accellion File Transfer Appliance (FTA)に存在した脆弱性が狙われました。このソフトウェアは当時およそ300社が利用していました。Accellion 社は「侵害を受けた顧客は100社未満であり、深刻なデータ窃取被害に遭った組織は25社に満たない」と主張しています。侵害を受けた組織のいずれにもClopランサムウェアは投下されませんでしたが、データを窃取した攻撃グループGOLD TAHOEが被害組織の社名を暴露サイトに掲載したことで2021年3月の掲載社数は過去最高となり、2023年3月まで最多記録を保持し続けました。直近のGoAnywhereの脆弱性を悪用した攻撃は広範囲にわたり発生したため、窃取したデータの具体的な価値は判明していません。GOLD TAHOEは「我々は侵害したGoAnywhereのMFTサーバー上のデータを盗んだだけだ」と述べていますが、「我々には、侵害したネットワーク内を横展開してランサムウェアを投下する能力がある」とも主張しています。個々のネットワーク上で価値の高い情報を選別することに時間を取られ、多くの組織へのアクセスを失うリスクを冒すよりも、なるべく多くの組織を標的とするためにランサムウェアを配信しなかった可能性もあります。同攻撃グループが横展開の攻撃能力を備えていたという確証はありません。

多くの被害をもたらす広範囲な攻撃では、当然ながら組織によって影響の程度が異なります。侵害による影響も、社内のテスト環境のみが被害に遭ったというケースから、顧客の機密データが窃取されるケースまで様々でした。

2021年11月、インターポール(国際刑事警察機構)のサイクロン作戦の一環として、韓国企業と米国の学術機関に対する攻撃に関与したClopの運営メンバー6人がウクライナ当局に逮捕されましたが、2023年3月の活動を見ると通常運営に戻ったようです。当社CTU™リサーチャーは、GoAnywhere MFTを使用している組織に対し、Fortra社のアドバイザリを確認のうえ適宜アップグレードを行うよう推奨しています。アップグレードができない場合、Fortra社が公開した緩和策をご利用ください。

ランサムウェアの脅威について、詳しくはこちらをご覧ください。

インシデントで緊急の支援が必要な場合は、Secureworksインシデント対応チームまでご連絡ください。