2023年3月9日(木)

著者:カウンター・スレット・ユニット(CTU™)リサーチチーム

※本記事は、https://www.secureworks.com/ で公開されている COBALT ILLUSION Masquerades as Atlantic Council Employee を翻訳したもので、 2023年3月9日執筆時点の見解となります。

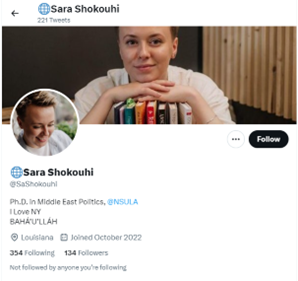

Secureworks®カウンター・スレット・ユニット(CTU™)のリサーチャーは、2023年2月24日にTwitterで報告された不審な活動の調査を進めています。中東情勢の研究に携わる複数の個人が、米シンクタンクAtlantic Councilの職員を語る人物から「今度発行する報告書に寄稿してほしい」と依頼された、というツイートを投稿しました。この人物はSara Shokouhiと名乗っており、@SaShokouhiというTwitterアカウント(アーカイブ)を使用していました(図1)。

図1:Sara Shokouhi(@SaShokouhi)のTwitterプロフィール(出典:Secureworks)攻撃の概要

このペルソナ(SaShokouhi)は一連の寄稿依頼で、自分はAtlantic Councilの上席研究者Holly Dagresの同僚だと述べていました。しかしDagres氏はそのような事実はない、と正式に否定しています(図2)。

図2:Sara Shokouhiは同僚ではない、と正式に否定するHolly Dagres氏の声明(出典:Secureworks)

前述の写真の人物はSara Shokouhiではなく、ロシア在住の心理学者兼タロット占い師であることが、当社CTU™リサーチャーの調べで判明しました。Sara Shokouhiというペルソナを偽造した攻撃グループは、他人のInstagramアカウントの画像をSaShokouhiのTwitterやInstagramのアカウント(@sarashokouhii)に盗用していました(図3)。Instagramの偽プロフィールには「中東政治学の博士号取得を目指して勉強中です」、もしくは「博士号を持っています」などと記載されています。

図3: Twitterのペルソナ@SaShokouhiを偽造する目的で第三者のInstagramから盗用された写真。プライバシー保護のために画像を一部加工しています。(出典:Secureworks)

複数の特徴から、今回の活動にはイランの攻撃グループCOBALT ILLUSION(別名:Charming Kitten、APT42、Phosphorous、TA453、Yellow Garuda)が関与していると考えられます。同グループは、イランのイスラム革命防衛隊(IRGC)傘下の諜報機関(IRGC-IO)に代わって活動している疑いがあり、様々な個人を標的にしていますが、中でもイラン問題を専門とする学者、ジャーナリスト、人権擁護者、政治活動家、政府間組織(IGO)、非政府組織(NGO)に大きな関心を示しています。偽のペルソナを作成し、「取材を受けてほしい」、「報告書の作成を手伝ってほしい」、「共通の課題について議論を深めたい」などの理由で標的にアプローチし、数日から数週間かけて信頼関係を築いた後、標的の認証情報を窃取する、またはパソコンやモバイル端末にマルウェアを展開する、などの攻撃を試みます。イギリスの国家サイバーセキュリティセンター(NCSC)は今年1月、COBALT ILLUSIONによるスピアフィッシングの詳細手口を記載したアドバイザリを公表しました。

同グループがAtlantic Councilの職員を装って活動した事例は今回が初めてではありません。COBALT ILLUSIONがAtlantic Councilの職員をはじめとする様々な実在人物になりすまして活動していることは、2022年9月にCERTFAの調べによって判明しています。同グループは活動の過程で標的とビデオ会議での打ち合わせを持ち掛け、会話の流れを見計らってビデオ会議のチャット機能でフィッシングサイトのリンクを送信していました。

@SaShokouhiのアカウントは2022年10月から使われており、Mahsa Aminiの死をきっかけに勃発したイラン各地の抗議デモを支持する投稿をツイート/リツイートしています。また、シニカルな内容(亡くなった子供の画像、デモ参加者が受けた暴行の跡を示す画像、反政府的なコメント、イラン批判を象徴するシンボルなど)を投稿することで、デモ参加者の関心や要求に寄り添う雰囲気を出しています。

前述のCERTFA Labは、この不審な活動に関連するフィッシング攻撃のインディケータ情報を報告しています。本ブログ公表日現在、CERTFA Labが取りまとめたインディケータ情報と@SaShokouhiアカウントとの関連性をCTUでは確認できていませんが、これらのインディケータ情報はCOBALT ILLUSIONによるこれまでの活動パターンと一致しています。

標的となった複数の個人が、SaShokouhiというペルソナからミーティングを持ち掛けられた、と報告しています(図4)。そのやり取りには、複数のリンクへの誘導も含まれていました。

図4:SaShokouhiからアプローチを受けた、という Twitterユーザーの報告(出典:Secureworks)

COBALT ILLUSIONは通常、複数のメッセージ交換プラットフォームで標的とのやり取りを何度か重ねます。最初に無害なリンクやドキュメントを送って標的を安心させた後、悪性リンクやドキュメントを送り、狙いを定めたシステム(標的が利用するオンラインメールサービス、ソーシャルメディアなど)の認証情報を窃取します。

COBALT ILLUSIONの主な戦術は、フィッシングによるデータの一括収集です。人権団体のHuman Rights Watchは2022年8月、スタッフがCOBALT ILLUSIONの標的にされ、認証情報を窃取されていたことを公表しました。侵害されたスタッフのアカウントに紐づく様々なサービス(メール、クラウドデータストレージ、連絡先など)のデータはGoogle Takeout経由でCOBALT ILLUSIONに窃取されていました。これらの情報をもとに、最初の被害者と接点がある個人の中から次の獲物が物色され、第二弾のフィッシング攻撃に利用される恐れもあります。GoogleのThreat Analysis Group(TAG)は2021年12月、COBALT ILLUSIONがHYPERSCRAPE(別名EmailDownloader)のカスタムツールを用いてGmail、Yahoo、Microsoftのアカウントからユーザーデータを窃取していたことを公表しました。さらに、COBALT ILLUSIONがこれとよく似たTelegramGrabberというツールを用いて、標的の認証情報を入手した後にTelegramのアカウントからデータを一括収集していたことも、PwCの調べで判明しています。標的のアカウントから窃取したデータは、COBALT ILLUSIONの後ろ盾であるIRGC-IOなどの諜報活動の優先順位を決める際の材料として使用される可能性があります。

今回確認されたマルウェアへのリスクを軽減するためにCTUリサーチャーは、使用可能なセキュリティ対策を活用し、表1のインディケータ情報に沿ってアクセス状況のレビューおよびアクセス制限を実施することを推奨します。IPアドレスは割り当てが変更される場合もありますので、ご注意ください。また、ドメインおよびIPアドレスには悪性コンテンツが含まれる可能性があるため、ブラウザ上で開く際には充分ご注意ください。

| インディケータ | 種類 | 情報 |

|---|---|---|

| 148.251.130.18 | IPアドレス | CERTFAが公表したCOBALT ILLUSIONのインディケータ情報 |

| 88.198.96.214 | IPアドレス | CERTFAが公表したCOBALT ILLUSIONのインディケータ情報 |

| 46.4.95.242 | IPアドレス | CERTFAが公表したCOBALT ILLUSIONのインディケータ情報 |

| 88.198.96.210 | IPアドレス | COBALT ILLUSIONのドメインをホストしているIPアドレス |

| 88.198.96.211 | IPアドレス | COBALT ILLUSIONのドメインをホストしているIPアドレス |

| 88.198.96.213 | IPアドレス | COBALT ILLUSIONのドメインをホストしているIPアドレス |

| node-dashboard.site | ドメイン名 | CERTFAが公表したCOBALT ILLUSIONのインディケータ情報 |

| node-panel.site | ドメイン名 | CERTFAが公表したCOBALT ILLUSIONのインディケータ情報 |

| stellar-stable-faith.top | ドメイン名 | CERTFAが公表したCOBALT ILLUSIONのインディケータ情報 |

| funeral-engineering-expression.top | ドメイン名 | CERTFAが公表したCOBALT ILLUSIONのインディケータ情報 |

| compact-miracle-abounds.top | ドメイン名 | CERTFAが公表したCOBALT ILLUSIONのインディケータ情報 |

| live-redirect-system.top | ドメイン名 | COBALT ILLUSIONが運営すると見られるインフラ |

| bonny-marvels-authentic.top | ドメイン名 | COBALT ILLUSIONが運営すると見られるインフラ |

| review-status-plan.online | ドメイン名 | COBALT ILLUSIONが運営すると見られるインフラ |

| sincerely-sensation-outdo.top | ドメイン名 | COBALT ILLUSIONが運営すると見られるインフラ |

| progress-captivate-amply.top | ドメイン名 | COBALT ILLUSIONが運営すると見られるインフラ |

表1:今回の脅威に関するインディケータ

イランの攻撃グループによる脅威の詳細は、2022年サイバー脅威の実態に解説していますのでご一読ください。インシデントの緊急サポートが必要な場合はSecureworksインシデント対応チームまでご連絡ください。