※本記事は、https://www.secureworks.com/ で公開されている GOLD IONIC DEPLOYS INC RANSOMWARE を翻訳したもので、 2024年4月15日執筆時点の見解となります。

Secureworks® Counter Threat Unit™(CTU)リサーチャーは、「GOLD IONIC」と命名した攻撃グループINC Ransomの活動を監視しています。2023年8月に活動を開始したこの攻撃グループは、近年頻繁に見られる二重脅迫の手法を使用しており、データを窃取した後にシステムを暗号化し、データを公開すると脅して被害組織に身代金を要求します。

被害組織の傾向

- GOLD IONICは、2023年8月から2024年3月までの期間にTor上の暴露サイトで72の被害組織名を公表しました。その後も本記事公開時点で、4月に7つの被害組織名が公表されています。

- 被害組織のほとんどは米国を拠点としていますが、グループの活動範囲は世界規模に拡大しています。

- 被害は幅広い業種に及んでおり、最も頻繁に被害を受けているのは工業、医療、教育の組織です。

GOLD IONICは、RaaS(Ransomware-as-a-Service)モデルのもとで加盟メンバーと取引するのではなく、非公開のグループとして活動していると見られています。図1は、暴露サイトで公表された被害組織の数を月別に示しています。公表数は常に安定しており、比較的大きな差異があるのは複数の組織名を一括公表する場合があることに起因すると考えられます。

図1. 2023年8月から2024年3月までにGOLD IONICの暴露サイトで公表された被害組織の数(出典:Secureworks)

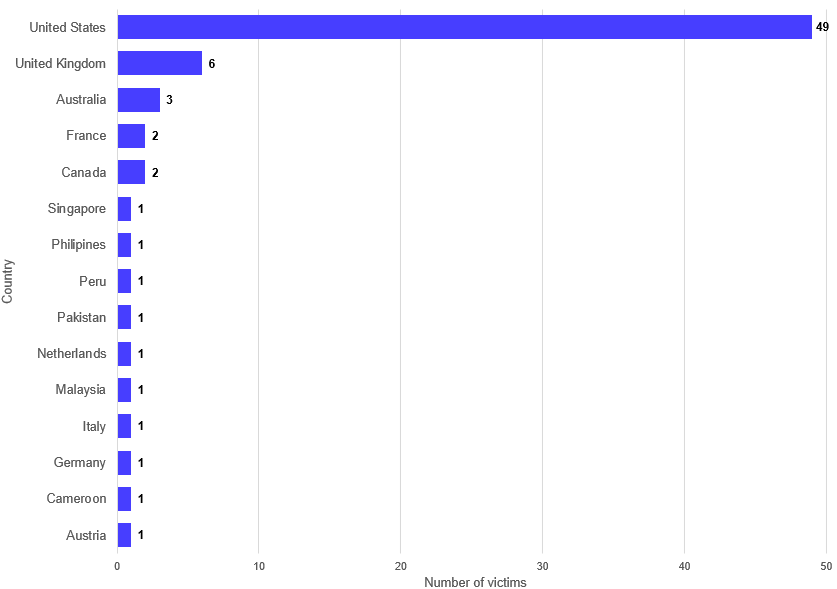

金銭目的の攻撃グループに共通する特徴のひとつは、攻撃が無差別かつ広範囲であることです。その結果、被害は幅広い地域と業種に及びます。しかし、GOLD IONICによる被害状況をCTUが分析したところ、影響を受けた組織のほとんどが米国に拠点を置いており、英国での被害件数はそれよりはるかに少ないことが明らかになりました(図2を参照)。西側諸国の組織に影響が生じているのに対し、独立国家共同体(CIS)諸国では被害が発生していないことから、このグループはロシアまたはCIS諸国のいずれかを拠点として活動していると推測されます。

図2. GOLD IONICの暴露サイトで組織名が公表された被害組織の地理的位置(出典:Secureworks)

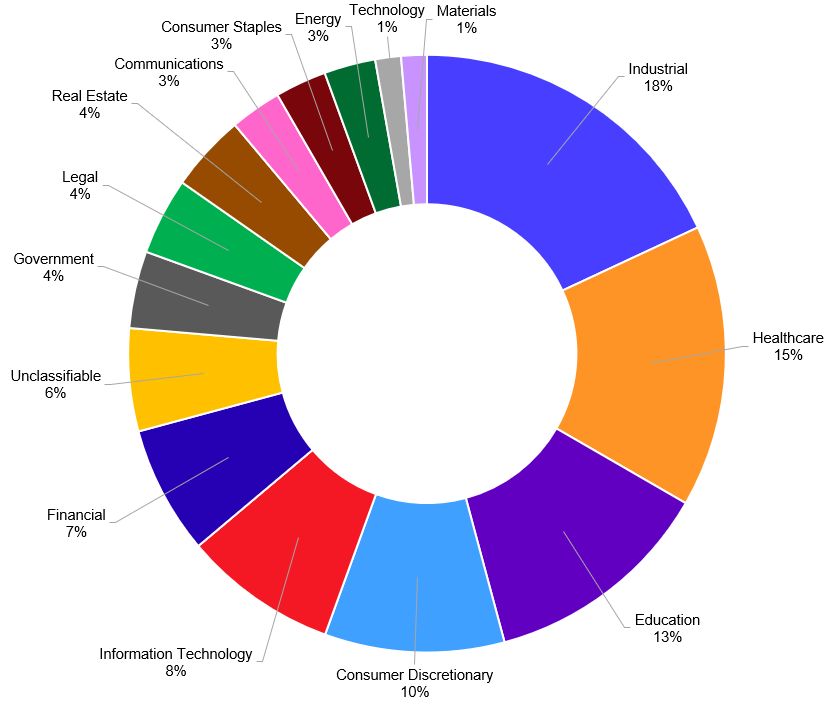

どの業種が被害を受けるかについては、明らかな傾向はありません。多くのランサムウェアグループの場合と同様に、被害を受けることが最も多いのは工業、医療、教育の組織です(図3を参照)。教育機関が全体に占める割合は、2023年8月から2024年3月までのすべてのランサムウェアグループの攻撃における割合(5%)の2倍以上です。ただし、GOLD IONICによる攻撃では被害組織のサンプル数が少ないため、意義のある結論を導き出すのは困難です。

図3. GOLD IONICの暴露サイトで公表された被害組織の業種別の内訳(出典:Secureworks)

オペレーション

GOLD IONICを対象としたSecureworksによるインシデント対応の取り組みを通じて、このグループが一貫してINCランサムウェアを展開していることが判明しています。同グループに起因する1件のインシデントでは、「Citrix Bleed」の脆弱性(CVE-2023-4966)を悪用して侵入が行われた可能性があります。この侵入手法は従来、攻撃グループGOLD MYSTICのLockBit RaaSの加盟メンバーによる攻撃で、データの窃取や脅迫のためによく使用されていました。

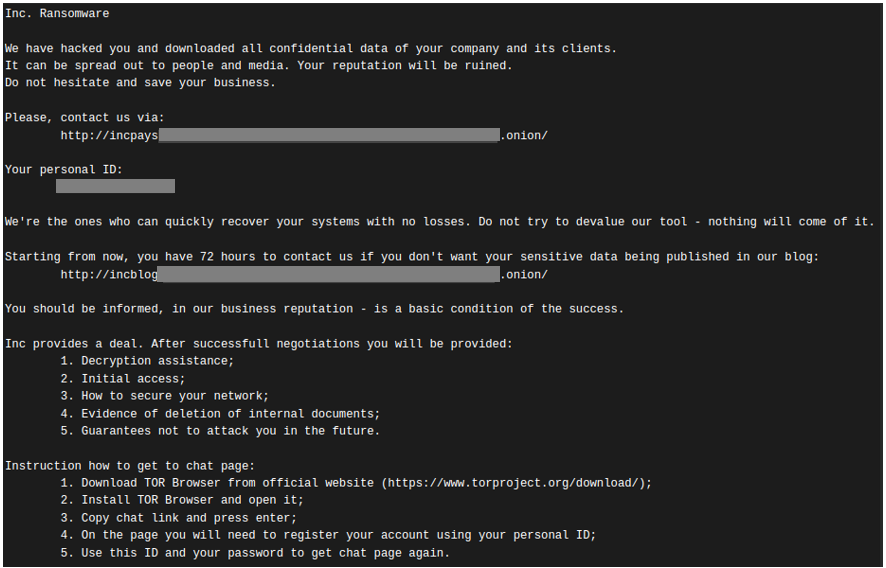

攻撃者はネットワークへのアクセスを取得した後、Meterpreterシェルをインストールする実行ファイル(p443x64.exe)を設置しました。次に、Active Directoryのクエリを行うコマンドラインツールであるAdFindによる環境情報の収集、WinRARによるファイルとフォルダのアーカイブ、クラウドホスティングソリューションであるMEGAsyncによる70 GB超のデータ持ち出しを実行しました。データを持ち出した後、攻撃者はPsExec経由でINCランサムウェアの実行ファイルを他の500以上のシステムにコピーしリモート実行しました。実行されたバイナリはファイルを暗号化し、暗号化したファイルに.incファイル拡張子を追加し、身代金要求文(INC-README.txt)を設置しました(図4を参照)。ランサムウェアのファイル名は被害組織毎に固有であり、被害組織の名称が含まれています。

図4. Secureworksによるインシデント対応の際に取得されたINC Ransomの身代金要求文(Source:Secureworks)

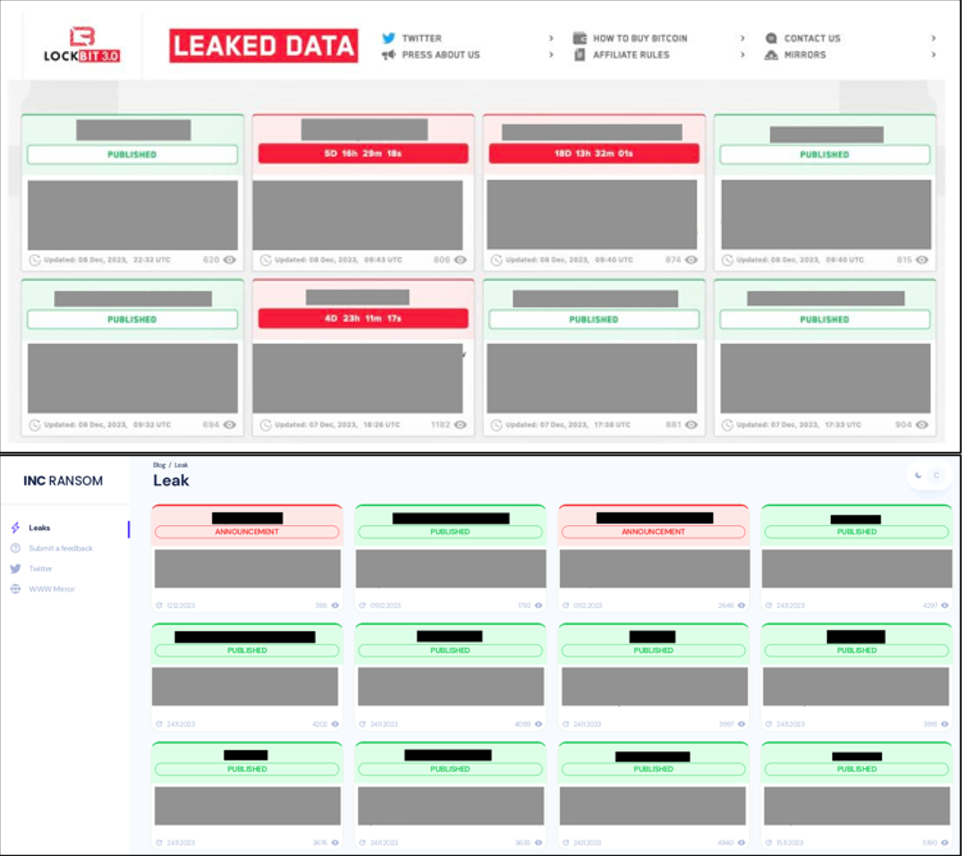

INC Ransomの身代金要求文には固有IDとともに.onionのTorアドレスが記載されており、72時間以内に攻撃者に連絡するよう被害組織に指示し、連絡しないと機密データを暴露サイトに公開すると脅迫します。INC Ransomの暴露サイトの構造と設計はLockBitの暴露サイトと似ていますが(図5を参照)、これらのグループが関連していることを示す他の兆候はありません。

図5. LockBit(上)とINC Ransom(下)の暴露サイトの比較(出典:Secureworks)

INC Ransomの暴露サイトには、他のランサムウェア攻撃の被害組織も掲載されています。Secureworksのインシデント対応担当者は、侵害された環境の1つで実行されたファイルと身代金要求文のファイル名の形式(RECOVER-<ランダムな7文字>-FILES.txt)が、GOLD BLAZERによって管理されているALPHVランサムウェアと一致していることを確認しました。データ窃取のタイミングは、法執行機関の措置により、GOLD BLAZERのTorベースのインフラストラクチャが到達不能になったタイミングと一致しています。この措置による休止期間中に、GOLD MYSTICなどの他のランサムウェアグループは、ALPHVの加盟メンバーの勧誘を試みました。ALPHVの加盟メンバーに対し、窃取データを投稿し交渉を行う場としてLockBitの暴露サイトを利用できるようにすると申し出たのです。これらの状況から、ALPHVランサムウェア攻撃の被害組織名がINC Ransomの暴露サイトに投稿された理由の説明がつきます。このような投稿は、GOLD IONICが加盟モデルを運用していたことの根拠とは必ずしもならないということです。

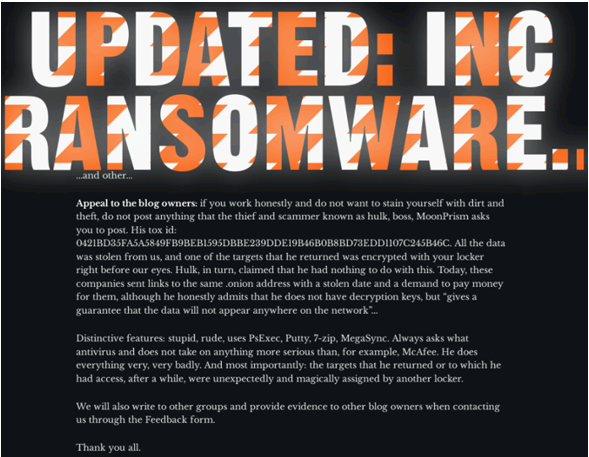

ランサムウェアの加盟メンバーは金銭目的で行動します。特定の攻撃グループやランサムウェアファミリーに忠実であり続けるというよりは、自らの利益を最優先に活動する場合があります。例えば、CTUリサーチャーが観測したDonut Leaksの暴露サイトの警告によると、ある加盟メンバーが同サイトからデータを盗み、連絡先情報を変更して他の暴露サイトに投稿して身代金を回収したと疑われる事案が発生しています(図6を参照)。この投稿では特にINCランサムウェアについて言及していますが、関連性は不明です。一部の加盟メンバーは、最大7つの異なる種類のランサムウェアを展開していたと報告されています。このように、加盟メンバーと運営組織の関係が可変的であることが、窃取されたデータが他の暴露サイトに投稿されている状況の一因であると説明できるでしょう。しかし、GOLD IONICのために複数の加盟メンバーが活動していることを示す証拠はほとんどありません。

図6. 加盟メンバーが窃取したデータを他の暴露サイトに投稿していることを知らせるDonut Leaksの警告(出典:Secureworks)

結論

GOLD IONICは、急速に被害組織が増えている新たなランサムウェアグループであり、その戦術・技術・手順(TTPs)は他の多くのグループと似ています。CTUリサーチャーは、ランサムウェア攻撃のリスクを軽減するために、米国サイバーセキュリティ・社会基盤安全保障庁(CISA)と英国国家サイバーセキュリティセンター(NCSC)が提供するガイダンスに準拠することを推奨しています。また、攻撃が発生した場合に迅速に対応できるように、インシデント対応計画の策定およびテストも推奨しています。

ランサムウェアが展開される前に不正な活動を検知して被害を軽減することで、攻撃による影響を抑制できます。ランサムウェアの脅威について詳しくは、以下のリソースをご覧ください。

インシデントに対する緊急対応のサポートが必要な場合は、Secureworksインシデント対応チームまでお問い合わせください。