概要

攻擊グループ GOLD MYSTIC は、2019年半ば以来、暴露型のRaaS(Ransomware-as-a Service)スキームであるLockBitを運用し、ランサムウェア展開とデータ窃取による脅迫を行うため、何千もの組織への不正アクセスを行ってきました。2024年2月19日午後4時頃(EST)、英国国家犯罪庁(NCA)と米国連邦捜査局(FBI)は、提携する国際法執行機関と協力して、LockBit RaaSで使用されるインフラストラクチャに対して停止措置を講じました。

Secureworks®のインシデント対応担当者は、2020年7月から2024年1月まで、LockBitランサムウェアに関わる22件の侵害を調査しました。この調査により、LockBitの加盟メンバー(Affiliate)が侵害に使用した戦術・技術・手順(TTPs)が明らかになりました。単体のホスト上での手動による暗号化から、ドメインコントローラーからランサムウェアを自動展開するまで、攻擊の複雑さは様々です。場合によっては、ランサムウェアがまったく展開されないこともあります。その場合、加盟メンバーはデータ窃取だけで被害組織を脅迫します。LockBitの進化として、VMware ESXiホストを標的にして仮想マシンを暗号化するようになったことが含まれます。これは、仮想化インフラストラクチャに大きく依存している組織に壊滅的な影響を与える可能性があります。また、LockBitの知名度が高まるにつれ、模倣犯はその名前を自身のランサムウェアやその他の脅迫行為に悪用しようとしていました。

法執行機関による措置

停止措置の間、法執行機関は暴露サイトとそのミラーサイトに差し押さえ通知を設置し、LockBitパネルを通じて加盟メンバーに対しNCAが彼らの活動を認識していることを通知しました。この記事の公開時点では、被害組織のデータアーカイブをホストするWebサイトはまだ停止されていません。2024年2月20日午前6時30分(EST)に、LockBitの暴露サイトの差し押さえ通知が、元の暴露サイトと同じスタイルのタイル表示に切り替えられました。各タイルは、法執行機関による活動のさまざまな側面からの説明を行うリンクとなっています。この作戦は、LockBitのインフラストラクチャをテイクダウンし、特定の個々人を対象に資金を押収し、さらなる制裁を予告することで、LockBitランサムウェアの活動を停止させました。本記事は、これらのタイルの1つに隠されていました(図1参照)。

図1. 法執行機関による差し押さえとブランド変更後のLockBitの暴露サイト(出典:Secureworks)

背景

攻撃グループGOLD MYSTICは2019年にランサムウェアの運営を開始し、2020年にファイル暗号化マルウェアにLockBitの名前を採用し、2020年9月に最初の被害組織を暴露サイトに掲載しました。LockBitの最初の攻撃では大きな影響は出ておらず、活動開始から最初の5か月間で暴露サイトに投稿された被害組織はわずか9件でした。2021年6月、GOLD MYSTICは6カ月間の活動休止を経て、LockBit 2.0をリリースしました。攻撃者は、この改良版ランサムウェアはより使いやすく、より高速な暗号化が実装されていると主張しました。暴露サイトに名前が挙がった被害組織の数は、その瞬間から大幅に増加しました。

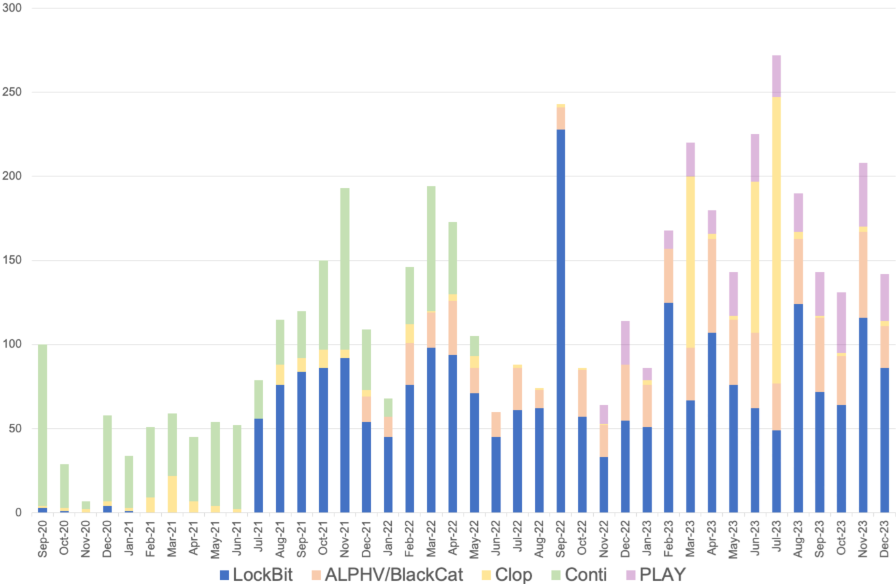

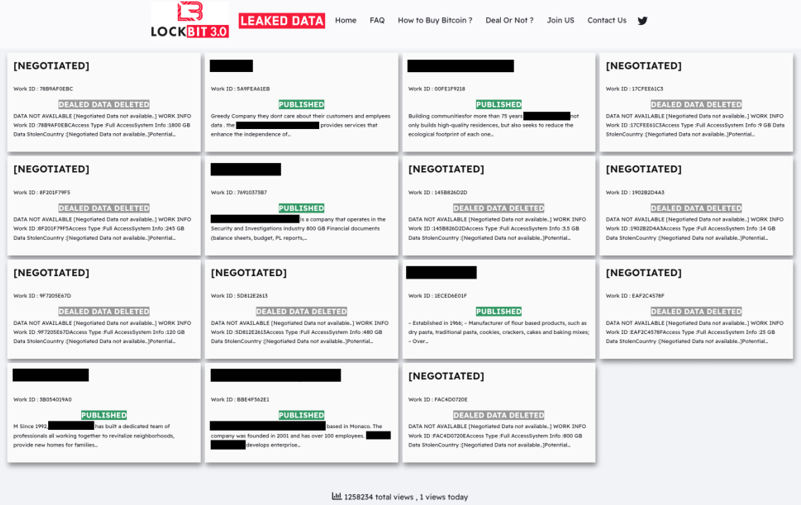

GOLD MYSTICは、LockBit暴露サイトの開設から2023年末までに112か国2,350以上の被害組織を掲載しました。これは、最も近い競合グループ(図2参照)をはるかに上回り、2019年5月にサイバー犯罪エコシステムに暴露型ランサムウェアが登場して以来、すべての暴露サイトに掲載された被害組織数の5分の1強を占めています。

図2. 2020年9月から2023年12月までに、Top 5の暴露型ランサムウェアグループによって投稿された被害組織数(出典:Secureworks)

本記事の公開時点では、700を超える過去の被害組織のデータが、Torネットワーク上でGOLD MYSTICが運営するサーバーから未だダウンロードできるままになっています。2023年2月、カナダのサイバーセキュリティ諜報機関である通信安全局(CSE)は、LockBitが全世界のランサムウェア攻撃の44%を占めていると主張しました 。

GOLD MYSTICはRaaSの概念を採用しませんでしたが、このグループの分業性運営モデルは状況を変化させ、LockBitが最も活発なランサムウェアになることを可能にしました。他のランサムウェアグループとは異なり、GOLD MYSTICは加盟メンバーに制御を委ね、交渉と支払いの両方を処理する責任を負わせました。GOLD MYSTICは、表向きには、発電、石油製造と流通、緊急医療の提供に関わる組織の暗号化の禁止など、一定のルールを定めている一方で、加盟メンバーの行動や被害組織の選択についてはほとんど監視していませんでした。このアプローチにより、グループは長年にわたって数十の加盟メンバーを取り込み、作戦を大幅に拡大することができました。しかし、それは運営に混乱要素をもたらしました。

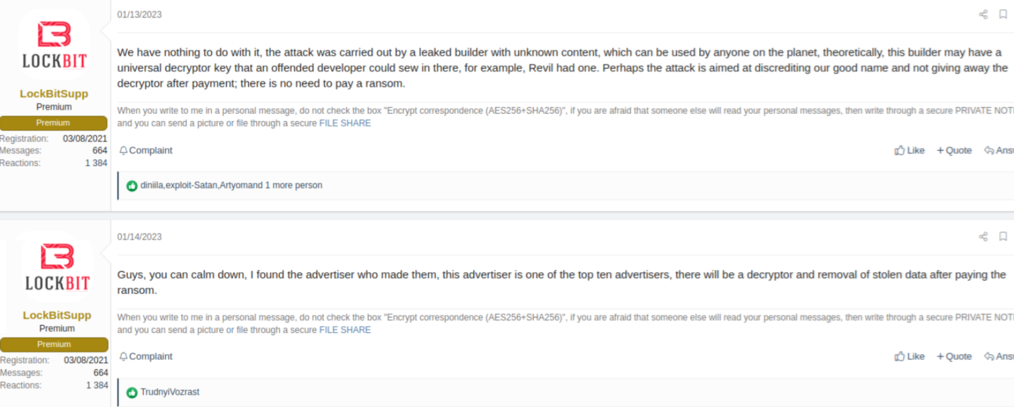

2022年12月、LockBitの加盟メンバーがトロントの小児病院を標的にしました。LockBitの運用組織はその後謝罪し、無料の復号ツールを発行し、加盟プログラムから当該メンバーを追放したとされています。また、LockBitの運用組織は、数か月後に加盟メンバーの一人がRoyal Mailに対して行った大規模な攻撃を認識していなかったようで、当初同社が被害組織に含まれていることを否定していましたが、後に認めました(図3参照)。

図3. LockBitSuppが、Royal Mailへの攻撃におけるグループの関与を当初否定しその後認めた様子(出典:Secureworks)

加盟メンバーの増加と多様なターゲティングも 、GOLD MYSTICのインフラストラクチャにとって重大な問題になっていたと伝えられています 。ストレージの問題により、支払い期限を過ぎても暴露サイトに情報が掲載されず、多くの暴露宣言が嘘となりました。加盟メンバーは、LockBitスキームを通じて得られるサポートが不足していると不満を公表していました。しかしながら、公開されたデータが無いことは、別の可能性も示唆しており、いくつかの事案では、公開するデータがそもそも存在していなかった可能性があります。特定の侵害に対する知見なしに、ランサムウェアの展開やデータ窃取操作の有効性について結論を導くことは困難です。掲載された一部の被害組織への影響は最小限にとどまった可能性があります。暴露サイトには身代金を支払わなかった被害組織も掲載されていますが、それは復号鍵がなくてもデータを復元でき、盗まれたデータの公表について憂慮する必要がなかった可能性があることが示唆されます。

LockBitというブランドがGOLD MYSTICの運営モデルの重要な要素であったことは明らかです。実際、個々の被害組織への影響よりも、膨大な量の攻撃によって壊滅的な影響が出るという印象を与えることが重要だったのかも知れません。被害組織に支払いを促すことが不可欠であり、LockBitの名がニュースに登場し続けることは、その目標を達成するのに有効な方法です。攻撃者の自己宣伝や競合グループへの批判は、エゴイズムや、競争の激しいサイバー犯罪市場で加盟メンバーを引き付けたいという願望によるものであった可能性もあります。

ともあれ、LockBitのRaaS加盟メンバーは何千件ものネットワーク侵害に関与しています。Secureworksは複数のLockBit事案を可視化することで、加盟メンバーが使用した戦術・技術・手順(TTPs)についての知見を提供します。

LockBitの運営

Secureworks Counter Threat Unit™(CTU)リサーチャーは、2020年半ば以来、複数のLockBitのRaaS加盟メンバーの活動を観測してきました。戦術・技術・手順(TTPs)は多岐にわたり、作戦の最終的な成功は異なります。LockBitの展開方法によっては、被害組織のネットワークに取り返しのつかない損害を与えたものもあれば、影響は最小限ですぐに修復されたものもありました。データ窃取についても同じことが言えます。加盟メンバーの数を考慮すると、CTU™リサーチャーは、LockBitに関わる侵害では幅広い攻擊が観測されるだろうと予想しています。

ランサムウェアの展開

Secureworksのインシデント対応担当者は、複雑で技術的に高度な、影響の大きいLockBitランサムウェアの展開を複数観測しました。これらの展開には、それぞれのホストに移動しランサムウェアを実行することで達成できるよりも広範囲にリーチできる方法が含まれていました。

2023年半ばの事案Oでは、Secureworksのインシデント対応担当者は、攻撃者が2つのドメインコントローラーへのアクセスを使用して、被害組織のネットワーク全体にLockBitランサムウェアを自動的に配布していることを観測しました。暗号化、エンドポイントの可視化やログ集約機能の不足によりフォレンジック分析が大幅に妨げられましたが、Secureworksのインシデント対応担当者は、攻撃者が侵害に展開したツールの一部を推測することができました。

- Advanced Port Scanner — 開いているポートを特定し、システム上で実行されているソフトウェアのバージョンを確認するフリーツール

- Impacket — リモート実行、認証情報ダンプ、Kerberos操作、リレー攻撃のためのツールを含むPythonで書かれたモジュールのコレクション

- LaZagne — ネットワークからパスワードを収集するツール

- FileZilla — ファイル転送用の無料のオープンソースFTPソリューション

- LockBitランサムウェア

最初の3つのツールからの出力を含む複数のファイルが環境内で見つかり、これらのツールが繰り返し使用されたことが示唆されています。FileZillaをインストールした後、攻撃者は多数のファイルを1つのネットワークフォルダーに収集しており、その中には会社の請求情報が含まれていました。データ窃取の痕跡は見つかりませんでしたが、この活動はそのような活動の下準備であった可能性があります。ログが残っていなかったことから、データがネットワークから盗まれたにもかかわらず検知されなかった可能性があります。

最初に不正な活動が確認されてから4時間半後、攻撃者はおそらくバッチスクリプトを介して、2つのドメインコントローラーから環境内の複数のホストにランサムウェアを展開しました。一部のホストにおける暗号化タイミングはランサムウェア展開の自動化を示唆していました。また、LockBitランサムウェアを実行させる直前に、攻撃者はCisco Secure Endpointソリューションをアンインストールしていました。痕跡では、Windowsバージョンのみのランサムウェアが展開されたことを示していましたが、Linux用実行ファイルもネットワーク上で発見されました。

2022年初頭の事案Gは、LockBitランサムウェアの運用が、より広範なサイバー犯罪エコシステムによってどのように促進されているかを示していました。中東のある組織のネットワーク管理者が、DiscordのCDN(Contents Delivery Network)でホストされていた クラック版のソフトウェアをダウンロードしました。このソフトウェアは、情報窃取マルウェアRedLineと共にZIPファイルにまとめられていました。情報窃取マルウェアとクラック版のソフトウェアのバンドルはよく見られる配布方法であり、多くの場合、ユーザーは気付かないうちに、Webブラウザーに保存されている認証情報、Cookie、セッショントークンとともにシステム情報を暴露してしまいます。通常、このデータはプライベートWebメールやソーシャルメディアアカウントなど個人使用のものに関連しますが、個人のデバイスによる企業アセットへのアクセスが許可されている場合、仕事用の認証情報が公開される可能性があります。この事案では、RedLineが広範囲に配布され、結果として得られた貴重な認証情報を含むログが、LockBitの加盟メンバーによってアンダーグラウンドで購入された可能性があります。

管理者が誤ってRedLineをダウンロードしてから約1週間後、加盟メンバーは窃取された認証情報を悪用して、被害組織の単一要素認証のみで保護されていたCitrix Appサーバーにアクセスしました。アカウントにはすでに管理者権限があったため、侵害後に権限を昇格する必要はありませんでした。その後のすべての不正な活動は、この一つの侵害済みアカウントを使用して実行されました。

Citrix Appサーバーにアクセスした後、攻撃者はリモートデスクトッププロトコル(RDP)経由でWindowsサーバーに横展開し、そこでInternet ExplorerのBing検索エンジンを使用してtemp . shドメインを検索しました(図4参照)。ただし、サーバーのセキュリティ対策により、このドメインとそのコンテンツへのアクセスはブロックされました。

図4. Internet Explorerを使ったtemp . shの検索(出典:Secureworks)

その後すぐに攻撃者はNltestユーティリティを実行してドメインコントローラーを列挙し、RDP経由でそのうちの2つに移動しました。これらのデバイスは、Secureworksのインシデント対応担当者が分析する前に復元作業が行われていたため、これらのデバイスでどのような活動が行われていたかは不明です。数時間後、攻撃者はRDP経由で別のサーバーに横展開しました。このサーバーでは実行されているセキュリティ対策が少なかったため、攻撃者はtemp . shにアクセスし、そこでホストされているファイルをローカルのステージングフォルダーにダウンロードすることができていました。これらのファイルは、攻撃者がランサムウェア攻撃を実行するために使用したツールです。

- SoftPerfect Network Scanner — オープンソースのネットワーク探索ツール

- Mimikatz — 認証情報窃取ツール

- AdFind — Active Directoryに対しクエリを実行するツール

- PsExec - リモート実行に使用される正規のSysInternalsユーティリティ

- CleanWipe — Symantecのエンドポイント保護ソリューションを無効にする正規のSymantec製ツール

- StealBit — LockBitランサムウェア侵害時のデータ窃取を容易にするためにGOLD MYSTICによって開発されたツール

- LockBit 2.0 — 被害組織のネットワーク上のデバイスを暗号化するために使用されるランサムウェア

ランサムウェアを展開する前に、攻撃者は1日かけてネットワーク上の複数のファイルを探索し、窃取する機密情報を探しました。この探索では、約40のホスト上のフォルダーが標的になりました。データは、ランサムウェアが実行される前に、おそらくStealBitツールを介して90分間にわたって持ち出されました。そして、攻撃者はバッチスクリプトを使用してPsExecを実行し、ランサムウェアを多数のホストに展開しました。展開対象となったホストのIPアドレスは、侵害における探索フェーズで攻撃者が作成したテキスト ファイルにリスト化されていました。

最初に記録されていた不正な活動(情報窃取マルウェアが管理者の認証情報を取得してから1週間)からランサムウェアの展開までにかかった時間は2日未満でした。攻撃者は窃取するデータをかなり慎重に選定していたにもかかわらず、被害組織によると、窃取されたデータは機密情報ではなく、ほとんど価値がないとのことでした。身代金が支払われなかったことを受けて、GOLD MYSTICはLockBitの暴露サイトに被害組織の名前を出し、窃取したデータを公開しました。

同グループが、公開されているLockBitの暴露サイトの加盟メンバーページで奨励しているにもかかわらず、すべてのLockBit加盟メンバーがGOLD MYSTICのカスタムStealBitツールを使用してデータを窃取しているわけではありません。2023年半ばに事案Nを調査した際、Secureworksのインシデント対応担当者は、正規のデータ転送ツール Rcloneを被害組織のネットワーク上で発見しました。使用された痕跡はありませんでしたが、分析の結果、攻撃者によって環境内に持ち込まれたことが確認されました。加盟メンバーがデータ窃取のためにStealBitではなくRcloneを使用することを選択した可能性があるという事実は、GOLD MYSTICが2023年半ばに経験したデータストレージの問題に関連している可能性があります。StealBitは、暴露サイトで公開する前に、盗んだデータをLockBitインフラストラクチャに自動的にアップロードするとされています。

標的となったVMware ESXi

ランサムウェアグループは、VMware ESXiデバイスと互換性のあるバージョンのツールを開発してきており、GOLD MYSTICも例外ではありません。このグループは、2021年後半にLinuxおよびVMware ESXi互換バージョンのLockBitをリリースしました。

この進化は当然のステップでした。まず、Microsoft Windowsデバイス上でのEDR(Endpoint Detection and Response)サービスの導入が増えたことが、ランサムウェアグループの活動に影響を与えた可能性があります。Secureworks Taegis™ XDRソリューションは、多くのお客様環境において、攻擊の前兆となる活動を検知・アラート化しています。それにより迅速な対処と復旧が可能になり、ランサムウェア展開による被害を防いだ可能性があります。ランサムウェアグループは、ネットワークを暗号化するにはこういったテクノロジーを回避する必要があることを認識しました。解決策の1つは、監視対象ホストに費やす時間をできるだけ短くし、仮想化環境など、不正な活動を検出するための設備が整っていないネットワーク領域に移動することでした。第2に、攻撃者は、VMware ESXiデバイスを暗号化することで、被害者のネットワークに壊滅的な影響を与えられることに気づきました。組織の仮想化環境の設定によっては、1つのホストを暗号化するだけで、すべての仮想マシンをオフラインし、効率的に業務を停止させることができる可能性があります。

複数のSecureworksのインシデント対応案件に、VMware ESXiデバイスをLockbitの標的にしようとする加盟メンバーが関与していました。2023年初頭の事案Mでは、LockBitの加盟メンバーが、Fortinet VPNを通じて被害組織のネットワークに侵入し、ネットワーク上で探索を行い、25台の仮想マシンをホストする1台のVMware ESXiデバイスを暗号化しました。3つのWindowsドメインコントローラー上のファイルも暗号化され、脅迫文に置き換えられていました。2023年後半の同様の事案Qでは、データ窃取と環境内のすべての仮想マシンを暗号化を行う前に、攻撃者が既存のVPN認証情報を悪用してアクセスした可能性がありました。

2022年後半の事案Jでは、別のLockBit加盟メンバーが脅迫目的で組織の仮想化環境を標的にしました。この不正な活動は、トレーニング用のデバイスからドメイン管理者アカウントでドメインコントローラーにRDP接続しようとしたことから始まりました。トレーニング 用デバイスではEDRソリューションが実行されていなかったため、このエンドポイントで実行された活動は検知されませんでした。ドメインコントローラーで認証に成功すると、攻撃者はネットワークスキャンツールを実行し、RDP経由で追加の4つのホストに移動しました。次に攻撃者は、Mozilla Firefoxを使用してドメイン コントローラーからVMware ESXiホストのIPアドレスに移動し、その後、新しいアカウントを作成してドメイン管理者グループと「ESX Admin」グループに追加しました。Secureworksのインシデント対応担当者は、このアカウントに関連する追加の攻擊活動を観測していません。攻撃者は元の侵害済みの管理者アカウントに戻りました。

ドメインコントローラー上で、攻撃者はMobaXtermをインストールして実行しました。この正規のアプリケーションはSSH接続を容易にし、ユーザーがリモートセッションを開始してWindowsデスクトップ上でUnixコマンドを実行できるようにします。このツールがインストールされた直後、攻撃者はポート22のSSH経由で3台のVMware ESXiホストに接続しました。その後、Windows用のオープンソースFTPクライアントであるWinSCPサービスを起動しました。ただし、Secureworksのインシデント対応担当者がデータのステージングや窃取の痕跡を確認することはできませんでした。一部のESXiホストでホストされている仮想マシンは不明な手段で暗号化され、LockBitの脅迫文がデバイスに配布されました。

ランサムウェアの起動失敗

2020年半ば、LockBitがまだそのランサムウェアの最初のバージョンを使用した攻擊活動を開始した頃、Secureworksのインシデント対応担当者は、攻撃者がLockBitランサムウェアの展開を試みたが失敗した事案Aを調査しました。

攻撃者は、おそらく窃取済みの認証情報を使用することでCitrixサーバーへのアクセスを得ました。その後のキーボード操作はほとんどなく、ネットワーク探索や横展開の痕跡はありませんでした。攻撃者は不明なバイナリを実行し、リモートアクセスソフトウェアAnyPlace Controlをインストールし、LockBitランサムウェアを展開しました。AnyPlace Controlソフトウェアが使用された痕跡はありませんでした。LockBitの実行は成功し、以下の初期コマンドの自動実行が行われました。しかしながら、ファイルは暗号化されておらず、また暗号化に失敗した理由は不明でした。

- レジストリのRunキーを使用した永続性の確保

- バックアップおよびリカバリからのホストの復元の防止

-

vssadmin delete shadows /all /quiet

-

wmic shadowcopy delete

-

wmic SHADOWCOPY /nointeractive

-

bcdedit /set {default} bootstatuspolicy ignoreallfailures -

bcdedit /set {default} recoveryenabled no -

wbadmin delete catalog -quiet

-

- リカバリやブート時の障害通知を防ぐためのブート設定変更

-

bcdedit /set {default} recoveryenabled No -

bcdedit /set {default} bootstatuspolicy ignoreallfailures

-

- システムバックアップの削除

-

wbadmin DELETE SYSTEMSTATEBACKUP

-

- wevtutilでのシステム、セキュリティ、アプリケーションのログの削除

2023年後半、同じ組織がRansomExxランサムウェアを展開する攻撃グループGOLD DUPONTの標的になりました。侵入起点(Citrixサーバーへのアクセス)は似ていましたが、TTPsに大きな違いがあることを考えると、同じ加盟メンバーによる攻擊とは考えられません。

データ窃取のみのケース

すべてのLockBit加盟メンバーがランサムウェアでシステムを暗号化しようとするわけではありません。事業運営を停止させれば、身代金が支払われる可能性が高くなりますが、GOLD MYSTICは最終的に加盟メンバーが行ったあらゆる侵害行為を収益化するよう努めています。このアプローチにより、参入障壁が低くなり、高度な技術スキルを持たない攻撃者でも脅迫のオペレーションを実行できるようになります。

2023年後半の事案Rでは、Secureworksのインシデント対応担当者は、加盟メンバーがCitrix Bleedと呼ばれるNetScaler ADCおよびNetScalerゲートウェイのバッファ オーバーフローの脆弱性(CVE-2023-4966)を悪用してネットワークにアクセスしていたことを確認しました。この脆弱性を悪用するのは非常に簡単で、認証情報の代わりにアクセスに使用できるセッション認証トークンが入手でき、多要素認証(MFA)を回避することもできます。パッチを適用することで脆弱性のさらなる悪用を防ぐことができますが、明示的に終了しない限り、パッチ適用前に盗まれたセッショントークンは引き続きアクセスに使用される可能性があります。

この侵害における最初の攻撃は、脆弱性が公表され、攻擊コードがリリースされた後に発生しました。Citrix Bleed経由でアクセスを取得した後、攻撃者はSoftPerfect Network Scannerを使用してネットワーク内を調査し、NetScalerアプライアンスから別のホストに横展開しました。新しいホストに到達すると、攻撃者は正規のリモートアクセスアプリケーションZoho Assistを使用して無人アクセスの設定を行い、再起動時の永続性を確保するためにツールをレジストリに登録します。次に、攻撃者はZoho AssistのToolsIQ.exeコンポーネントを使用してコマンドプロンプトを起動し、現在のユーザーとドメインコントローラーのリストの作成を含む偵察活動を行いました。

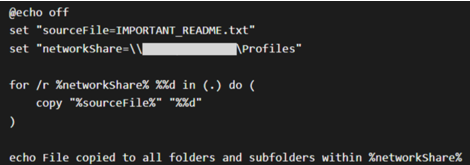

約1時間後、別のサーバーにバッチスクリプト(1.bat)が作成されました。この単純なスクリプトは、ファイル(IMPORTANT_README.txt)をネットワーク共有フォルダーに配布しました(図5参照)。

図 5. IMPORTANT_README.txtをネットワーク共有フォルダーに展開する1.bat(出典:Secureworks)

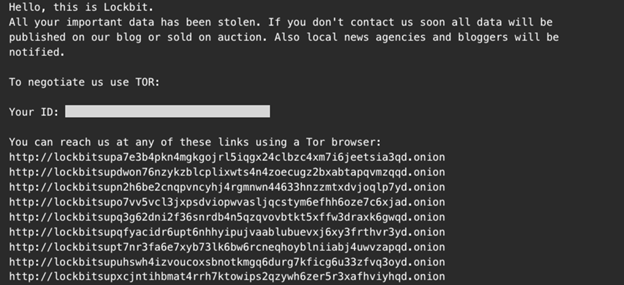

このテキストファイルは、LockBitの脅迫文であり、LockBitの公式支払いポータルへのURLが含まれていました(図6参照)。この脅迫文には、暗号化や復号鍵の支払い要求については言及されていませんでした。その代わり、被害者が身代金を支払わなかった場合、盗まれたデータが公開されることを暗示していました。

図 6. データを窃取したと主張するLockBitの脅迫文(出典:Secureworks)

事案Nと同様、加盟メンバーはデータの窃取にStealBitを使用しないことを選択しました。この事案では、脅迫目的のデータの窃取と保存に正規のMEGAsyncサービスが使用されました。

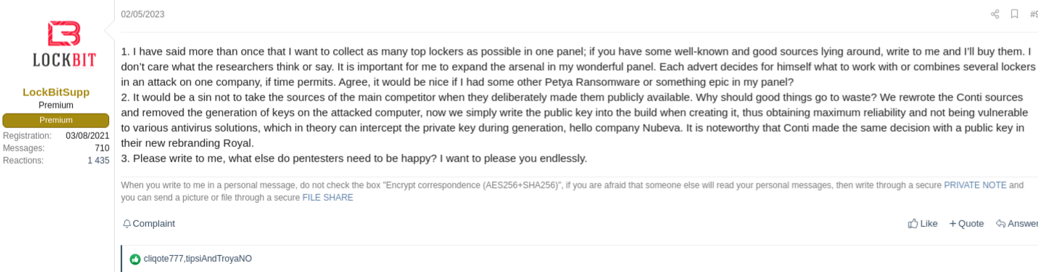

このデータ窃取のみの侵害は、ランサムウェアグループ全体の動向の重要な側面を浮き彫りにしています。もし加盟メンバーがランサムウェアを展開できない場合、ランサムウェアが動作しなかった場合、または加盟メンバーが窃取したデータのみを当てにして被害者を脅迫することにした場合でも、RaaS運営組織は、金銭を得られる可能性がある限り、加盟メンバーを拒絶することはありません。ある意味では、ランサムウェアのブランドよりも暴露サイトのブランドの方が重要です。事実、2023年初頭、アンダーグラウンドでアカウント「LockBitSupp」を使用するLockBit運営組織は、加盟メンバーが被害組織の名を明かし、窃取したデータを公開するためにLockBitプラットフォームを使用している限り、加盟メンバーが使用したランサムウェアについては関知しないと主張しています(図7参照)。

図7. LockBitの加盟メンバーが複数のランサムウェアを利用することに前向きであるというLockBitSuppの発言(出典:Secureworks)

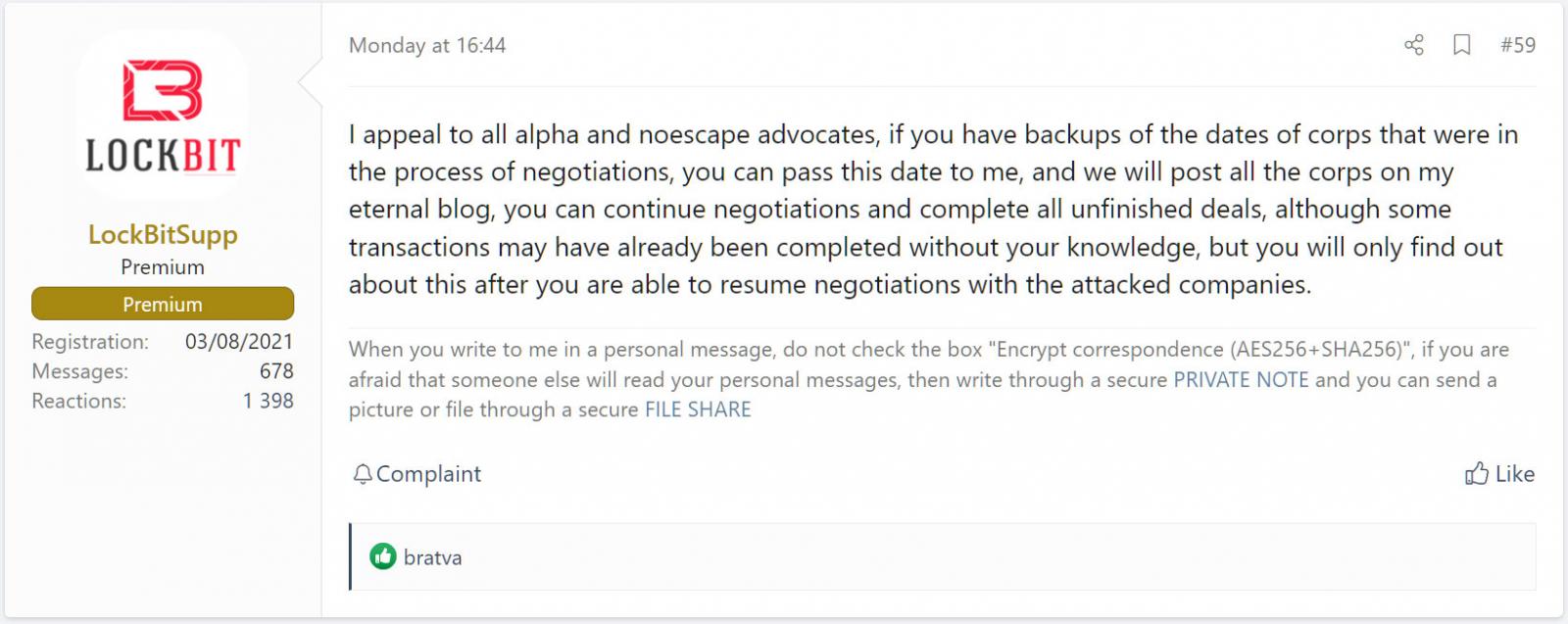

また、2023年後半には、LockBitSuppは、ALPHV(別名BlackCat)およびNoEscape RaaSスキームの加盟メンバーに、LockBitの暴露サイトを使用して被害者の名前を投稿し、脅迫プロセスを継続することを奨励しています(図8参照)。この投稿は、法執行機関によるALPHVインフラストラクチャのテイクダウンと、NoEscapeの運営組織によって実行された出口詐欺の後に掲載されました。RaaS運営組織、特にLockBit運営組織は、金銭的利益を得られる可能性がある場合、被害組織がどのように、またなぜ自分たちの暴露サイトに追加されるのかを気に留めていないようです。

図8. ALPHVおよびNoEscapeの加盟メンバーに対するLockBitSuppからの提案(出典:Secureworks)

気まぐれな加盟メンバー

加盟メンバーは、RaaS運営組織を簡単に切り替えます。彼らの「仕事」を収益化することの方が、特定のスキームに従わせることよりも重要視されます。

LockBit 2.0リリース直後の2021年半ば、Secureworksのインシデント対応担当者は、Gootloader感染を介したランサムウェアの展開が行われた事案Cを調査しました。この事案のランサムウェア展開に関連する証跡から、REvil RaaSの元加盟メンバーが関与したことが示唆されます。

感染は、ユーザーがオンラインで特定の文書を検索したところから始まりました。SEO(検索エンジン最適化)ポイズニングにより、不正なJavaScriptファイルを含むZIPファイルをホストする、改ざんされたWordPressサイトのURLにユーザーが誘導されました。まず、JavaScriptが実行されると、3つの外部サーバからPowerShellスクリプトがダウンロードされました。PowerShellスクリプトが実行されると感染チェーンが開始され、その結果Cobalt Strikeビーコンが実行されました。

攻撃者は、RDP経由でネットワーク内を横展開する前に、Advanced IP Scannerを使用してネットワーク内を探索しました。Free Files Syncがインストールされていましたが、使用された痕跡はなく、データ窃取活動も観測されませんでした。1週間後、攻撃者はLockBitランサムウェアを展開し、Print bombing(印刷爆撃)と呼ばれる技法を使って、ネットワーク プリンターで何百枚もの身代金要求書を印刷しました。

CTUリサーチャーは、サポートインフラストラクチャを調査することで、REvilランサムウェアが展開された同2021年初めの侵害との関連性を特定しました。この関連性は、REvil RaaS加盟メンバーが、2021年7月13日に閉鎖された後、LockBitに切り替えたことを示唆しています。

2022年後半の事案Hでは、WMware Horizonインスタンスの侵害とLockBit 3.0ランサムウェアの展開が行われました。展開の範囲はかなり限定されており、被害組織の業務への影響はほとんどありませんでした。しかし、LockBit展開からわずか12時間後、環境内でALPHVランサムウェアが実行されました。データが存在しないため、アトリビューションに関する決定的な評価ができませんでした。ALPHVの展開に別の攻撃者が関与した可能性もありますが、時間関係から考えて同じ加盟メンバーである可能性が高いと思われます。さらに、被害者の名前はLockBitの暴露サイトには掲載されましたが、ALPHVのサイトには掲載されていませんでした。

2023年後半の事案Tにおける調査では、Secureworksのインシデント対応担当者は、データが窃取された直後にLockBitの脅迫文がネットワークに配布されたことを観測しました。ランサムウェアが展開された痕跡はありませんでした。約2週間後、この組織はHunters Internationalランサムウェアグループから身代金要求を受け取りました。2つの異なるグループが関与していることを示唆する証拠はありませんでした。ランサムウェアの展開がなかったことや、どちらのリークサイトにも被害組織の名前が公表されていないことから、2つの攻撃におけるデータ公開の脅迫の有効性は不明瞭です。ただし、CTUリサーチャーは、LockBitとHunters International双方のリークサイトで名前が挙げられている被害組織を少なくとも1つ認識しています。

2023年9月、米国連邦捜査局は、加盟メンバーが侵害時に2種類以上のランサムウェアを展開しているのを観測したと報告しました。LockBitはその1つとして挙げられていますが、ALPHVやHunters Internationalについては言及されていません。FBIは、二重のランサムウェア展開により「複合的なデータの暗号化、窃取、身代金の支払いによる経済的損失が発生した」と指摘していますが、戦術として単一の暗号化よりも成功率が高いかどうかは明らかでありません。

模倣犯

LockBitのブランドは強力です。そのため、そのブランドの力を使って収益を得ようとする他のサイバー犯罪者によって悪用されます。CTUリサーチャーは、2種類の模倣を観測しました。1つはおそらくもう1つより深刻で、攻撃者がLockBitを装ってランサムウェアを環境内に展開し、流行している知名度の高いランサムウェアによるものであると匂わせることで被害者が身代金を支払う確率が上がる効果を狙っています。もう1つは、LockBitの名前を使って不正な活動をにおわせる手法ですが、実際にはデータの暗号化や窃取などのランサムウェア関連の活動は行われません。

2022年末の事例Kでは、攻撃者が被害組織の環境にLockBit 3.0ランサムウェアを展開しました。攻撃者はランサムウェア展開において、ネットワーク全体に自動的に配布する機能を使用するのではなく、個々のホストに移動してランサムウェアを実行するという洗練されていない方法を使用したため、影響は限定的でした。すべての暗号化されたホストでLockBit Black(LockBit 3.0の別名)ランサムウェアに感染したことを示すデスクトップスプラッシュ画面が表示されましたが、生成されたテキストファイルの脅迫文にはその旨が記載されていませんでした(図9参照)。

図9. LockBit模倣犯の脅迫文(出典:Secureworks)

脅迫文には、通常記載されているはずの、被害組織が復号鍵と引き換えに支払いを交渉するためにLockBit加盟メンバーとやりとりするための.onionポータルへのリンクも含まれていなかったことも重要な点です。このケースでは、被害組織はメールを送信するよう指示されていました。これは異例であり、攻撃者がLockBitランサムウェアとその名前を使用して被害組織に支払いを迫る模倣犯であったことを示唆しています。数か月前に、不満を持った開発者によって、LockBit 3.0ビルダーのコードがリークされており、これによりあらゆる攻撃者が使用できるようになりました。

一部のグループはさらに巧妙で、LockBitグループになりすまし、見せかけの暴露サイトを構築して被害組織に支払いを迫っています(図10参照)。これらのグループがLockBitを模倣するために多大な労力を費やしていることは、GOLD MYSTICが知名度の高い大規模な攻撃を通じて培ってきたブランド力の証です。

図10. 2024年1月31日時点でlockbitblog . infoでホストされていた模倣サイト(出典:Secureworks)

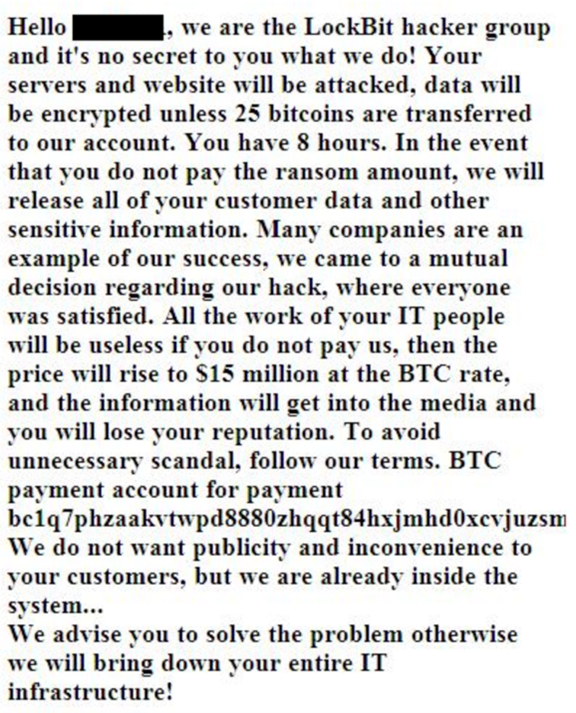

CTUリサーチャーは、2022年10月に2番目の模倣アプローチを使用する攻撃者を初めて観測しました。この単純な詐欺には、「LockBitハッカーグループ」からのものとされるメールが含まれており、攻撃によって窃取されたデータを公開されたくなければ25ビットコイン(当時約515,000米ドル相当)を支払えと要求しました(図11参照)。この事案では、支払いが行われないまま期限を過ぎても、ランサムウェアは展開されず、データは公開されませんでした。このメールのテンプレートは、世界中の複数の組織を標的とするために使用された可能性があります。

図11. LockBit運営組織からのものを装った脅迫メールの内容(出典:Secureworks)

有名な攻撃グループになりすましてメールで支払いを促すのは、新しい方法ではありません。攻撃グループGOLD FLANDERSは、2021年にDDoS(分散型サービス拒否)攻撃の脅威を強めるために、北朝鮮の攻撃グループLazarusとロシアの攻撃グループFancy Bearの名前を持ち出しました。しかし、ランサムウェアグループの名前が利用されたのをCTUリサーチャーが観測したのは、2022年10月のこの事案が初めてでした。

推奨策

ほとんどの事案において、LockBitの加盟メンバーは、ランサムウェアに関与している他のグループと同じTTPsを使用しています。脅威から身を守るには、攻撃の前兆を検出することが重要です。

LockBitに関するインシデント対応で得た知見から、Secureworksのインシデント対応担当者は、ランサムウェアやデータ窃取の被害組織に対して詳細な推奨策を提供してきました。Secureworksのガイダンスは、侵入の防止、侵入後の攻撃活動の検出、根本原因を調査し攻撃から復旧するための適切な変更を実装すること重点を置いています。

侵入の防止

- パッチ管理プログラムを実装してください。最新バージョンのサービスとアプリケーションが実行されていることを確認することは、攻撃者による脆弱性のスキャンと悪用を防御するために重要です。サポートが終了したサービスを特定し、それのリプレイスや削除を実施することも重要です。このようなサービスを特定するには、インターネットと自社ネットワークの境界に対して定期的な脆弱性スキャンを実行することが重要です。

- 外部からのサービスまたはデバイスへのアクセスを制限してください。どうしても必要な場合にのみ、インターネットからサービスにアクセスできるようにしてください。

- 信頼できない発行元からのダウンロードを遮断してください。発行元を許可リストに登録するか、ソフトウェア管理ツールを使用することで、未承認のアプリケーションのダウンロードとインストールを防止できます。

- 堅牢なアクセス ポリシーを実装してください。インターネットに接続されているすべてのサービスに対して強力なMFAを適用してください。MFAを使用していない可能性がある古いアカウントやレガシーアカウントを削除してください。パスワードを保存する際は、パスワードマネージャーを使用し、できればローカルに保存してください。ブラウザは特に情報窃盗マルウェアなどの標的となるため、ブラウザにパスワードを保存すると、企業の認証情報が漏洩するリスクが大幅に高まります。

- フィッシング、ソーシャルエンジニアリング、その他のマルウェア配布手法に関する現在の傾向についてユーザー教育を行ってください。たとえば、ITサポートスタッフは特に、偽のユーザーパスワードリセットやSIMスワップ詐欺などのソーシャルエンジニアリングに注意する必要があります。

- ペネトレーションテストや机上演習(TTX)を通じて自組織のセキュリティ フレームワークを定期的にテストしてください 。

侵入後の攻撃活動の検出

- EDRソリューションを展開してください。エンドポイント上の攻撃活動を把握し、タイムリーにアラートを受信することは、ランサムウェア展開の前兆となる攻撃活動を特定するために重要です。ランサムウェア展開までのわずかな機会に行動を起こすことで、壊滅的な影響を防ぐことができます。攻撃活動の各局面で悪用される可能性のあるデバイスを見落とさないように網羅的にEDRを導入してください。たとえば、Secureworksのインシデント対応担当者は、LockBit加盟メンバーが、EDRソリューションに登録されていなかったネットワーク上のトレーニング用デバイスと実証用サーバーを悪用していたことを確認しています。

- VMware ESXiホストを堅牢化してください。VMware ESXiハイパーバイザーは、LockBit加盟メンバーを含む複数のランサムウェアグループの標的となる価値の高い資産です。互換性がある場合はEDRエージェントを使用し、ネイティブログをSIEMにエクスポートすると、攻撃者の活動に関するアラートを受け取ることができます。VMwareは、多くの製品スイートで堅牢化のためのガイドを公開しており、厳密に従う必要があります。

- アプリケーションやツールの使用を特定のユーザーやホストに制限してください。通常のユーザーは、業務上必要がない限り、システム上で特定のコード(PowerShellなど)を実行できないようにする必要があります。

- 業務上の必要性に応じたユーザーのアプリケーション許可リストを作成してください。ユーザーがアクセスできるソフトウェアを制限して、不正で危険な可能性のあるソフトウェアの使用を制限してください。

復旧

- 信頼性の高いバックアップを作成してください。データを適切にバックアップすることは、ランサムウェア攻撃から迅速に復旧するために不可欠であり、多くの場合、復号鍵と引き換えに支払いを交渉する必要がなくなります。ランサムウェアグループはバックアップを標的にすることが知られているため(たとえば、LockBitランサムウェアは実行時にシャドウコピーの削除を試みます)、バックアップがネットワーク上や本番環境から物理的に隔離されていることを確認してください。

- イベントログを一元管理し、正しい情報が確実に収集されていることを確認してください。ログは、侵害の根本原因と全容を特定するために重要です。ログがないと、すべての侵入経路を特定して完全に修復することができない場合があり、攻撃者が環境に再侵入する可能性があります。

- 侵害の疑いがある場合、迅速にインシデント対応を実施してください。デバイスを再構築する前にフォレンジック分析を実施して攻撃活動を徹底的に調査することで、侵害の根本原因の特定と完全な復旧が可能になります。

結論

LockBitの攻撃活動には、特徴的な2つの要素があります。1つはランサムウェア本体です。スキルの低い加盟メンバーによる使用を可能にしつつ、機能を向上させるために何度も改良を加えられてきました。2つ目はそのブランドで、おそらくもっとも重要な要素です。おそらくGOLD MYSTICのリーダーによって運営されているアンダーグラウンドでのアカウントLockBitSuppによる投稿は、ランサムウェア運営組織がランサムウェア本体よりもエコシステムを構築することが重要だと認識していることを示しています。彼らは、たとえそれが別グループのランサムウェアを使用したものであっても、またはデータ窃取のみの攻撃活動によるものであっても、LockBitの加盟メンバーに、達成できたあらゆる侵害行為を収益化する手段を提供すると提案しています。加盟メンバーに交渉と支払い処理の決定権を与えることで、LockBitの運営は他のどのスキームよりも大規模に拡張できるようになりました。

LockBitは最も有名なRaaSスキームでしたが、その終焉がすべての加盟メンバーの消滅につながるとは言えません。LockBit運営組織は、消滅したREvilおよびNoEscapeの運営組織や、ALPHVのようなほぼ消滅したスキームから流れてきた加盟メンバーを引きつけようとしたのと同様に、LockBitの加盟メンバーもいずれは別のスキームに落ち着くと思われます。広範囲かつ永続的な影響を与えるためには、ランサムウェアグループの活動を抑制するためのさらなる創造的な取り組みが必要となります。

参考資料

Abrams, Lawrence."LockBit ransomware builder leaked online by 'angry developer‘."Bleeping Computer.September 21, 2022. https://www.bleepingcomputer.com/news/security/lockbit-ransomware-builder-leaked-online-by-angry-developer/

Abrams, Lawrence."LockBit ransomware now poaching BlackCat, NoEscape affiliates."Bleeping Computer.December 13, 2023. https://www.bleepingcomputer.com/news/security/lockbit-ransomware-now-poaching-blackcat-noescape-affiliates/

Abrams, Lawrence."Ransomware gang apologizes, gives SickKids hospital free decryptor."Bleeping Computer.January 1, 2023. https://www.bleepingcomputer.com/news/security/ransomware-gang-apologizes-gives-sickkids-hospital-free-decryptor/

AzAl Security (@azalsecurity)."NoEscape exit scam."X. December 10, 2023. https://twitter.com/azalsecurity/status/1734030086183993664

Bernardo, Jett Paulo, et al. "LockBit Resurfaces With Version 2.0 Ransomware Detections in Chile, Italy, Taiwan, UK."Trend Micro.August 16, 2021. https://www.trendmicro.com/en_us/research/21/h/lockbit-resurfaces-with-version-2-0-ransomware-detections-in-chi.html

Dela Cruz, Junestherry."Analysis and Impact of LockBit Ransomware's First Linux and VMware ESXi Variant."Trend Micro.January 24, 2022. https://www.trendmicro.com/en_us/research/22/a/analysis-and-Impact-of-lockbit-ransomwares-first-linux-and-vmware-esxi-variant.html

DiMaggio, Jon. "Ransomware Diaries: Volume 1." Analyst1.January 16, 2023. https://analyst1.com/ransomware-diaries-volume-1/

DiMaggio, Jon. "Ransomware Diaries: Volume 3 - LockBit's Secrets." Analyst1. August 13, 2023. https://analyst1.com/ransomware-diaries-volume-3-lockbits-secrets/

Europol. “Law enforcement disrupt world’s biggest ransomware operation.” February 20, 2024. https://www.europol.europa.eu/node/5666

Secureworks."法執行機関がALPHV/BLACKCATランサムウェアに対して措置を講じる"December 19, 2023. https://preview.secureworks.jp/blog/law-enforcement-takes-action-against-alphv-blackcat-ransomware

Tunney, Catharine."Intelligence agency says ransomware group with Russian ties poses 'an enduring threat' to Canada."CBC News.February 2, 2023. https://www.cbc.ca/news/politics/cse-lockbit-threat-1.6734996

UK National Crime Agency.“International investigation disrupts the world’s most harmful cyber crime group.” February 20, 2024. https://nationalcrimeagency.gov.uk/news/nca-leads-international-investigation-targeting-worlds-most-harmful-ransomware-group

U.S. Department of Justice.“U.S. and U.K.Disrupt LockBit Ransomware Variant.” February 20, 2024. https://www.justice.gov/opa/pr/us-and-uk-disrupt-lockbit-ransomware-variant

U.S. Federal Bureau of Investigation (FBI)."Two or More Ransomware Variants Impacting the Same Victims and Data Destruction Trends."September 27, 2023. https://www.ic3.gov/Media/News/2023/230928.pdf