※本記事は、https://www.secureworks.com/ で公開されている NICKEL TAPESTRY Infrastructure Associated with Crowdfunding Scheme を翻訳したもので、 2025年1月15日執筆時点の見解となります。

Secureworks®のCounter Threat Unit™(CTU)リサーチャーは、北朝鮮のIT労働者計画と2016年のクラウドファンディング詐欺とのネットワークインフラストラクチャのつながりを調査しています。CTU™リサーチチームは、このIT労働者の計画が攻撃グループNICKEL TAPESTRYによるものとしています。

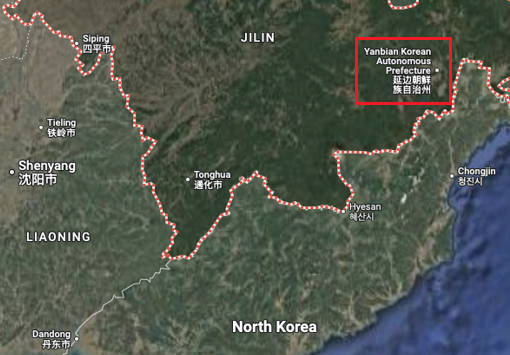

2018年9月、米国財務省外国資産管理局(OFAC)は、IT企業2社を制裁に違反しているとして告発しました。これらの企業は、北朝鮮のIT労働者の雇用を促進するためのフロント企業として、海外のIT労働者から北朝鮮(正式には朝鮮民主主義人民共和国(DPRK))に不法な収益を流すなどの活動を行っていたとされています。指定された企業は、中国に拠点を置くYanbian Silverstar Network Technology Co., Ltd(“Yanbian Silverstar”)とロシアに拠点を置くVolasys Silver Starです。延辺(Yanbian)は、中国吉林省にある朝鮮族自治州で、北朝鮮との国境付近に位置しています(図1参照)。

図1. 延辺朝鮮族自治州の位置(出典:Googleマップ)

2023年10月に提出された米国連邦捜査局(FBI)の宣誓供述書によると、Yanbian Silverstarのフリーランサーが使用していた複数のアカウントが、2018年から2019年の間にIPアドレス36.97.143.26からアクセスされていました。このIPアドレスは、中国の吉林省にある専用サーバーであると特定されています。宣誓供述書は、北朝鮮のIT労働者が中国に居住し、Yanbian Silverstarで働いていたという証拠を示しています。宣誓供述書には、Yanbian SilverstarとVolasys Silver StarのCEOである北朝鮮国籍のJong Song Hwa氏の名前も挙がっていました。

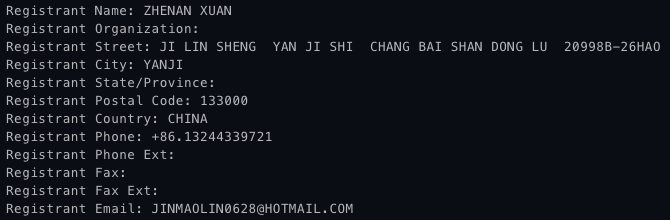

Silver Starのフロント企業に関連するドメイン名の1つ(silverstarchina.com)は、北朝鮮のIT労働者が密かにフリーランスの仕事を得るための照会先として使用されていました。2024年にこのドメインが押収された後、登録者のメールアドレス([email protected])は、過去のWHOISレコードデータで公開されていました(図2を参照)。このメールアドレスは、以前はWHOISのプライバシー保護により非公開でした。Chang Bai Shan Dong Luの登録者住所は、延辺自治州にあるYanbian Silverstarオフィスの報告された所在地と一致しています。この同じ登録者のメールアドレスと住所は、他のいくつかのドメイン名の登録データにも記載されていました。

図2. silverstarchina.comのWHOISデータ(出典:Secureworks)

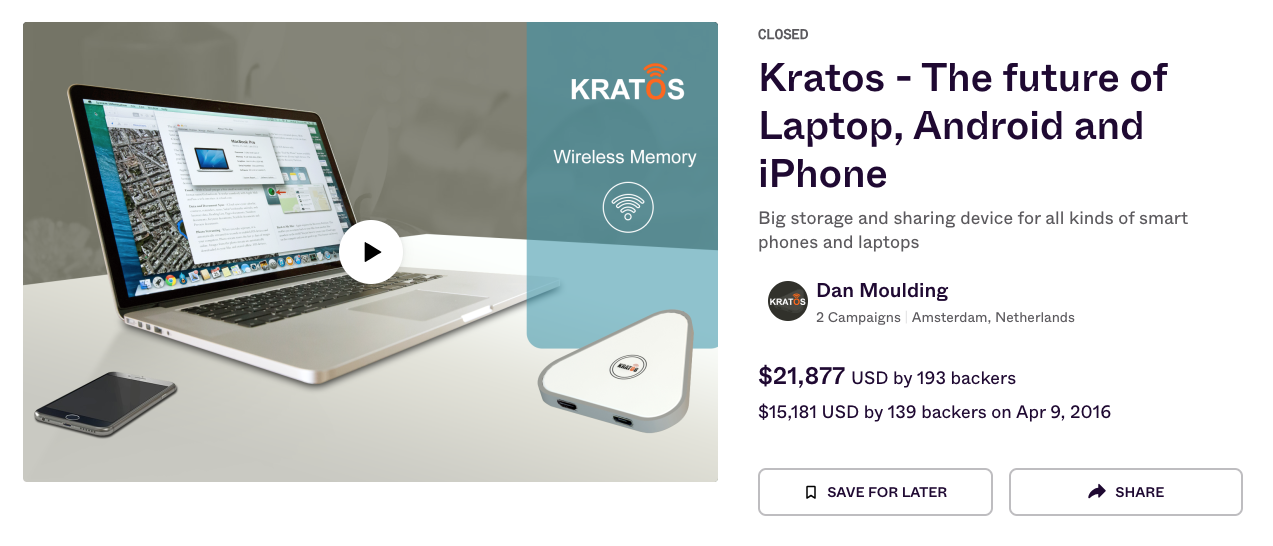

CTUリサーチャーは、これらのドメイン名の1つ(kratosmemory.com)が2016年のIndieGoGoクラウドファンディング詐欺に関連していることを発見しました。そのクラウドファンディングプロジェクトでは、ポータブルワイヤレスメモリデバイスKratosが宣伝されていました(図3を参照)。しかし、購入者のコメントによると、このプロジェクトは詐欺であり、プロジェクト支援者は販売者から商品や返金を受け取れていなかったとのことです。

図3. IndieGoGoでのKratosの宣伝活動(出典:Secureworks)

2016年半ば頃、kratosmemory.comのWHOIS登録者情報が更新され、Dan Mouldingという別のペルソナに変更されました(図4を参照)。この名前は、Kratos詐欺でのIndieGoGoユーザーと一致します。CTUリサーチャーは、他のドメインの登録者データではこのペルソナを観測していません。

図4. 2016年6月22日時点のkratosmemory.comのWHOISデータ(出典:Secureworks)

IndieGoGo上のプロジェクトページによると、この詐欺でおよそ20,000米ドルが集められました。この2016年の詐欺は、現在実施されている、より手の込んだ北朝鮮のIT労働者の計画と比較すると、労力と金銭的見返りが少ない取り組みでした。しかし、これは北朝鮮の攻撃グループがさまざまな資金集めの計画を試していた初期の例であることを示しています。クラウドファンディングとIT労働者計画のネットワークインフラの重複は、IndieGoGo詐欺の実行役と攻撃グループNICKEL TAPESTRYとの関連を示しています。

こうした脅威のリスクを軽減するために、CTUリサーチャーは、組織が利用可能なセキュリティ対策を活用し、表1のインディケータ情報に沿ってアクセス状況のレビューおよびアクセス制限を実施することを推奨します。IPアドレスは割り当てが変更される場合もありますのでご注意ください。また、ドメインおよびIPアドレスには悪性コンテンツが含まれる可能性があるため、ブラウザ上で開く際には十分ご注意ください。

| インディケータ | タイプ | 情報 |

|---|---|---|

| 36.97.143.26 | IP アドレス | NICKEL TAPESTRYの攻撃活動で使用 |

| silverstarchina.com | ドメイン名 | NICKEL TAPESTRYの攻撃活動で使用されていた押収済みインフラ |

| kratosmemory.com | ドメイン名 | 2016年のクラウドファンディング詐欺と既知のNICKEL TAPESTRYの活動に関連しているドメイン |

表 1. この脅威に関するインディケータ

北朝鮮のIT労働者計画の詳細については、当社の2024年サイバー脅威の実態レポートを参照してください。