※本記事は、https://www.secureworks.com/ で公開されている QR PHISHING LEADS TO MICROSOFT 365 ACCOUNT COMPROMISE を翻訳したもので、 2023年12月13日執筆時点の見解となります。

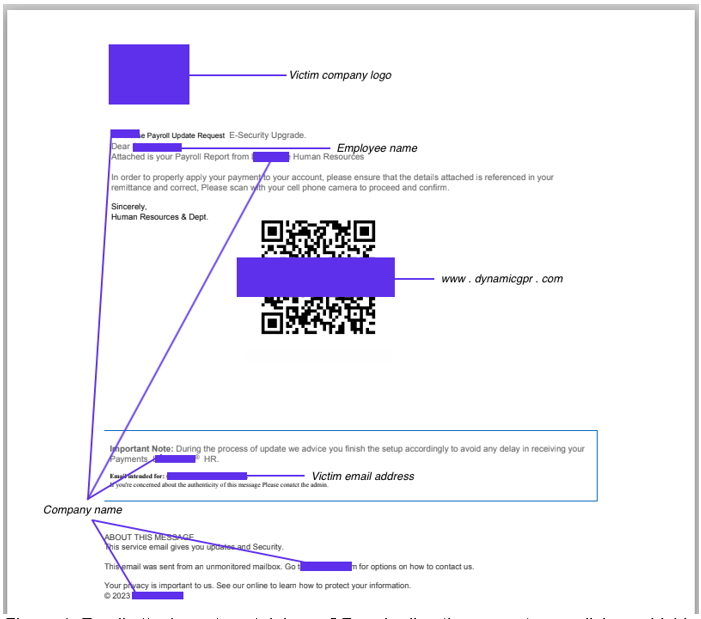

2023年9月、Secureworks®のインシデント対応担当者は、PDF形式の添付ファイルを含むフィッシング メールから始まったネットワーク侵害を調査しました。PDF には、受信者を、IPFS(InterPlanetary File System)ゲートウェイにホストされている不正なコンテンツに誘導する QR コードが含まれていました(図1参照)。IPFSゲートウェイを使用すると、攻撃者は独自のインフラストラクチャのホスティングに関連するコストと工数を節約できるだけでなく、法執行機関による不正なコンテンツの削除が困難になります。

図1. ユーザーを不正なフィッシングサイトに誘導するQRコードを含む添付PDFファイル(出典:Secureworks)

QR コードから抽出した URL(https://dynamicgpr . com/cs/index (1).php/?cfg=<46 文字の文字列>==) には、標的組織毎に固有と思われるcfgのパラメータが含まれています。モバイルデバイスでQRコードをスキャンすると、被害者はこのURLに誘導され、セッショントークンが盗まれ、Microsoftアカウントの資格情報を収集するための不正なサインインページをホストするipfs . ioゲートウェイにリダイレクトされます。(図2参照)。

図2. IPFSゲートウェイでホストされている不正なMicrosoftサインインページ(出典:Secureworks)

メールアカウントへの最初のサインインに成功したアクティビティは、不正なブルガリアのIPアドレス91 . 92 . 109 . 80から発信されました。92 .109 .80.この最初のログインから約2分後、攻撃者は多要素認証(MFA)用の認証アプリケーションをインストールし、被害者のドメインから受信したメールを削除する受信トレイルールを作成しました。同日夜、この侵害されたアカウントは、「PerfectData Software」というアプリケーションからのアクセスを許可するためのアプリケーション同意要求をMicrosoftのIPアドレス20 . 55 . 55 .51 . 76から受け、承認しました。この正規のツールは、バックアップ目的でメールボックスをエクスポートします。

PerfectData Softwareは、別の不正なMicrosoft 365アカウント乗っ取りにおいても使用されたと報告されており、Secureworksのインシデント対応担当者が観測した戦術・技術・手順 (TTPs) も同様に確認されています。どちらのインシデントでも、攻撃者は仮想プライベートネットワーク(VPN)または仮想プライベートサーバー(VPS)サービスに関連付けられた端末からMicrosoft 365アカウントにログインし、PerfectData Softwareアプリケーションを登録し、メールボックスデータにアクセスして、受信トレイルールを作成しました。Secureworksのインシデント調査では、アプリケーション同意付与を行った他のアカウントは確認できず、また登録されたアプリケーションは最初の侵害から4日後に削除されました。

Secureworksのインシデント対応担当者は、侵害されたアカウントが「Francophoneprojects Stub#45888 .pdf」というファイルが添付されたフィッシングメールを受信していたことを特定しました。Secureworks Counter Threat Unit™(CTU)が送信元メールアドレスを分析したところ、類似したメッセージがVirusTotal分析サービスに登録されていることを確認しました。VirusTotalに登録されていたメッセージは、同じメールアドレスから多国籍の建設・不動産会社に送信されており、ファイル名に文字列「Paystubs#503」を含むファイルが添付されていました。建設会社に送信された添付ファイルは給与更新申請であるとされており、正当なものであるかのようにプライバシー免責事項に被害者のロゴと会社名が含まれています。その添付ファイル内のQRコードは、Secureworksインシデント対応担当者が解析したファイルと同じドメインにリダイレクトします。

CTU™がこのドメインを分析したところ、9月13日から9月20日の間にさらに65個のファイルがVirusTotalにアップロードされていたことが明らかになりました。これらのファイルの多くはPDFで、ファイル名の多くは、Secureworksがインシデント対応で取得したファイルと類似した命名パターンでした。これらの PDFファイルには、被害組織固有の要素を除き、同じレイアウトと定型文が使われていました。被害組織はさまざまな地域や業界にまたがっていたため、特定の分野が標的になったことは示唆されませんでした。

多くのファイルでは給与関連の話題が使用されていましたが、一部のPDFではQRコードがMFAのセキュリティ改善の一環であるとされていました。この違いが目的の違いによるものなのか、それとも被害者の分野や場所などの要因によるものなのかは不明です。確認できたすべてのファイルにおいて、QRコードはIPFSゲートウェイ上でホストされる不正なコンテンツに誘導されていました。

CTUのリサーチャーは、QRコードを使用したフィッシング攻撃(別名 Quishing, Qshing)の数が増加していることを観測しています。これは、メッセージ内容の静的または動的解析を使用した従来のメールフィルターを回避します。従来の多くのフィッシング攻撃とは異なり、QRコードは被害者がモバイルデバイスで画像をスキャンする必要があります。これにより、被害者は、企業システムほど安全ではない可能性のある別のデバイスを使用する必要が生じるため、攻撃対象領域が広がり、攻擊の成功確率が高まります。また、企業のセキュリティ対策では、個人のデバイスを介して発生する通信を可視化できない場合があります。

CTUリサーチャーは、組織において、QRフィッシングの危険性と、QRコードをスキャンする前に安全を確認することの重要性を、従業員に教育することを推奨しています。また、組織は、従業員が不審メールを報告するプロセス、およびQR コードが正当なビジネス目的で正当な送信元から送信されたものかを検証するためのプロセスを確立する必要があります。

こうしたマルウェアのリスクを軽減するためにCTUリサーチャーは、組織が利用可能なセキュリティ対策を活用し、表1のインディケータ情報に沿ってアクセス状況のレビューおよびアクセス制限を実施することを推奨します。また、該当するドメインには悪性コンテンツが含まれる可能性があるため、ブラウザ上で開く際には充分ご注意ください。

| インディケータ | タイプ | 情報 |

|---|---|---|

| www.dynamicgpr.com | ドメイン名 | QRコードに埋め込まれているフィッシングサイト |

| 91.92.109.80 | IPアドレス | QRコードフィッシング攻撃における不正なメールログイン元 |

表1. この脅威に関するインディケータ

フィッシングは一般的な攻撃手法です。Booking.comの顧客と宿泊施設を標的にしたもう一つのフィッシングキャンペーンについてお読みください。インシデントの緊急対応サポートが必要な場合は、Secureworksインシデント対応チームまでお問い合わせください。