2023年5月16日(火)

著者:カウンター・スレット・ユニット(CTU™️)リサーチチーム

※本記事は、https://www.secureworks.com/ で公開されている The Growing Threat from Infostealers を翻訳したもので、 2022年5月16日執筆時点の見解となります。

サイバー犯罪のエコシステムにおいて情報窃取マルウェア(InfostealerまたはStealer)の重要性が増していることが、Secureworks®カウンター・スレット・ユニット(CTU™)の調べによって確認されました。こうしたマルウェアによって端末やネットワークが侵害されると、ログイン認証情報、財務や金融資産の詳細、個人データなどの機密情報が窃取される恐れがあります。情報窃取マルウェアはフィッシング攻撃、感染したウェブサイト、悪意あるソフトウェアのダウンロードなどをきっかけに端末やデバイスにインストールされ、一瞬のうちに情報を窃取し終えます。多くの場合、データの不正収集から送信完了までの合計所要時間はわずか数秒から1分以内です。窃取したデータはその後、パッケージ化されログとして販売されます。

窃取された認証情報がログとして売られて攻撃者の手に渡ると、仮想プライベートネットワーク(VPN)やMicrosoft Office Web Access(OWA)などのリモートアクセスサービスを介して企業ネットワークに侵入され、機密データの流出やランサムウェアの展開に発展する恐れがあります。その結果、多額の財務的損失や風評被害が発生しかねません。「情報窃取マルウェア」はその名のとおりデータ窃取を目的としたマルウェアですが、時を経て進化し、今ではデータ窃取以外のツールやマルウェアも搭載されています。

アンダーグラウンドフォーラムとマーケットプレイス

情報窃取マルウェアは通常、月額50ドルから1,000ドル超のサブスクリプションサービスとして販売されています。購入すると、開発元が運用するコマンド&コントロール(C2)サーバーにアクセスすることができます。サブスクリプションサービスの一環として、窃取したデータの閲覧、ダウンロード、共有に関する複数のオプションをはじめとする各種サポート機能が提供されているケースが一般的です。また、セルフホスティング型C2サーバー(通常は定額料金)の利用も可能です。

アンダーグラウンドフォーラムは、攻撃者同士が進行中のプロジェクトについてやり取りしたり、機能追加を依頼したり、マルウェアのレビューを投稿したりするための共有スペースとしてだけでなく、情報窃取マルウェアの新製品や既存製品を宣伝するマーケットプレイスとしても活用されています。情報窃取マルウェアの開発・展開に関与する攻撃者の間で人気が高いフォーラムは、XSS . is や exploit . inなどが挙げられます。こうしたアンダーグラウンドフォーラムは、多種多様なトピックを扱うサブフォーラムとセクションで構成されています。また、各種通知や販売、会員情報などを管理するための管理スペースも含まれています。多くのフォーラムは専用マーケットプレイスを提供しており、情報窃取マルウェアをはじめとする違法製品の販売に関して厳格なルールを適用しています。大規模で名の知れたフォーラムは、販売元と購入者の売買取引を仲介するエスクローサービスを提供することで、マーケットプレイスの信頼度を高め、ある程度の主導権を握れる状態を保っています。

情報窃取マルウェアのログは、アンダーグラウンドフォーラムやマーケットプレイスのほか、各種オンラインフォーラムでも販売されています。こうした場では、認証情報や財務情報、個人データ、銀行口座情報、暗号通貨ウォレット、その他の機密データおよび高価値データに関心をもつ攻撃者を対象にしたサービスが提供されています。これらのマーケットプレイスは通常、Torブラウザまたは匿名で利用できるInvisible Internet Project(I2P)を介してのみアクセスでき、売買可能な情報の種類についても厳格なルールや規定が設けられています。また、基本的にマーケットプレイスの運営側が承認したメンバーやエントリーフィーを支払った利用者以外には商品を販売していません。マーケットプレイスの中には、情報窃取マルウェアのログ販売に特化し、ログ売買専用のインフラを自ら構築しているものもあります。一方で、多種多様な違法商品を取り揃え、情報窃取マルウェアが出力したログを出品するための特設ページを掲載しているフォーラムもあります。

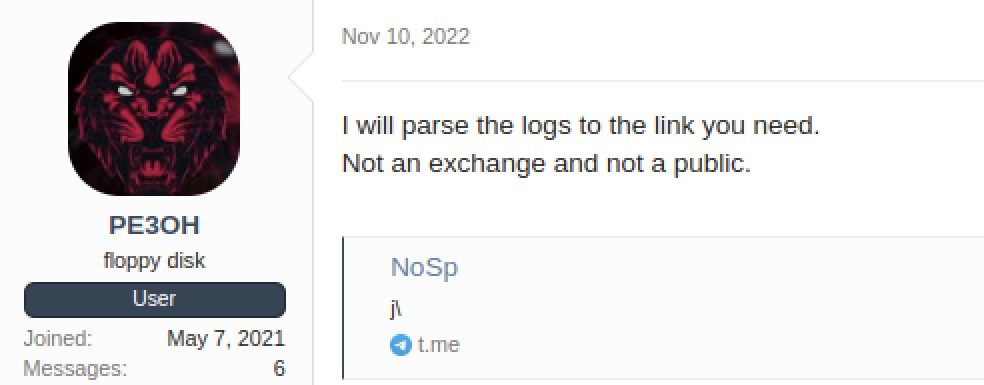

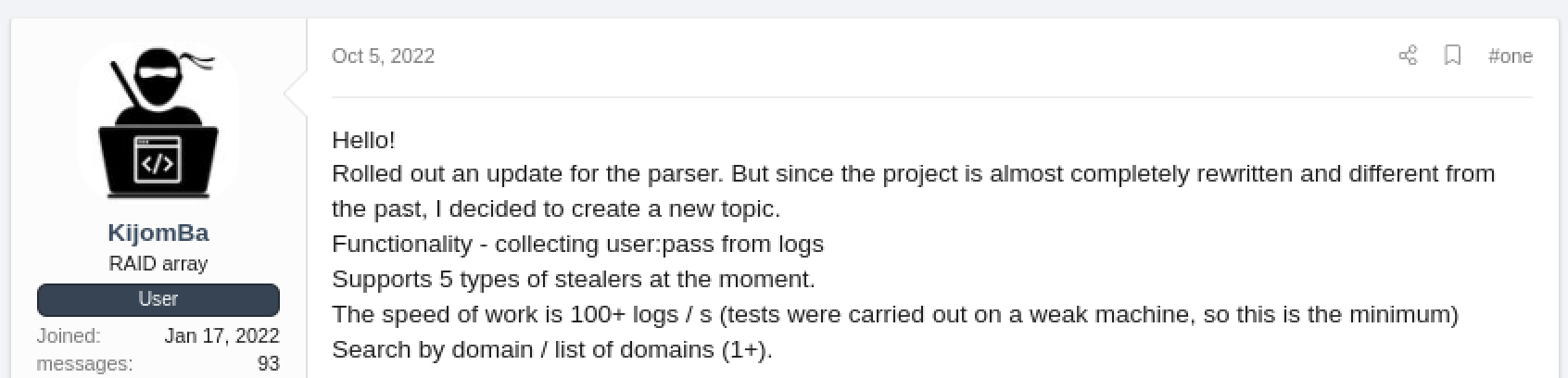

アフターアクションツールを売買する市場も急成長しています。情報窃取マルウェアの登場によってサイバー犯罪への参入障壁は低くなりましたが、素人のサイバー犯罪者では情報窃取マルウェアのログをスムーズに解析できないことがあります。サイバー犯罪者向けにそれらのログを構文解析するツールを複数の業者が販売しており、ツールを使うことで未加工ログから任意のデータを抽出することができます。

Russian Market

Russian Marketは、圧倒的規模をもつ情報窃取マルウェアログのアンダーグラウンドマーケットプレイスであり、Amigos Marketplace(すでに消滅)とのつながりもあります。本ブログの公表日現在、同マーケットプレイスでは500万件(第2位のマーケットプレイスの約10倍)のログが販売されています。これまでRussian Marketでは主に5種類の情報窃取マルウェア(RedLine、Raccoon、Vidar、Taurus、AZORult)経由で取得したログが販売されていましたが、2023年2月末現在TaurusおよびAZORultのログは販売停止状態となっています。また2022年12月以降、数は少ないながらもRisePROという情報窃取マルウェアで収集したログが販売されていることがリサーチャーによって確認されています。表1は、2023年2月末現在Russian Marketで販売されていた情報窃取マルウェアログの数です。

| 情報窃取マルウェアの名称 | 購入可能なログの数 |

|---|---|

| Raccoon | 2,114,549 |

| Vidar | 1,816,800 |

| RedLine | 1,415,458 |

| RisePRO | 3,833 |

| 合計 | 5,350,640 |

表1:2023年2月末現在Russian Marketで販売されていた情報窃取マルウェアログの数

2022年10月、Russian Marketの運営形態が変わり、認証情報の事前購入予約ができるようになりました(図1)。このシステムを利用して認証情報を購入するには、米ドルで1,000ドルの前金をサイトのエスクローシステムに振り込む必要があります。振込完了後、(特定組織の)ドメイン名または(特定アプリの)マスクをもとに、購入したい認証情報を指定することができます。事前注文が確実に履行されるという保証はありませんが、この機能を使えば、場当たり的な攻撃だけに頼らず、特定の組織や業種を狙って攻撃することができます。

図1:Russian Marketのログ事前注文画面(出典:Secureworks)

Genesis Market

Genesis Marketは、ログではなくボットの販売に特化した招待制のマーケットプレイスです。ボットとは情報窃取マルウェアに感染した端末のことであり、ボットを介して標的ユーザーのWebブラウザから情報やブラウザフィンガープリントが盗み取られます。ブラウザフィンガープリントがあれば、本人になりすまして銀行口座にアクセスし、口座を乗っ取って不正な購買取引を実行することができます。ボットを購入した攻撃者はデータを独占できるため、感染したデバイスのユーザーデータが改ざんされる恐れもあります。

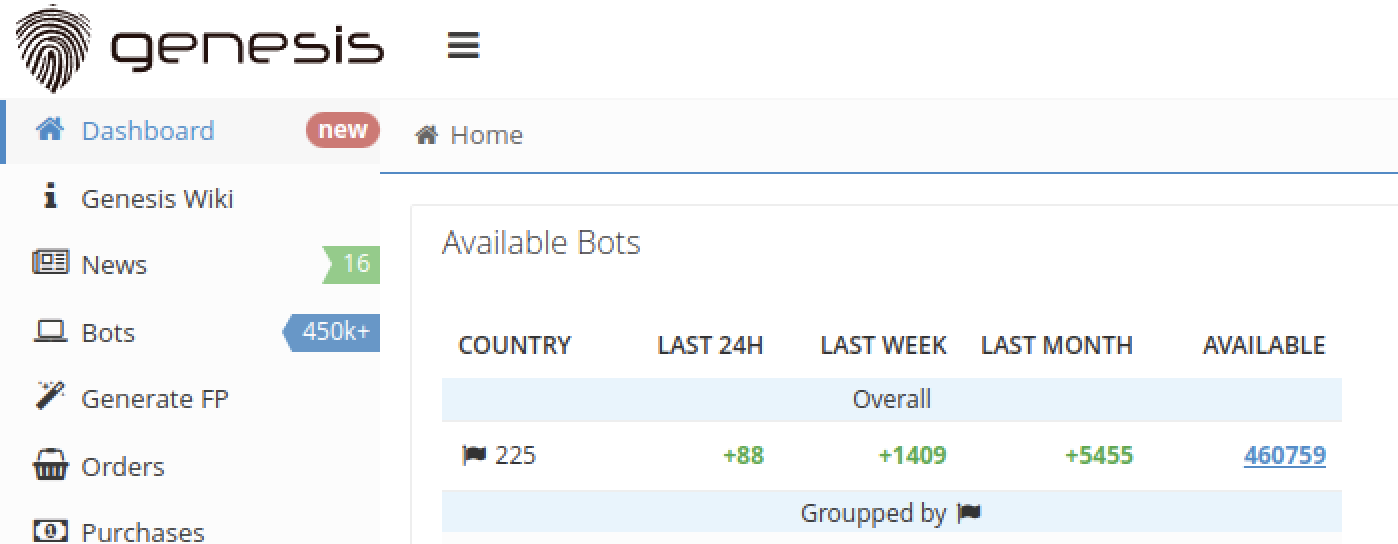

Genesis Marketではブラウザのカスタムプラグインを顧客に販売しており、サイト利用者に提供する自動化機能を拡充することで競合サイトとの差別化を図っています。これらの機能を使うとボットを実質上のログとして扱えるため、手作業による詳細解析が不要となり、技術的な知識が乏しくても攻撃を実行できるようになります。2023年2月現在Genesis Marketには、ほぼすべての国から出品されたボットが45万以上掲載されています(図2)。

図2:2023年2月現在、Genesis Marketで販売されているボットの数(出典:Secureworks)

2023年4月4日、米連邦捜査局(FBI)を中心とする国際的な捜査機関の連携により、Genesis Marketの閉鎖を目的とした法執行措置が実施されました。このOperation Cookie Monsterと呼ばれた作戦により、サイト利用者が何名か逮捕され、11件のドメインが押収されましたが、同マーケットの完全閉鎖には至っていません。本ブログ公表日現在、Torブラウザ上のGenesis Marketは引き続き運営されています。押収日以降も同サイトで販売されるログの数は、これまでより遅いペースながらも増えています。

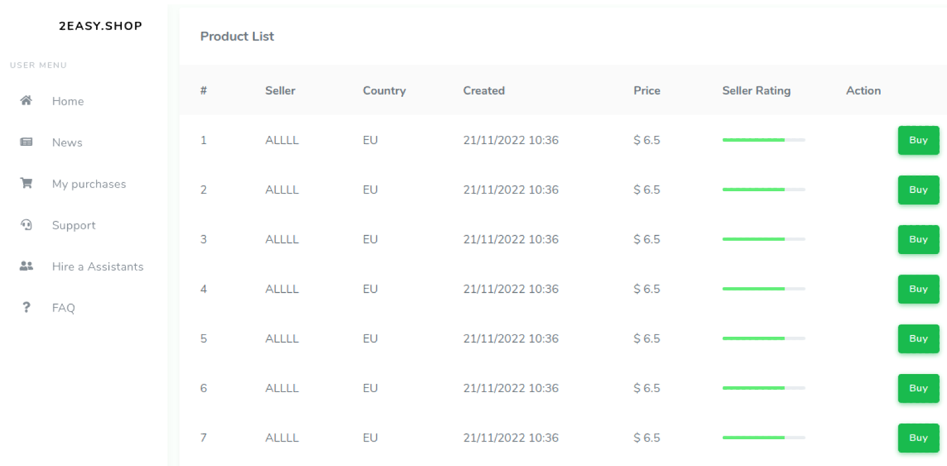

2easy

2018年に開設された2easyマーケットプレイスは、その存在感を急速に拡大しました。Genesis Market同様に、同サイトの運営も自動化されており、購入希望者はサイト上のウォレットに入金すると、出品者と直接やり取りすることなくログを入手できます。他のサイトとは異なり、2easyではサンプルやプレビュー版の提供はありませんが、Genesis MarketやRussian Marketに比べて低価格で販売されているという報告もあります。2easyのマーケットプレイスでログを購入した攻撃者には、購入対象ボットのアーカイブファイルが提供されます。ファイルの内容は情報窃取マルウェアの種類や機能によって異なります。これまで2easyにはRedLineのログが数多く出品されていましたが、Raccoon、Vidar、AZORultのログも販売されています。2023年2月現在、同サイトでは75万以上のログが販売されています(図3)。

図3:2easyマーケットプレイスで販売されているログ(出典:Secureworks)

Telegram

2023年4月のGenesis Market押収措置からもわかるとおり、従来型のアンダーグラウンドフォーラムやマーケットプレイスへの出品者は、捜査当局のメスが入ることを恐れています。別の摘発事例として、2015年に開設され、認証情報や情報窃取マルウェアの販売サイトとしてサイバー犯罪者の間で高い人気を誇ったRaidForumsがあります。2022年、Operation TOURNIQUETと呼ばれる国際的な合同捜査作戦により、RaidForums のドメイン3件が差し押さえられ、同サイトの創設者および最高管理責任者が逮捕されました。また、2021年には複数のサイバー犯罪者向けフォーラムが侵害を受け、利用者のデータが盗み取られてネットで流出または販売されるという事例も発生しました。こうした押収や侵害の結果、プラットフォームのセキュリティや完全性が損なわれると、アンダーグラウンドフォーラムの売り文句である出品者の匿名性が保たれず、販売者からの信頼が失墜する恐れがあります。そのため、サイバー犯罪者の多くがTelegramのメッセージ通信プラットフォームを使って自らのサービスを宣伝するようになりました。

Telegramはマルチプラットフォーム対応のメッセージ送受信サービスであり、月間ユーザー数は7億人にのぼると推定されます。プライバシー保護や暗号化が徹底されており、オープンソースAPIを介して「非公式クライアント」(TelegramのAPIを利用する代替メッセージングアプリ)が公式アプリやWebインターフェースと通信できることなどが、サイバー犯罪者にとってのメリットです。また、エンドツーエンドでの暗号化および匿名・非公開チャンネルに対応しているため、窃取したデータや情報の売買に最適な場となっています。

Telegramのユーザーは、所有者がコンテンツを投稿するチャンネルに登録したり、特定のグループのメンバーになってディスカッションに参加したりできます。サイバー犯罪者はこうしたチャンネルやグループを介してTitan Stealerなどの情報窃取マルウェアを販売します。一部のチャンネルは秘密裏に運営され、特殊な招待状や許可がないとアクセスできません。ある組織の報告によると、Telegramを介した違法製品・サービスの販売件数は大幅に増えているとのことです。2019年初から2022年第2四半期までの期間で、300を超えるTelegramの公開チャンネルやグループ経由で配信されたメッセージ数は合計12万件を超えています。Telegramで大々的に宣伝されている情報窃取マルウェアはRedLine、Anubis、SpiderMan、Oski Stealer、Loki Stealerです。RaccoonV2の運営グループは、各種案内や活動内容のディスカッション、窃取したデータを掲載する場として積極的にTelegramを活用しています。

Telegramは「物品販売が簡単」という特徴を持つものの、その主たる機能が「メッセージングプラットフォーム」であるため、マルウェアよりむしろ違法薬物の取引場所として今でも多くの犯罪者に活用されています。このようにTelegramは機能が限定的であること、また従来型のアンダーグラウンドフォーラムやマーケットプレイスが高度な検索機能を備え、買い手との信頼関係構築において重要となる「評判」を築く場として有効であることから、売り手側のTelegramへの移行はなかなか進んでいません。また、フォーラム(Breachedなど)に掲載された攻撃者のプロフィールを基に偽プロフィールを作成し、当人になりすますTelegram上の詐欺師達の存在がCTU™のリサーチャーによって確認されています。こうした悪評および偽プロフィールの蔓延によって信頼性が損なわれていることから、サイバー攻撃者らはTelegramの本格採用に二の足を踏んでいるものと見られます。

情報窃取マルウェアの種類

情報窃取マルウェアが広く出回り始めたのは、ネットバンキングの認証情報を盗み出す目的で開発されたマルウェア ZeuSが登場した2006年からです。2011年3月にZeusのソースコードが流出してから複数の亜種が作成されたことで、この種のマルウェアが一気に普及し、より高度な機能を搭載した情報窃取マルウェアの開発が加速しました。なかには、特定の標的や攻撃目標に合わせてカスタマイズ可能なものもあります。Android OSを標的にした初の情報窃取マルウェアのひとつであり、2016年以降に注目度が高まったLokiBotはその一例です。さらに、Facebookの企業アカウントのみを標的に開発されたDucktailの存在も2022年に初めて確認されています。暗号通貨の窃取に特化したBHUNTなどの情報窃取マルウェアもありますが、国家を後ろ盾とするIRON TILDENなどの攻撃グループはそれらの改変版を使って諜報活動を行っています。

当社のCTUリサーチャーは、Russian Marketで売買されている情報窃取マルウェアの個別特性や機能を把握するために、同マーケットプレイスの状況を分析しました。Appendixの表は、2022年もっとも利用された情報窃取マルウェアの機能を比較したものですが、すべての種類を網羅していない可能性があります。サポート対象のブラウザ拡張機能やアプリケーションの種類については、情報窃取マルウェアの設定が完了してからでないと確認できないものが大半です。侵害したシステムから窃取する情報の種類は設定時に指定できますが、その内容は頻繁に変わります。

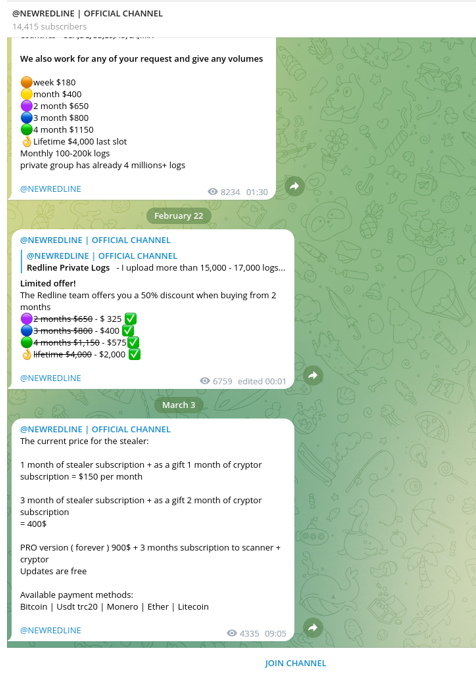

RedLine

RedLineは2020年3月に登場し、そのログは単体またはサブスクリプションサービスとして販売されており、Russian Marketでベストセラーとなっています。2023年3月現在、単体のログ(PROバージョン)は900ドルの価格でTelegramに掲載されています。サブスクリプションサービスの場合は月額150ドル、または3か月400ドルという価格設定です(図4)。RedLineはウェブブラウザから各種情報(保存された認証情報、自動入力されたデータ、クレジットカードや暗号通貨ウォレットの情報など)を盗み取ります。また、感染端末で動作している間、RedLineはユーザー名、位置情報、ハードウェアの構成情報およびインストールされたセキュリティソフトウェアなどのシステムインベントリ情報を取得します。

図4: Telegramチャンネルに掲載されているRedLineの価格および取引条件(出典:Secureworks)

RedLineは、クラック版のゲームやアプリケーション、サービスを介して配信されるほか、フィッシングキャンペーンや悪意ある広告経由でも配信されます。攻撃者が悪意あるMicrosoft OneNoteファイルを介してRedLineを配信していた事例がCTUリサーチャーによって複数確認されています。またRedLineはYouTubeを介して自己増殖することもあり、RedLineとSM Viewbotマルウェアとの関連がCTUリサーチャーの調べによって確認されています。SM ViewbotはYouTubeの動画を宣伝し、クラック版ソフトウェアを探しているユーザーを集客します。動画で宣伝されているインストーラーをダウンロードすると、ユーザーのシステムが情報窃取マルウェアに感染する恐れがあります。

RedLineの実行プロセスは単純明快です。RedLineが実行されると、XORでエンコードされたデータ(C2サーバーのIPアドレスや一意のIDなど)を復号します。その後、C2サーバーに設定データを要求します。C2サーバーは、感染端末から収集する情報の種類をRedLineに指示します。そして、設定データで指定された情報が感染端末から収集され、XML形式に変換され、Simple Object Access Protocol(SOAP)メッセージを介してC2サーバーに送信されます。

Raccoon

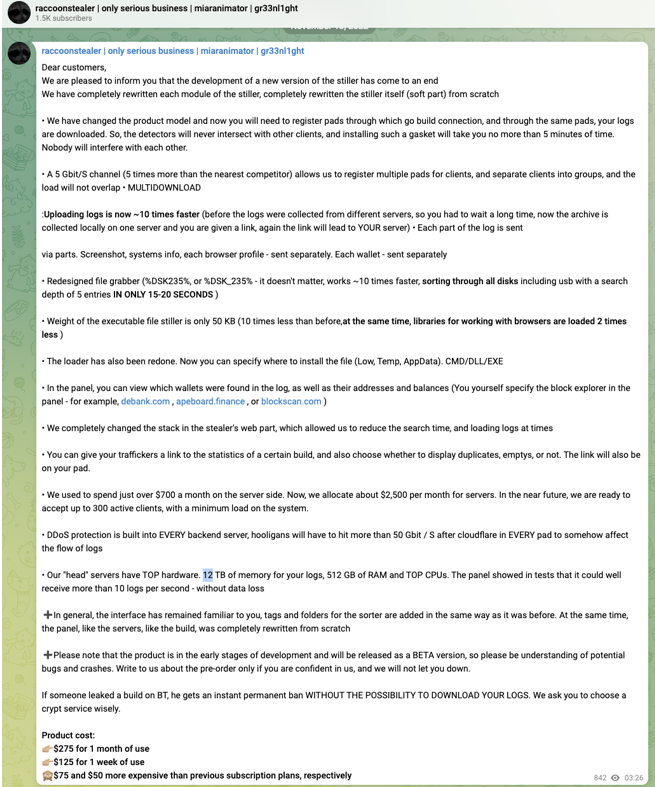

初期版のRaccoon Stealerが登場したのは2019年です。Malware-as-a-Service(MaaS)モデルとして運営され、週単位で75ドル、月額料金200ドルでアンダーグラウンドフォーラムに広告掲載されていました。これにはRaccoonをインストールさせるための配信メカニズムが付随していなかったため、利用者側でRaccoonをインストールさせる手法を考案する必要がありました。また、管理パネルはTorサイトでホスティングされていました。

2022年初頭、Raccoon Stealerの運営グループは、ロシアによるウクライナ侵攻によってメンバーの一人が死亡したとして、活動停止を発表しました。しかし2022年5月にはRaccoonV2と称する新たなバージョンをリリースしています(図5)。初期版であるRaccoon StealerとRaccoonV2の機能は類似していますが、後者ではマルウェアのコードが大幅に書き換えられていることがCTUの分析により判明しました。

図5:TelegramのRaccoon Stealerチャンネルに掲載された新バージョンの詳細(出典:Secureworks)

RaccoonV2は、本ブログ公表日現在も開発が続けられています。最近のバージョンでは、より多くのコード中の文字列が暗号化され、エンコード方式がBase64からXORに変更されています。また、セキュリティ対策をより巧妙に回避するために、Raccoon本体の構成要素が継続的に変更されています。一例としてはUser-AgentやMutexの変更ですが、これらはインディケータ情報ベースのマルウェア検知機能を回避する目的と考えられます。また、不要なWindows APIの関数呼び出しによる何千バイトものオペコードをコード中に混入させることで、静的・動的解析の妨害を図っています。

RaccoonV2は、ハードコードされたC2サーバーから設定ファイルを入手します。このファイルには、窃取対象のデータの種類(パスワードファイル、クレジットカード情報、ウェブブラウザデータ、メールの内容、暗号通貨ウォレット、ブラウザクッキーなど)が指定されています。このデータは個別ファイルとして%APPDATA%\LocalLowディレクトリに格納された後、HTTP POST リクエストでRaccoonV2のC2サーバーに送信されます。

RaccoonV2は、別の情報窃取マルウェア(RedLineなど)と併せて展開されることもあります。これまで、SmokeLoader、暗号通貨ウォレットハイジャッカー、Amadey、Remcos、AZORult、Allcome Clipper、SystemBC、暗号通貨マイニングマルウェアなど各種マルウェアをダウンロード・実行していたことが確認されています。

Vidar

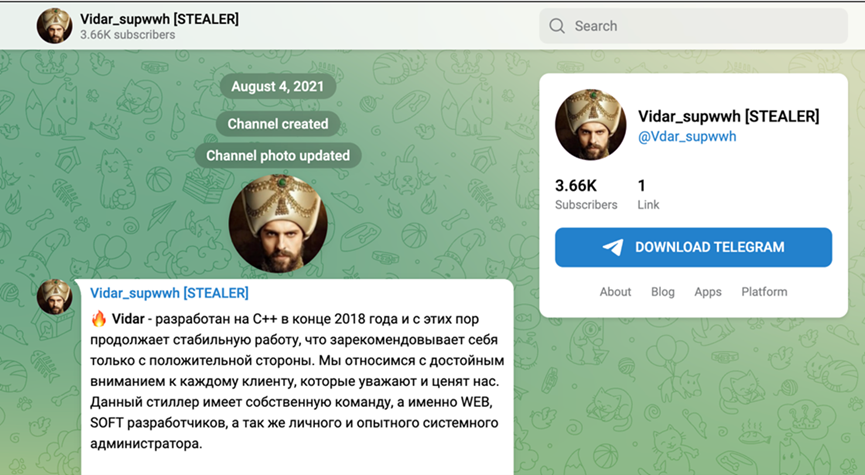

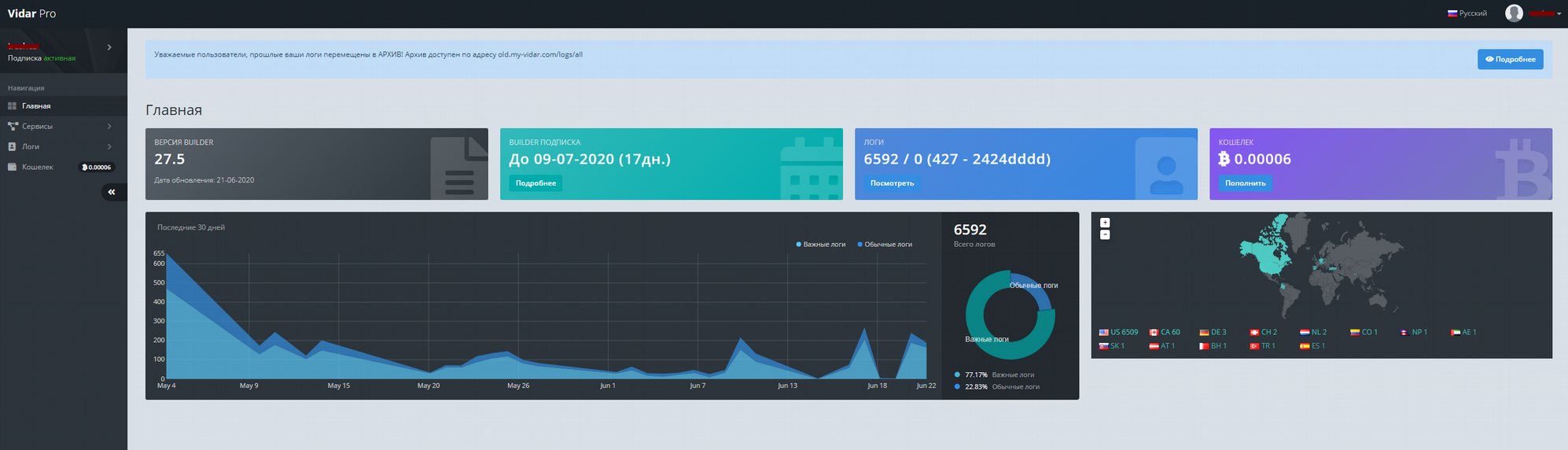

Vidarは主に情報窃取マルウェアとして運営されていますが、ランサムウェアの展開ツールとしても利用されています。Vidarが最初に確認されたのは、悪質なオンライン広告(マルバタイジング)による攻撃キャンペーンが蔓延した2019年です。このキャンペーンでは、攻撃者はFalloutエクスプロイトキットを使用してVidarとGandCrabをさらなるペイロードとして配信しました。VidarはアンダーグラウンドフォーラムとTelegramチャンネルでスタンドアロン商品として販売されており、通常価格は週単位で130ドル、3か月単位では750ドルです(図6)。Vidarを購入すると、Vidarの設定を自由に変更でき、感染状況を監視可能な管理パネルが利用できます(図7)。

図6:Telegram上のVidarチャンネル(出典:Secureworks)

図7:情報窃取マルウェアVidarの管理パネル(出典:Secureworks)

VidarはC++で記述されたWindowsベースの情報窃取マルウェアであり、別の情報窃取マルウェアArkeiをベースに開発されています。Vidarが盗み取るデータは、マシンID、OS、端末名、画面解像度、キーボードの言語、ハードウェアやネットワークの情報、インストール済ソフトウェア一覧をはじめとするシステムデータです。また、ブラウザのアーティファクト、一部の暗号通貨ウォレットのコンテンツ、PayPalデータ、セッションデータ、スクリーンショットの抽出も可能です。

Vidarは機密データを盗み取るだけでなく、SystemBCプロキシマルウェアなどのさらなるペイロードを配信することもできます。料金を払えばどんな攻撃者でもVidarを利用できるため、フィッシングメールや海賊版ソフトウェア経由など、様々な形で配信されています。

2022年初頭、VidarがC2サーバのIPアドレスを取得するためのSNSプラットフォームMastodon上のプロフィールが作成されていたことが、CTUリサーチャーによって確認されました。問題のMastodonサイトには何千人ものユーザが登録されているため、攻撃者がMastodonサーバー自体を乗っ取っている、または管理している可能性は低いと見られます。Vidarはコンピュータの言語とキーボード設定をチェックし、侵害されたシステムがCIS諸国(独立国家共同体)以外の国や地域に設置されていることを確認します。その後、C2サーバーと通信し、自らの設定情報を取得します。感染したデバイスのホスト情報やシステム情報がVidarによって抽出されると、当該データがHTTP POSTリクエストでC2サーバーに送信されます。

Taurus

開発者が「Taurus Project」と名付けた情報窃取マルウェアは2020年第2四半期に初めて確認され、2021年後半から活動停止状態だったにもかかわらず、Russian Marketで4番目に高い人気を誇っています。Taurusは主にロシア語によるフォーラムにて宣伝されており、CIS諸国内では実行されません。Taurusの運営グループが、直接的に、またはソフトウェアを第三者に販売することで「Predator the Thief」という別の情報窃取マルウェアの運営にも関与していた、と示唆する報告もあります。TaurusはVPNの認証情報、ソーシャルメディアの詳細データ、暗号通貨の認証情報などを盗み取り、標的のデスクトップのスクリーンショットを取得したり、標的システムにインストール済のソフトウェア情報や設定情報を抽出したりすることができます。こうしたデータがあれば、侵害したシステムへの攻撃をさらに進めることが可能です。Taurusにはダッシュボードが付随しており、攻撃者側で地域別感染状況を監視したり、窃取したい情報に合わせてマルウェアの設定を変更したりすることができます。

Taurusは主に、悪性ファイルが添付されたスパムメール経由で配信されていました。添付ドキュメントを開封すると、ユーザーにマクロを有効するよう促します。マクロが有効化されるとPowerShellスクリプトが実行され、さらなるペイロードがダウンロードされます。窃取されたデータはZIPファイル形式でC2サーバーに転送されます。C2サーバーのURLは実行時に生成されます。感染プロセスは図8のとおりです。

図8:情報窃取マルウェアTaurusの感染プロセス(出典:Secureworks)

Rhadamanthys

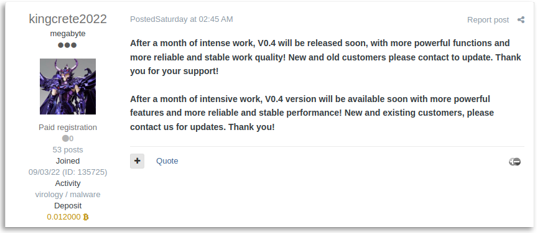

情報窃取マルウェアRhadamanthysが最初に確認されたのは2022年第3四半期です。市場ニーズに合わせた、使いやすい機能を積極的に開発・搭載していることから、アンダーグラウンドフォーラムでの評判が急速に高まりました。Rhadamanthysは感染したデバイスから、アプリケーション、ウォレット、ユーザーデータなど多種多様なデータを窃取します。開発の際は、ユーザーの意見を積極的に反映し、更新や機能強化を定期的に実施しているようです(図9)。RhadamanthysはMaaSモデルで運営されており、フィッシングメールやGoogle広告などを感染経路として使っていることが判明しています。

図9:フォーラム上でRhadamanthysの更新を知らせる投稿(出典:Secureworks)

2022年9月、「kingcrete2022」という攻撃者が30日間250ドル、90日間550ドル(支払いはMoneroまたはBitcoin)でRhadamanthysを宣伝していたことが、CTUリサーチャーの調べで確認されています。2022年11月には「Kingcrete」と称する攻撃者によってVimeoに2本の動画がアップロードされています。1本目は「v0.3.2の更新に関する案内」、2本目は「ウォレットクラックとカスタム辞書」というタイトルで、Rhadamanthysを使って暗号通貨ウォレットの情報を窃取する方法が解説されています。どちらも管理パネルの詳細内容や利用手順が詳しく説明されています。RhadamanthysはC++で記述されています。また、システムメモリ内で動作し、ミューテックスを作成して実行インスタンスを1つに制限することで、検知を回避しています。

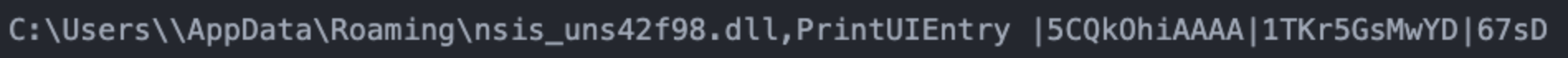

RhadamanthysにはAl-Khaserという耐解析ツールが使用されており、セキュリティ研究者のサンドボックス環境や仮想マシン(VM)を検知し、それらの環境で実行されることを回避します。また、コマンドライン引数を介して暗号化されたペイロードを復号して実行するカスタムローダーDLLの投下など、複数のステージに分けてカスタムパックされています。このカスタムローダーは、WindowsのCryptEnumOIDInfo()関数のコールバック機能を不正使用し、PrintUIEntryエクスポート関数を実行するNullsoft Scriptable Install System(NSIS)インストーラーに見せかけて実行する、という斬新な方法を用いてシェルコードを実行します(図10)。

図10:NSISインストーラーに偽装したRhadamanthysの実行例(出典:Secureworks)

Rhadamanthysは、生成された128バイトのXORキーを用いて、初回通信用C2サーバーのURLを復号します。C2サーバーから受信する設定ファイルは、ステガノグラフィを使ってJFIFイメージに偽装されます。RhadamanthysはWebSocketプロトコルを用いて感染後のトラフィック(窃取・抽出済のデータを含む)を暗号化しています。また、設定を変更すれば任意のファイルを実行することもできます。

国家支援の情報窃取マルウェア

情報窃取マルウェアを利用するのはサイバー犯罪者だけではありません。標的システムから機密データを慎重かつ効率的に抽出できるため、サイバー諜報活動を主とする国家支援の攻撃グループの間でも広く有効活用されています。ウクライナ紛争中、ロシアの攻撃グループによってGraphironという情報窃取マルウェアがウクライナ国内の複数の標的組織に対して展開されました。Graphironは、過去にウクライナへのサイバー攻撃で用いられたGraphSteelとよく似たマルウェアですが、機能がさらに拡充されています。

GraphironはGo言語で記述され、システムデータやアプリケーションデータ、スクリーンショット、アカウントの認証情報、秘密鍵などの情報を窃取可能なマルウェアであり、ダウンローダーおよび情報窃取用のさらなるペイロードで構成されています。ペイロードのダウンロードに先立ち、ダウンローダー側で各種セキュリティソフトやマルウェア解析ツールをチェックします。GraphironはハードコードされたキーによるAES暗号を使用し、ポート443でC2サーバーと通信します。

中国の国家支援の攻撃グループが、その目的を達成するために情報窃取マルウェアを使用していたことも確認されています。2022年、アジア各国の政府や公的機関に対して当該グループが実行した諜報活動では、キーボード操作のログ記録、スクリーンショットのキャプチャ、クリップボードデータの窃取、ファイルのダウンロード、コードの挿入、SQLデータベースへの接続・クエリを実行する情報窃取マルウェアInfostealer.Logdatterのカスタム版が使用されていたことが調査報告によって判明しています。この諜報活動には、攻撃グループBRONZE ATLASが関与していました。

情報窃取マルウェアのエコシステム

一般的なサイバー犯罪者のエコシステムと同様、情報窃取マルウェアの開発・展開を成功させるには、幅広いスキルをもつ個々の人材による分業体制が必要です。エコシステムの主な関係者は、開発者、不正アクセス仲介人(IAB)および顧客です(図11)。MaaS運営モデルの台頭により、サイバー犯罪への技術的な参入障壁が下がりました。また、開発者が製品を改良し、アンダーグラウンドのフォーラムやマーケットプレイスで幅広い潜在顧客にアピールすることで、開発者の技術革新が促進されています。

図11:情報窃取マルウェアのエコシステムにおける役割分担と相関図(出典:Secureworks)

開発者

マルウェア開発者は、製品のコーディングおよび保守を担当します。開発されたマルウェアはパッケージ化され、主にIABを介してアンダーグラウンドフォーラムで販売されます。情報窃取マルウェアのマーケットプレイスで最も一般的なビジネスモデルはMaaS型モデルです。そのため、開発者は時間と工数をじっくり割いて機能の充実度をさらに高め、ユーザーからのフィードバックを反映し、継続的な改善に向けた開発を繰り返すことができます。ユーザーがフォーラム上に投稿したフィードバックがきっかけで売り手の評判が上がったり、マルウェアの人気が高まったりする可能性もあります。

不正アクセス仲介人

不正アクセス仲介人(IAB)とは、アンダーグラウンドフォーラムやマーケットプレイスでMaaS運営組織からツールへのアクセス権をレンタルする個人またはグループです。ツールへのアクセス後、運営組織の情報窃取マルウェアをフィッシングまたは悪性広告による攻撃活動を通じて展開し、標的システムを感染させます。これらのマルウェアで、侵害したシステムからデータを盗み取り、C2サーバーに転送します。窃取する情報は主に、リモートデスクトッププロトコル(RDP)、VPN、メールアカウントなどのサービスに必要な認証情報、暗号通貨ウォレットなどです。これらの情報が攻撃者に販売され、悪意を持った目的で使用されます。

顧客

情報窃取マルウェアは、侵害されたシステムから多種多様なデータを取得できるため、攻撃者は通常、幅広い用途を想定してデータを購入します。金銭目的のサイバー犯罪者であれば、暗号通貨ウォレット、ネットバンキングをはじめとする金融サービスで使う認証情報を購入し、不正な預金引出しや不正取引の手段として悪用するかもしれません。一方ランサムウェアグループの間で人気が高い商品は、情報窃取マルウェアのログです。RDP、VPNおよび企業アカウントの認証情報があれば、データの持ち出しや暗号化に先立って必要な企業ネットワークへの初期アクセスを確立できるためです。Ransomware-as-a-Service(RaaS)モデルの成功や「ハック&リーク」サイトの増加により、ランサムウェアグループにとっての情報窃取マルウェアの価値が高まっています。一例として、ランサムウェアLockBitの運営組織がRaccoon Stealerのソースコードの購入を申し出たことが報告されています。

専用のログ構文解析ツール

ログを売買するGenesis Marketなどのマーケットプレイスでは、ブラウザ拡張機能にビルトインされたログ構文解析ツールが提供されています。このツールを購入すると、デバイスフィンガープリントや標的ユーザーのデータへのシームレスなアクセスが可能となります。また、Russian Marketや2easyのような他のマーケットプレイスでは生のログを販売しており、その内容を解釈して使用するためには解析が必要です。アンダーグラウンドマーケットプレイスで販売される情報窃取マルウェアのログには膨大なデータが含まれ、形式が統一されていないことが多いため、複雑な解析作業が必要になる可能性があります。この問題に対処するために、情報窃取マルウェアを導入して構造化したデータを販売したい顧客や、大量の生ログを所持しているバイヤー、それぞれに対してログ構文解析ツールを販売する個人達の二次市場が形成されました(図12、13)。

図12:「情報窃取マルウェアのログ解析を代行し、ご希望のリンクを検索します」と呼びかける投稿(出典:Secureworks)

図13:情報窃取マルウェアの大量のログをパースするツールを販売する攻撃者(出典:Secureworks)

まとめ

2022年の当社インシデント対応事案では、窃取された認証情報の関与が目立ちました。情報窃取マルウェアは個人や組織にとって、大きな脅威です。パスワードや財務情報などの機密情報が窃取されると、広範囲におよぶ被害が発生します。また、マルウェア自体がさらに高度化しているため、検知や駆除が難しくなっています。さらに、サイバー犯罪者向けマーケットプレイスの進化により、比較的スキルの低い攻撃者も高度な機能を備えたツールを入手し、多数の標的を攻撃できるようになりました。

コロナ禍によって普及したリモートワークはポストコロナの現在も継続し、個人や組織にとって情報窃取マルウェアによるリスクがますます増大しています。マルウェアに感染した個人端末が企業資産にアクセスできるBYOD(Bring Your Own Device)ポリシーは、社内システムの侵害に発展してしまう可能性があります。

個人や組織がこうした脅威を回避するには、予防策を講じて自らのシステムを保護する必要があります。ソフトウェアを最新の状態に保つこと、強力かつ一意のパスワードを使用し、ウェブブラウザにパスワードを保存しないこと、不審なメールやダウンロードファイルに注意すること、などが予防策の一例です。また、情報窃取マルウェアの検知・ブロックが可能なセキュリティソリューションを導入することも大変重要です。こうした対策を講じることで、個人および組織全体が被る侵害リスクを低減できます。

参照先

2022年3月25日付でBleeping Computerに掲載されたAbrams, Lawrenceの記事「Raccoon Stealer malware suspends operations due to war in Ukraine」

(https://www.bleepingcomputer.com/news/security/raccoon-stealer-malware-suspends-operations-due-to-war-in-ukraine/)

2021年3月5日付でSecurityWeekに掲載されたArghire, Ionutの記事「Someone Is Hacking Cybercrime Forums and Leaking User Data」

(https://www.securityweek.com/someone-hacking-cybercrime-forums-and-leaking-user-data/)

2019年Infobloxに掲載されたArmer, Jon他による記事「New Malware Variant: Project Taurus Infostealer Follows in Predator the Thief's Footprints」

(https://www.infoblox.com/wp-content/uploads/threat-intelligence-report-project-taurus-infostealer-follows-in-predator-the-thiefs-footprints.pdf)

2022年11月7日付でStatistaに掲載されたCeci, Lの記事「Telegram messenger global MAU 2014-2022」

(https://www.statista.com/statistics/234038/telegram-messenger-mau-users/)

2023年1月12日付でCyble Research & Intelligence Labsが公開したブログ記事「Rhadamanthys: New Stealer Spreading Through Google Ads」

(https://blog.cyble.com/2023/01/12/rhadamanthys-new-stealer-spreading-through-google-ads/)

2022年10月13日付でZscalerが公開したDewan, TarunとChaturvedi, Stutiの共著ブログ記事「New PHP Variant of Ducktail Infostealer Targeting Facebook Business Accounts」

(https://www.zscaler.com/blogs/security-research/new-php-variant-ducktail-infostealer-targeting-facebook-business-accounts)

2022年8月31日付でeSentireが公開したブログ記事「eSentire Threat Intelligence Malware Analysis: Raccoon Stealer v2.0」

(https://www.esentire.com/blog/esentire-threat-intelligence-malware-analysis-raccoon-stealer-v2-0)

2022年4月12日付でEuropolが公表したリリース文「One of the world's biggest hacker forums taken down」

(https://www.europol.europa.eu/media-press/newsroom/news/one-of-world%E2%80%99s-biggest-hacker-forums-taken-down)

2022年12月19日付でFlashpointが公開したブログ記事「”RisePro” Stealer and Pay-Per-Install Malware “PrivateLoader”」

(https://flashpoint.io/blog/risepro-stealer-and-pay-per-install-malware-privateloader/)

Joe Sandbox Cloudによる分析報告「Windows Analysis Report IuXJUPoEo6.exe.」(2022年3月30日現在)

(https://www.joesandbox.com/analysis/464621/0/html)

2023年1月23日付でUptycsが公開したKathiresan, Karthikkumarのブログ記事「The Titan Stealer: Notorious Telegram Malware Campaign - Uptycs」

(https://www.uptycs.com/blog/titan-stealer-telegram-malware-campaign)

Vimeoに投稿されたKingcrete. Rhadamanthysによる解説動画(2023年3月30日現在)

(https://vimeo.com/user185512701)

2022年9月15日付でKasperskyが公開したKupreev, Olegのブログ記事「Self-spreading stealer attacks gamers via YouTube」

(https://securelist.com/self-spreading-stealer-attacks-gamers-via-youtube/107407/)

2011年3月23日付でThe Registerに掲載されたLeyden, Johnの記事「ZeuS cybercrime cookbook on sale in underground forums」

(https://www.theregister.com/2011/03/23/zeus_source_code_sale/)

2023年1月3日付でMalware-Traffic-Analysis.netに掲載された記事「RHADAMANTHYS STEALER」

(https://www.malware-traffic-analysis.net/2023/01/03/index.html)

2022年11月25日付でMandiant Threat Intelligenceが公開したブログ記事「Evacuation and Humanitarian Documents used to Spear Phish Ukrainian Entities」

(https://www.mandiant.com/resources/blog/spear-phish-ukrainian-entities)

2023年2月9日付でInfosecurity Magazineに掲載されたMuncaster, Philの記事「New Info-Stealer Discovered as Russia Prepares Fresh Offensive」

(https://www.infosecurity-magazine.com/news/new-infostealer-discovered-russia/)

2022年11月18日付でPositive Technologiesが公表した記事「Positive Technologies: cybercrime market in Telegram is growing」(https://www.ptsecurity.com/ww-en/about/news/positive-technologies-cybercrime-market-in-telegram-is-growing/)

Secureworksが公開した「BRONZE ATLAS」に関する情報(2023年3月30日現在)

(https://www.secureworks.com/research/threat-profiles/bronze-atlas)

Secureworksが公開した「IRON TILDEN」に関する情報(2023年3月30日現在)

(https://www.secureworks.com/research/threat-profiles/iron-tilden)

2023年3月16日付でSecureworksが公開した「Learning from Incident Response: 2022 Year in Review」

(https://www.secureworks.com/resources/rp-irs-learning-from-incident-response-team-2022-year-in-review)

2010年3月10日付でSecureworksが公表した「ZeuS Banking Trojan Report」

(https://www.secureworks.com/research/zeus)

2019年1月4日付でMalwarebtesが公開したSegura, Jeromeのブログ記事「Vidar and GandCrab: stealer and ransomware combo observed in the wild」

(https://www.malwarebytes.com/blog/news/2019/01/vidar-gandcrab-stealer-and-ransomware-combo-observed-in-the-wild)

2022年9月13日付でSymantecのThreat Hunter Teamが公開したブログ記事「New Wave of Espionage Activity Targets Asian Governments」

(https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/espionage-asia-governments)

2021年12月21日付でBleeping Computerに掲載されたToulas, Billの記事「2easy now a significant dark web marketplace for stolen data」(https://www.bleepingcomputer.com/news/security/2easy-now-a-significant-dark-web-marketplace-for-stolen-data/)

2022年1月19日付でBleeping Computerに掲載されたToulas, Billの記事「New BHUNT malware targets your crypto wallets and passwords」(https://www.bleepingcomputer.com/news/security/new-bhunt-malware-targets-your-crypto-wallets-and-passwords/)

2020年10月24日付で米国CISA(サイバーセキュリティ・インフラセキュリティ庁)が公表した「LokiBot Malware」に関する勧告

(https://www.cisa.gov/news-events/cybersecurity-advisories/aa20-266a)

2023年4月5日付で米国司法省が公表したリリース文「Criminal Marketplace Disrupted in International Cyber Operation」

(https://www.justice.gov/opa/pr/criminal-marketplace-disrupted-international-cyber-operation)

Appendix — 情報窃取マルウェアの比較

下表は、2022年もっとも多用された5種類の情報窃取マルウェアを比較したものです。

| Infostealer名称 | RedLine | RaccoonV2 | Vidar | Taurus | Rhadamanthys |

|---|---|---|---|---|---|

| 稼働有無 | 稼働中 | 稼働中 | 稼働中 | 休止中 | 稼働中 |

| 価格帯 | 月額$150、ライフタイム価格$800 | 1週間$75、月額$200、クリッパーを搭載する場合は1件当たり追加料金$50 | 1週間$130、月額$300、3ヵ月単位の場合は$750 | ライフタイム価格$150、更新/リビルド1件あたり$50、プレフィックス変更1件あたり$10 | 30日間で$250、90日間で$550(VIP版はそれぞれ$300、$750 |

| クラック版 | 広範囲に普及 | 限定的に流通 | 広範囲に普及 | 不明 | 不明 |

| 言語 | .NET | C/C++ | C++ | C++ | C++ |

| SaaS型/セルフホスティング型 | セルフホスティング型 | SaaS型 | SaaS型 | セルフホスティング型 | SaaS型 |

| C2サーバーのドメイン予約 | 一部提供 | 無制限 | 無制限 | ビルド1件につき1ドメイン | ビルド1件につき5ドメイン 、プロキシの所有者:販売元、プロキシの割り当て先:RaccoonV2サーバー |

| マルチブラウザ対応 | あり | あり | あり | あり | あり |

| サポート対象アプリケーション | WinSCP, WinFTP Pro, FileZilla | Geckoベースのアプリ、Google Authenticator、KeePassXC、KeePass Tusk、BitWarden、 Microsoft Autofill(いずれもブラウザ拡張機能) | WinSCP、WinFTP Pro、 FileZilla | WinSCP、WinFTP Pro、FileZilla | Cyberduck、FTP Navigator、FTPRush、FlashFXP、SmartFTP、Total Commander、WinSCP、WS_FTP、Core FTP |

| サポート対象ウォレット | Atomic Wallet、Armory、Authenticator、Binance Wallet、BitApp Wallet、BoltX、Brave Wallet、Coin98 Wallet、Coinbase、Coinomi、Electrum、Equal、Exodus、Guarda、GuildWallet、Harmony、iWallet、Jaxx Liberty、KardiaChain、Liquality、Maiar DeFi Wallet、MathWallet、MetaMask、Nami、Oxygen、Pali Wallet、Phantom、Ronin Wallet、Saturn Wallet、Temple Wallet、Terra Station、TON Crystal、TronLink, Waves、Wombat、XDEFI、Yoroi | Atomic Wallet、Auro Wallet、Binance Wallet、BitKeep、Braavos、Blockstream、Green、Brave Wallet、Coin98、Coinbase、Coinomi、Cosmostation、Cyano Wallet、Daedalus、Electron Cash、Electrum、Electrum-LTC、Enkrypt、Eternl、EVER Wallet、Exodus、Finnie、GameStop Wallet、GeroWallet、Goby、Guarda、GuildWallet、HashPack、ICONex、Jaxx Liberty、Keplr、KHC、Leap、Ledger Live、Liquality、Martian、MetaMask、MetaX、Nami、NeoLine、OKX、Petra、Phantom、Polymesh Wallet、Pontem、Rabby、Ronin Wallet、Saturn Wallet、Sender Wallet、Slope Wallet、Solflare、Stargazer、Temple、Terra Station、TezBox、TON Crystal、TronLink、Trust Wallet、Wasabi、Keeper Wallet、XDEFI | Binance Wallet、Guarda、Jaxx Liberty、MetaMask、Ronin、TronLink | 該当なし | Armory、Atomic Wallet、AtomicDEX、Binance Wallet、Bisq、Bitcoin Core、Bitcoin Gold、Bytecoin Wallet、Coinomi、Dash Core、DeFi Wallet、DeFiChain Electrum、Dogecoin、Electron Cash、Electrum、Electrum-LTC、Exodus、Frame、Guarda、Jaxx Liberty、Litecoin Core、MyCrypto、MyMonero、SafePay Solar、TokenPocket、Wasabi、Zap、Zecwallet Lite |

| 上記以外のカバー対象アプリケーション | Battle.net、BlackHawk Web Browser、Discord、Foxmail、Thunderbird、NordVPN、NVIDIA GeForce Experience、OpenVPN、Outlook、Pidgin、ProtonVPN、Steam、Telegram | Discord、Signal、Telegram | GAuth、Telegram | Authy、Discord、Foxmail、Outlook、Pidgin、Steam | Authy、AzireVPN、CheckMail、Claws Mail、eM Client、Foxmail、Global AB、Gmail Notifier Pro、KeePass、Mailbird、NordVPN、NoteFly、Notezilla、OpenVPN、Outlook、Pidgin、Postbox、PrivateVPN ProtonVPN、Psi、RoboForm、SecureCRT、Simple Sticky Notes、TeamViewer、Thunderbird、Tox、TrulyMail、WinAuth、Windscribe |